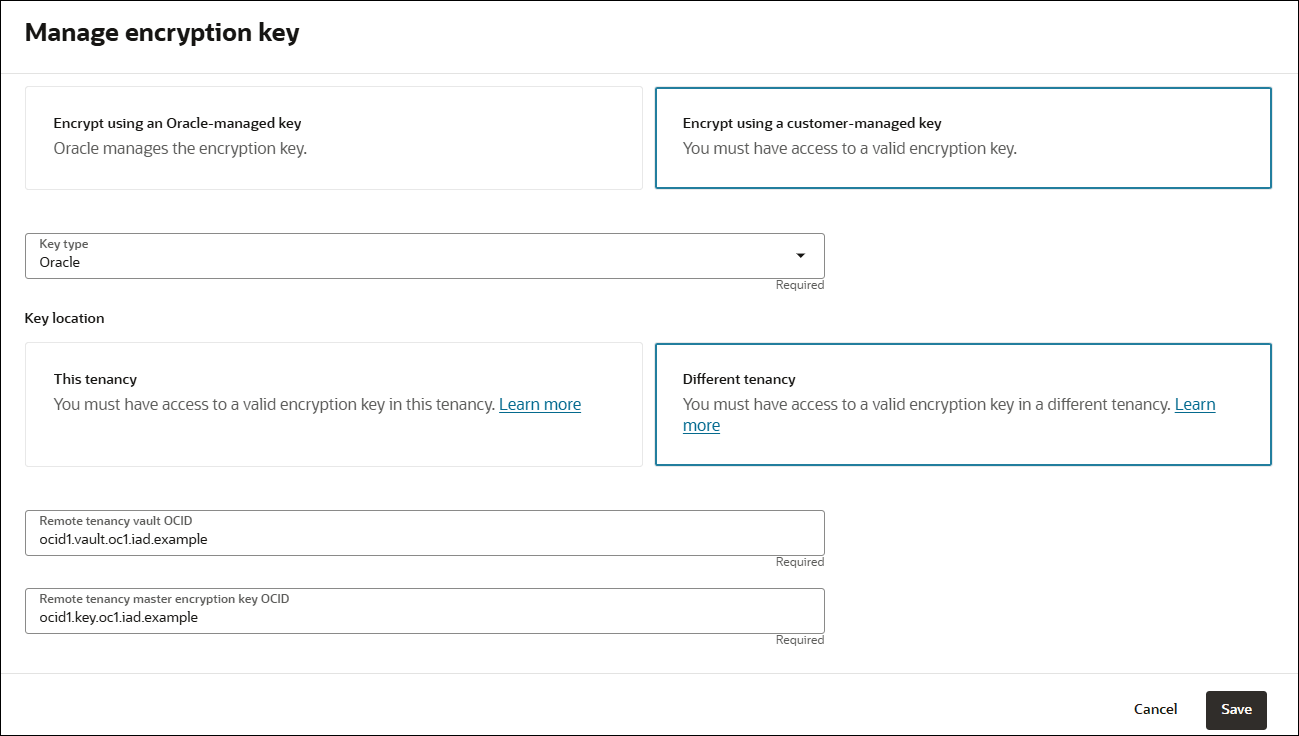

リモート・テナンシにある顧客管理暗号化キーの使用

リモート・テナンシのVaultから顧客管理のマスター暗号化キーを選択するステップを示します。

リモート・テナンシのVaultで顧客管理のマスター暗号化キーを使用する場合、VaultとAutonomous AI Databaseインスタンスが同じリージョンにある必要があります。テナンシを変更するには、サインオン・ページで「テナンシの変更」をクリックします。テナンシを変更したら、VaultとAutonomous AI Databaseインスタンスの両方に同じリージョンを選択してください。

「ライフサイクルの状態」が「更新中」に変更されます。リクエストが完了すると、「ライフサイクルの状態」に「使用可能」と表示されます。

リクエストが完了すると、Oracle Cloud Infrastructure Consoleで、キー情報が「暗号化」という見出しの下にある「Autonomous Database情報」ページに表示されます。この領域には、マスター暗号化キーへのリンクを含む「暗号化キー」フィールドと、マスター暗号化キーOCIDを含む「暗号化キーOCID」フィールドが表示されます。

- Vaultサービスでの独自のキー持込み(BYOK)の使用

OCI Vaultサービスを使用して顧客管理キーを作成する場合、Vaultサービスでキー・マテリアルを内部的に生成するのではなく、独自のキー・マテリアル(独自のキーまたはBYOK持込み)をインポートすることもできます。

親トピック: OCI Vaultでのマスター暗号化キーの管理

Vault Serviceでの独自のキー持込み(BYOK)の使用

OCI Vaultサービスを使用して顧客管理キーを作成する場合は、Vaultサービスでキー・マテリアルを内部的に生成するのではなく、独自のキー・マテリアル(独自のキーまたはBYOKを使用)をインポートすることもできます。

- 新しいボールトを作成するにはの手順に従って、Vaultサービスにボールトを作成します。

ボールトの作成後、新しいマスター暗号化キーを作成するにはの手順に従って、ボールトに少なくとも1つのマスター暗号化キーを作成できます。顧客暗号化キーを既存のボールトにインポートすることもできます。これらの手順に従う際には、次の選択を行います:

- コンパートメントに作成: マスター暗号化キーを、そのボールトと同じコンパートメント(顧客管理キーを含むボールトを含めるために作成したコンパートメント)内に作成することをお薦めします。

- 保護モード: ドロップダウン・リストから適切な値を選択します:

- HSM: ハードウェア・セキュリティ・モジュール(HSM)で格納および処理されるマスター暗号化キーを作成します。

- ソフトウェア: ボールト・サービスのソフトウェア・ファイル・システムに格納されるマスター暗号化キーを作成します。ソフトウェアで保護されたキーは、保存時にHSMベースのルート・キーを使用して保護されます。ソフトウェア・キーは、他のキー管理デバイスまたは別のOCIクラウド・リージョンにエクスポートできます。HSMキーとは異なり、ソフトウェアで保護されたキーはコストがかかりません。

- キー・シェイプ・アルゴリズム: AES

- キー・シェイプの長さ: 256ビット

- 外部キーのインポート:顧客暗号化キー(BYOK)を使用するには、「外部キーのインポート」を選択し、次の詳細を指定します:

- ラッピング・キー情報このセクションは読取り専用ですが、公開ラッピング・キーの詳細を表示できます。

- ラッピング・アルゴリズムドロップダウンリストから折返しアルゴリズムを選択します。

- 外部キーのデータ・ソースラップされたRSAキー・マテリアルを含むファイルをアップロードします。

ノート

キー・マテリアルを新しい外部キー・バージョンとしてインポートするか、既存のマスター暗号化キーの名前をクリックして新しいキー・バージョンにローテーションできます。 - IAMサービスを使用して、動的グループを作成し、Autonomous AI Databaseインスタンスに作成したマスター暗号化キーへのアクセス権を付与するポリシーを定義します。

詳細は、外部キー・バージョンとしてのキー・マテリアルのインポートを参照してください。

親トピック: リモート・テナンシにある顧客管理暗号化キーの使用