OCI VaultのAutonomous AI Databaseで顧客管理暗号化キーを使用するための前提条件

OCI VaultのAutonomous AI Databaseで顧客管理キーを使用するには、次の前提条件ステップを実行します:

リモート・スタンバイ・データベースでAutonomous Data Guardで顧客管理暗号化キーを使用するには、ボールトおよびキーをレプリケートする必要があります。顧客管理暗号化キーは、単一のクロスリージョンAutonomous Data Guardスタンバイでのみサポートされます。Oracle Cloud Infrastructure Vaultでは1つのリモート・リージョンへのレプリケーションのみがサポートされるため、複数のリージョン間スタンバイはサポートされていません。

詳細は、次を参照してください:

- データベースと同じテナンシにVaultを持つ顧客管理キーの動的グループおよびポリシーの作成

動的グループおよびポリシーを作成して、ボールトおよびキーがAutonomous AI Databaseインスタンスと同じテナンシにある場合に、顧客管理キーのボールトおよびキーへのアクセスを提供します。 - データベースとは異なるテナンシにVaultがある顧客管理キーの動的グループおよびポリシーの作成

Autonomous AI Databaseインスタンスおよびボールトおよびキーが異なるテナンシにある場合に顧客管理キーを使用するには、次のステップを実行します。

親トピック: OCI Vaultでのマスター暗号化キーの管理

Vaultがデータベースと同じテナンシにある顧客管理キーの動的グループおよびポリシーの作成

動的グループおよびポリシーを作成して、ボールトおよびキーがAutonomous AI Databaseインスタンスと同じテナンシにある場合に、顧客管理キーのボールトおよびキーへのアクセスを提供します。

Vaultがデータベースとは異なるテナンシにある顧客管理キーの動的グループおよびポリシーの作成

Autonomous AI Databaseインスタンスとボールトおよびキーが異なるテナンシにある場合に顧客管理キーを使用するには、次のステップを実行します。

この場合、顧客管理キーに変更するときにOCID値を指定する必要があります。また、Autonomous AI Databaseインスタンスが別のテナンシでボールトおよびキーを使用できるようにする動的グループおよびポリシーを定義する必要があります。

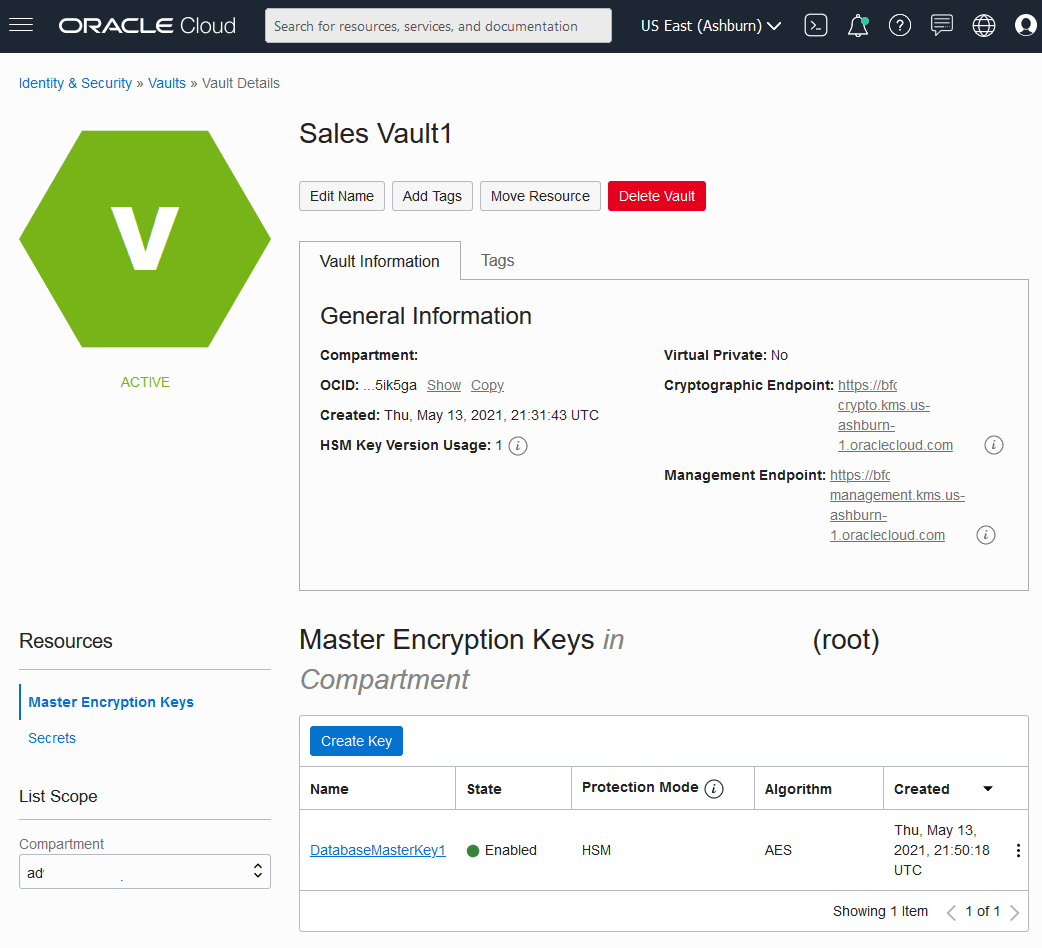

- マスター暗号化キーのOCIDをコピーします。

- ボールトOCIDをコピーします。

- テナンシOCID (ボールトおよびキーを含むリモート・テナンシ)をコピーします。

- Autonomous AI Databaseインスタンスを含むテナンシで、動的グループを作成します。

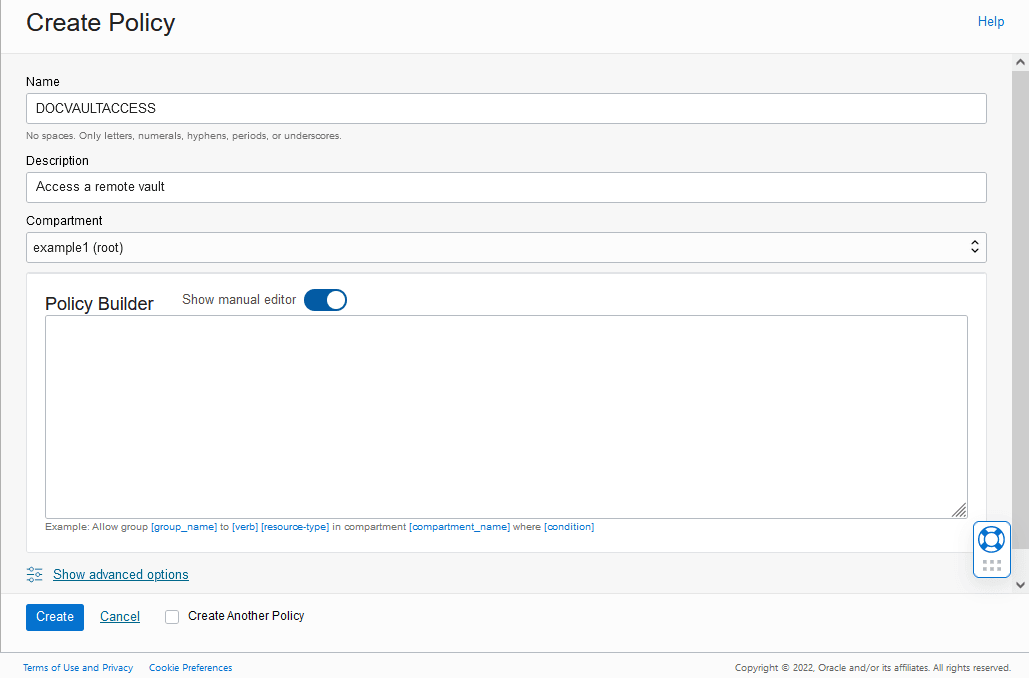

- Autonomous AI Databaseインスタンスがあるテナンシで、ボールトおよびキー(ボールトおよびキーが異なるテナンシにある)へのアクセスを許可するポリシーを定義します。

- テナンシOCID (Autonomous AI Databaseインスタンスを含むテナンシ)をコピーします。

- 動的グループOCID (ステップ4で作成した動的グループ用)をコピーします。

- ボールトおよびキーがあるリモート・テナンシで、Autonomous AI Databaseインスタンスがボールトおよびキーにアクセスできるようにする動的グループおよびポリシーを定義します。