OktaからOCI IAMへのJITプロビジョニング

このチュートリアルでは、Oktaをアイデンティティ・プロバイダ(IdP)として使用して、OCIコンソールとOktaの間でジャストインタイム(JIT)プロビジョニングを構成します。

JITプロビジョニングを設定して、ターゲット・システムへのアクセスをリクエストするときにターゲット・システムにアイデンティティを作成できるようにします。これは、事前にすべてのユーザーを作成した場合よりも簡単に設定できます。

このチュートリアルでは、次のステップについて説明します。

- Oktaによって送信されるSAML属性を構成します。

- OCI IAMでJIT属性を構成すること。

- OCI IAMとOktaの間のJITプロビジョニングをテストします。

このチュートリアルは、アイデンティティ・ドメインのIAMに固有です。

このチュートリアルを実行するには、次のものが必要です:

-

有料Oracle Cloud Infrastructure (OCI)アカウントまたはOCIトライアル・アカウント。Oracle Cloud Infrastructure Free Tierを参照してください。

- OCI IAMアイデンティティ・ドメインのアイデンティティ・ドメイン管理者ロール。管理者ロールの理解を参照してください。

- 次のいずれかのOktaロールを持つOktaアカウント:

- グローバル管理者

- クラウド・アプリケーション管理者

- アプリケーション管理者

さらに、チュートリアル「OCIおよびOktaを使用したSSO」を完了し、JITプロビジョニングに使用するグループのオブジェクトIDを収集する必要があります。

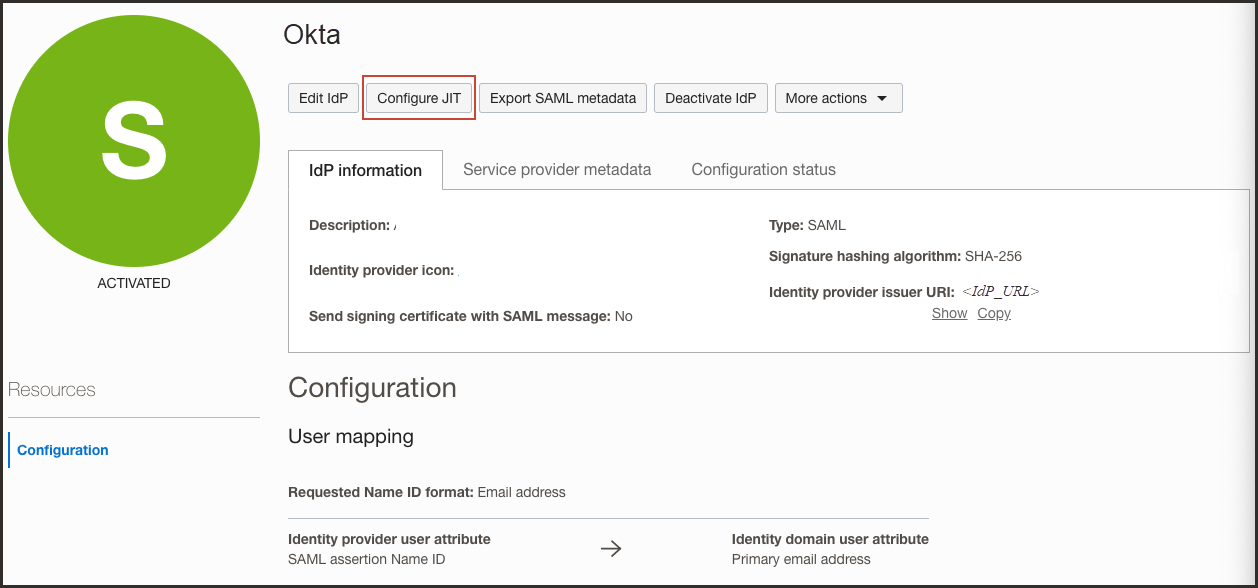

OCI IAMで、JITのOkta IdPを更新します。

-

サポートされているブラウザを開き、コンソールURLを入力します:

- 「クラウド・アカウント名」(テナンシ名とも呼ばれる)を入力し、「次」を選択します。

- SSOの構成に使用するアイデンティティ・ドメインを選択します。

- ユーザー名およびパスワードを使用してサインインします。

- ナビゲーション・メニューを開き、「アイデンティティおよびセキュリティ」を選択します。

- 「アイデンティティ」で、「ドメイン」を選択します。

- Oktaを構成したアイデンティティ・ドメインをIdPとして選択します。

- 左側のメニューで「セキュリティ」、「アイデンティティ・プロバイダ」の順に選択します。

- Okta IdPを選択します。

- 「Configure JIT」を選択します。

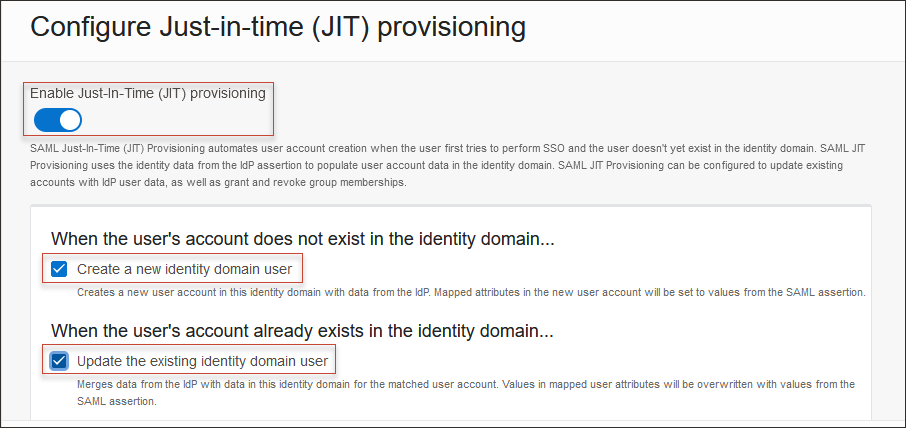

- Just-in-time (JIT)プロビジョニングの構成ページで、次の手順を実行します。

- 「Just-In-Time (JIT)」プロビジョニングを選択します。

- 「新規アイデンティティ・ドメイン・ユーザーの作成」を選択します。

- 「既存のアイデンティティ・ドメイン・ユーザーの更新」を選択します。

- 「ユーザー属性のマップ」で、次の手順を実行します。

NameIDの最初の行は変更しないままにします。- その他の属性については、「IdPユーザー属性」で

Attributeを選択します。 - 次のようにIdPユーザー属性名を指定します。

- familyName:

familyName - primaryEmailAddress:

email

- familyName:

- 「行の追加」を選択し、

firstNameと入力します。アイデンティティ・ドメインのユーザー属性として、

First nameを選択します。ノート

Oktaからのユーザー・アサーションの一部として送信される追加のユーザー属性を構成した場合は、行を追加してアイデンティティ・ドメイン・ユーザー属性にマップできます。

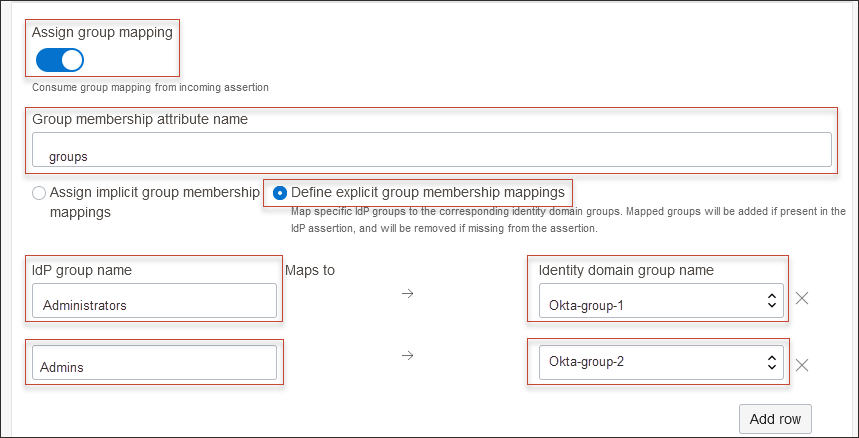

- 「グループ・マッピングの割当て」を選択します。

- 「グループ・メンバーシップ属性名」を入力します。このチュートリアルでは、

groupsを使用します。ノート

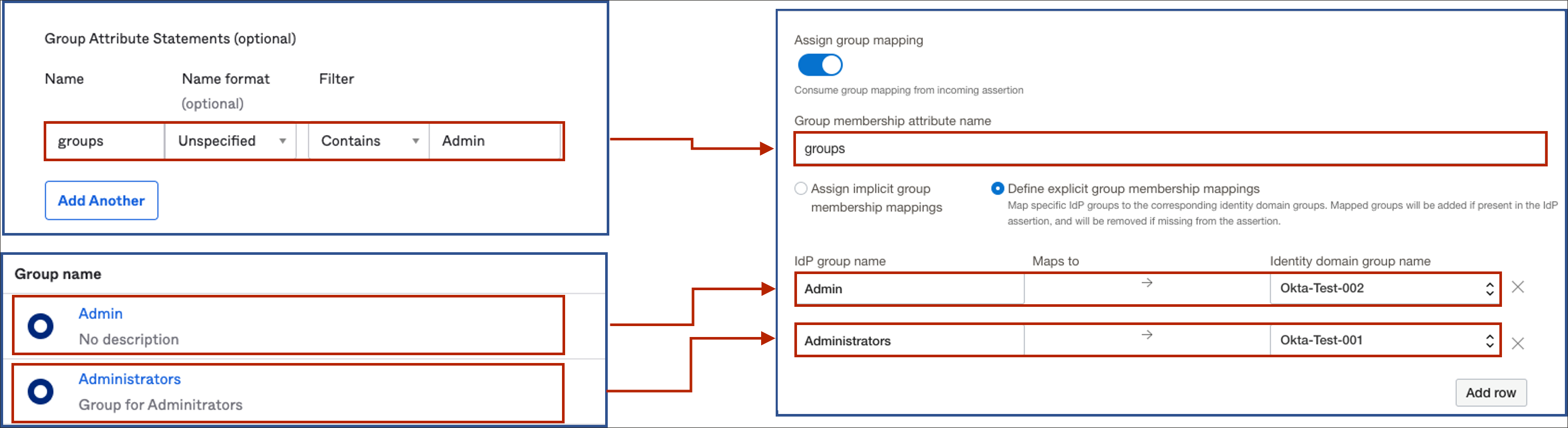

グループ・メンバーシップ属性名をノートにとります。これは、次の項で使用するためです。 - 「明示的なグループ・メンバーシップ・マッピングの定義」を選択します。

- IdPグループ名がアイデンティティ・ドメイン・グループ名にマップされている状態で、次を実行します:

- IdPグループ名で、Oktaのグループの名前を指定します。

- 「アイデンティティ・ドメイン・グループ名」で、OktaグループをマップするOCI IAMのグループを選択します。ノート

「行の追加」を選択すると、追加のグループをマップできます。この図は、左側のOktaで構成された属性と、右側のOCI IAMにマップされた属性を示しています。

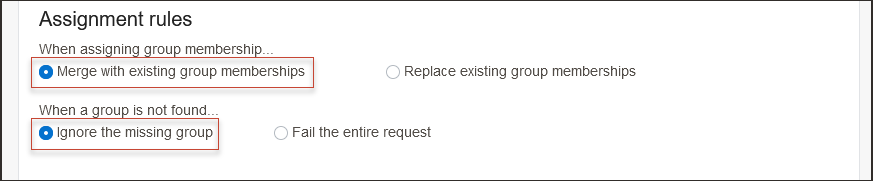

- 「割当ルール」で、次を選択します。

- グループ・メンバーシップを割り当てる場合: 既存のグループ・メンバーシップとマージ

- グループが見つからない場合: 欠落しているグループを無視

ノート

組織の要件に基づいてオプションを選択します。 - 「Save changes」を選択します。

Oktaで、OCI IAMアプリケーション構成を更新して、SAMLアサーションのユーザー属性およびグループ名を送信します。

- Oktaで、OCI IAM用に作成したエンタープライズ・アプリケーションで、「サインオン」タブを選択します。

- 「設定」の横にある「編集」を選択します。

- Saml 2.0で、「属性(オプション)」の横にある「>」を選択します。

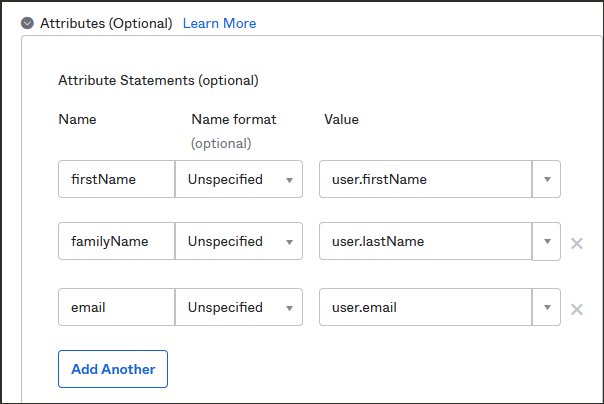

- 次の値を指定します。

名前 名前の書式 値 firstNameUnspecifieduser.firstNamefamilyNameUnspecifieduser.lastNameemailUnspecifieduser.emailビジネス要件にあわせて属性を追加できますが、このチュートリアルで必要なのはこれらの属性のみです。

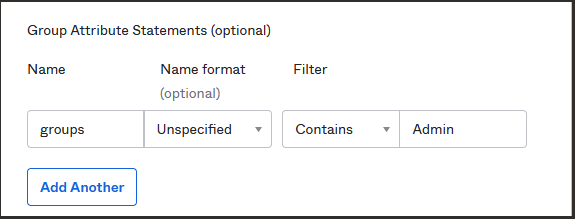

- 「グループ属性文」で、次の値を入力します。ノート

Oktaには、SAMLアサーションで送信できるグループをフィルタリングするメカニズムが用意されています。フィルタには、Starts with、Equals、ContainsおよびMatches regexなどのオプションがあります。このチュートリアルでは、Containsフィルタを使用します。つまり、Oktaは、ユーザーに関連付けられ、指定された文字列を含むグループのみを送信することを意味します。この例では、文字列としてAdminを指定しているため、文字列Adminを含み、ユーザーに関連付けられているすべてのグループがSAMLアサーションで送信されます。名前 名前の書式 フィルタ 値 groupsUnspecifiedContainsAdmin - 「保存」を選択します。

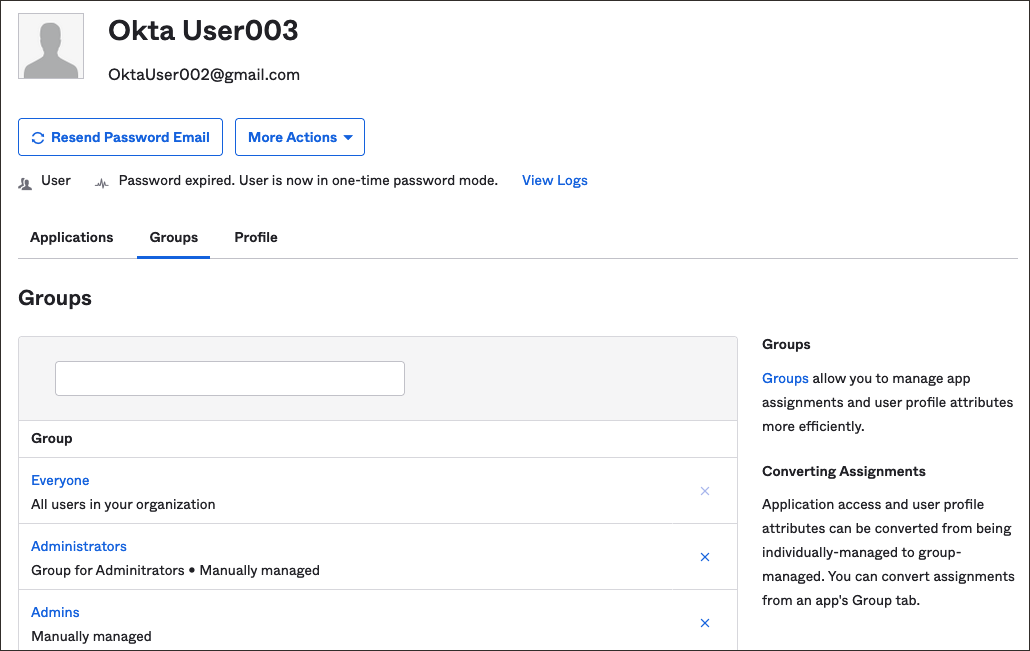

- Oktaコンソールで、OCI IAMに存在しない電子メールIDを使用して新しいユーザーを作成します。

- ユーザーを必要なグループ(

Administrators and Adminsなど)に割り当てます。 - Oktaからログアウトします。

- OktaのOCI IAMアプリケーションにユーザーを割り当てます。

- ブラウザで、OCIコンソールを開きます。

- JIT構成が有効になっているアイデンティティ・ドメインを選択します。

- サインイン・オプションから、「Okta」を選択します。

- Oktaログイン・ページで、新しく作成されたユーザーIDを指定します。

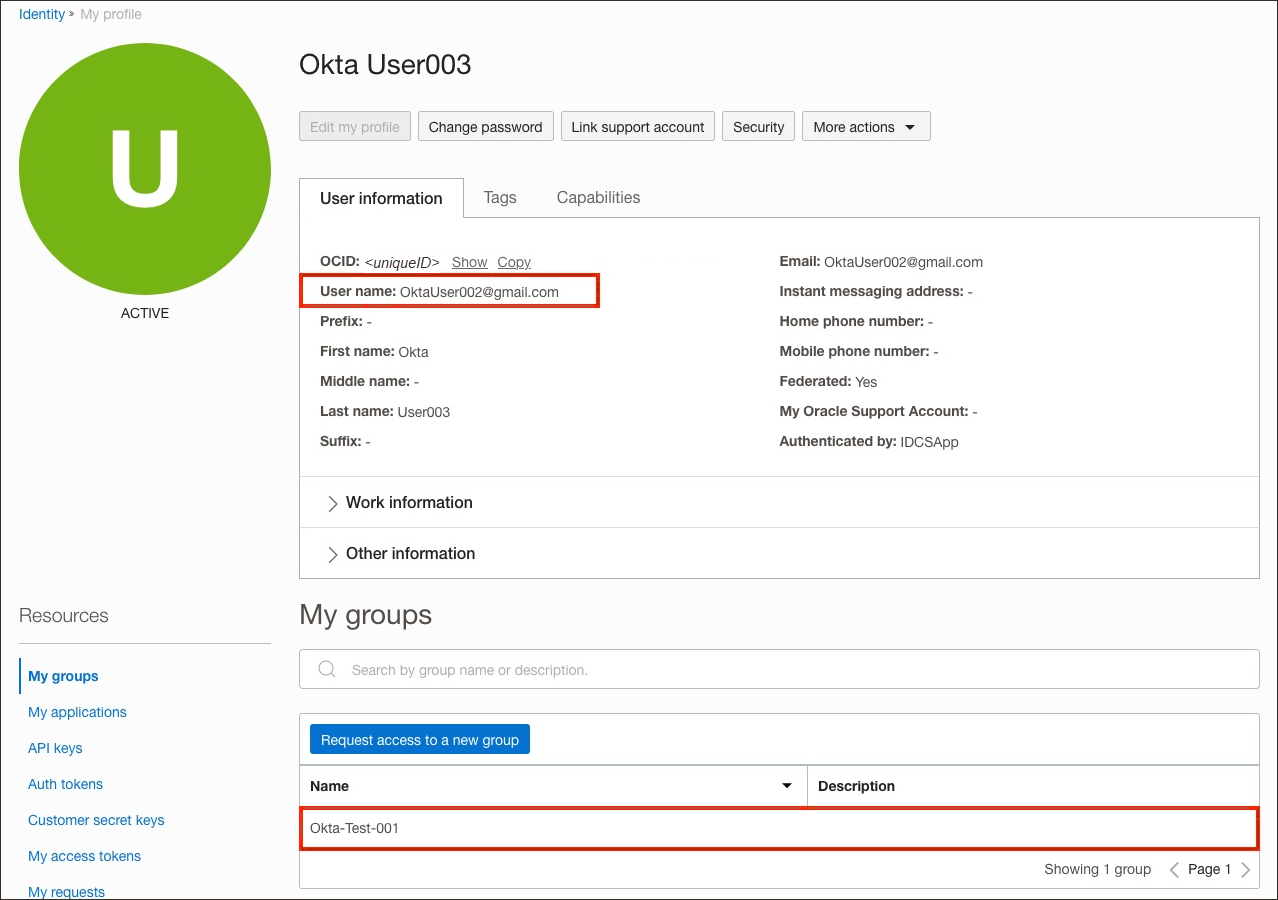

- Oktaからの認証に成功した場合:

- ユーザー・アカウントはOCI IAMで作成されます。

- ユーザーは、OCIコンソールにログインしています。

-

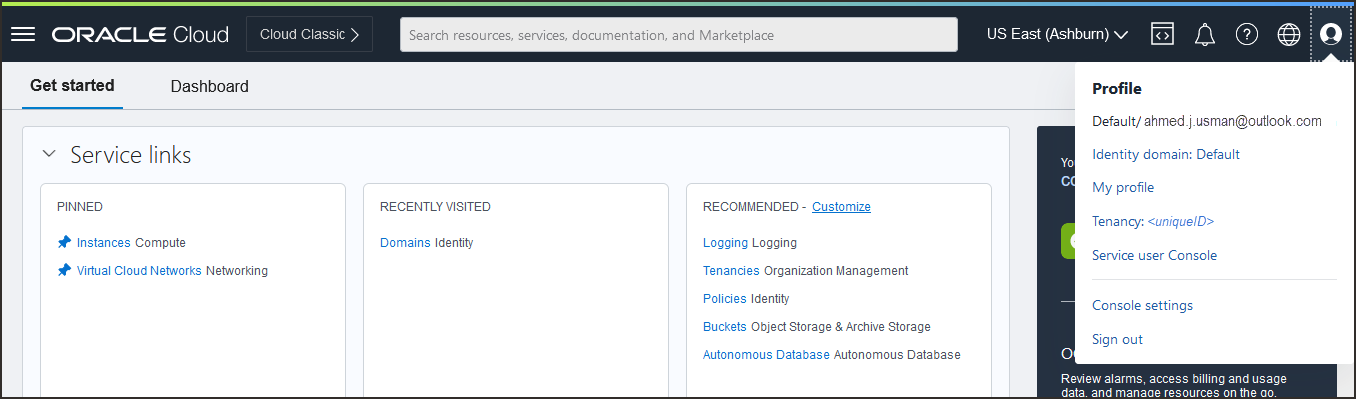

ナビゲーション・メニューで、「プロファイル」メニュー

を選択し、「ユーザー設定」を選択します。電子メールID、名、姓、関連グループなどのユーザー・プロパティを確認します。

を選択し、「ユーザー設定」を選択します。電子メールID、名、姓、関連グループなどのユーザー・プロパティを確認します。

完了しました。OktaとIAMの間でJITプロビジョニングを正常に設定しました。

Oracle製品を使用した開発の詳細を確認するには、次のサイトを参照してください: