ロールベースのアクセス制御

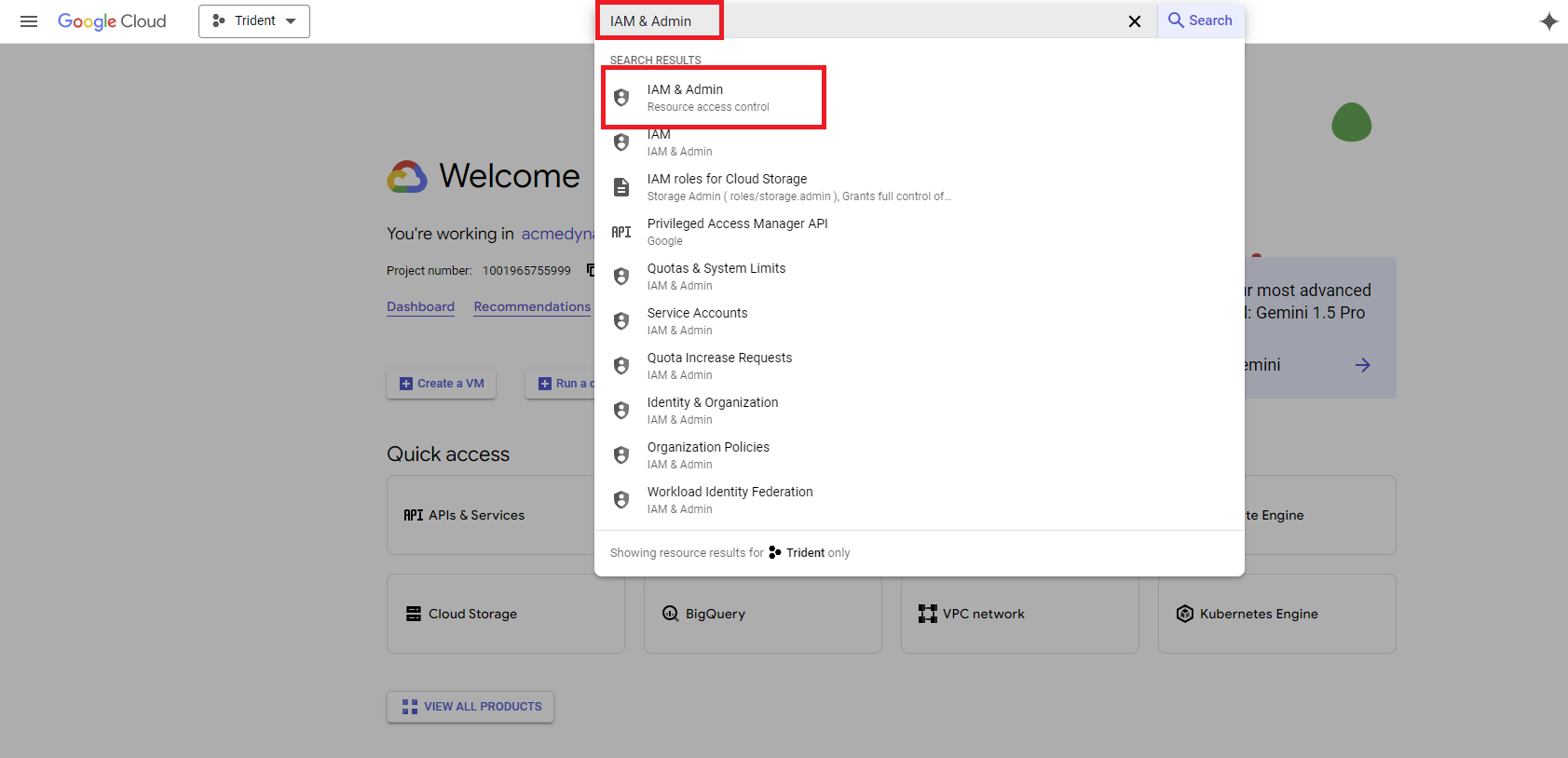

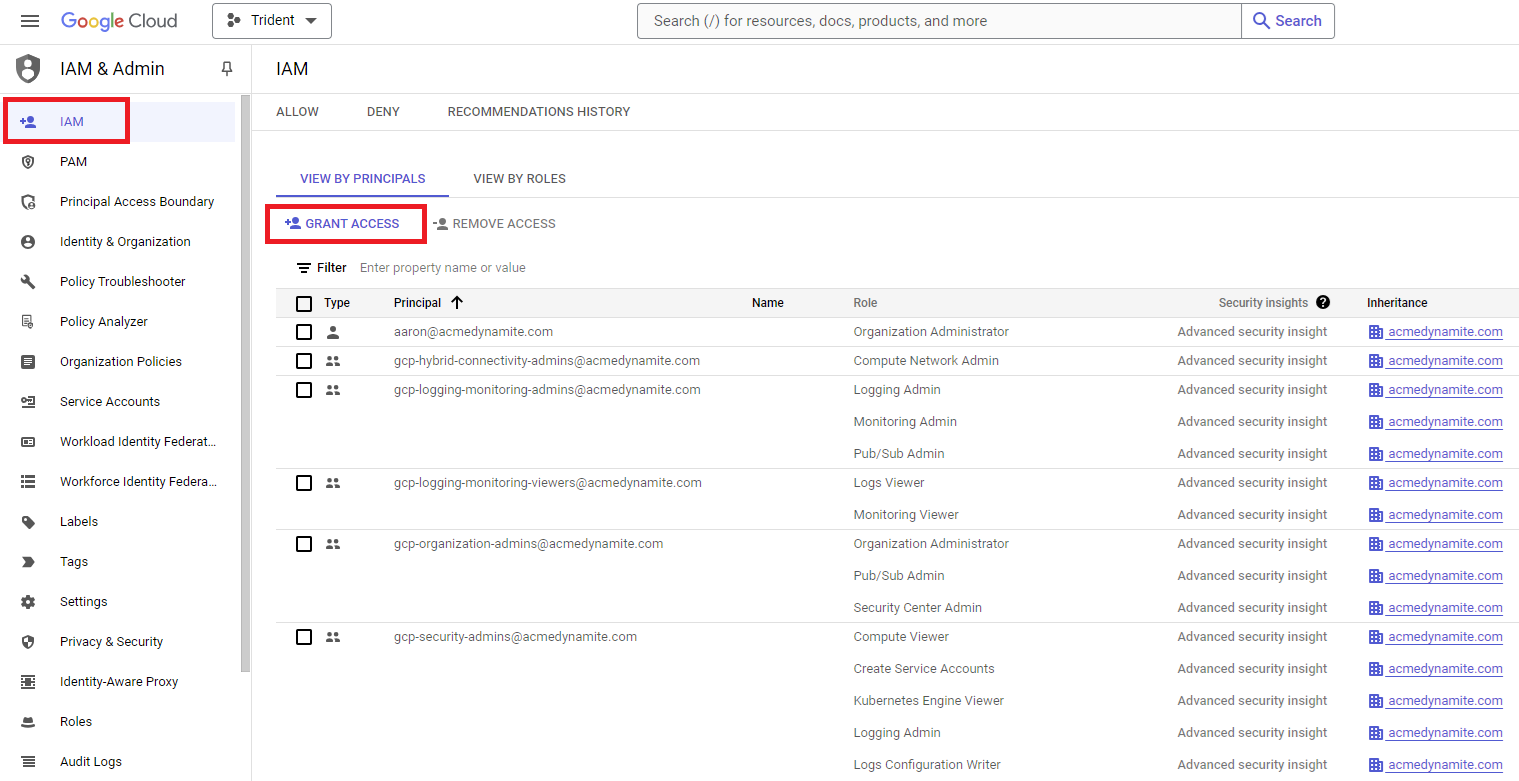

Oracle Database@Google Cloudリソースへのユーザー・アクセスを制御するには、ロールベースのアクセス制御(RBAC)を使用します。

Oracle Autonomous DatabaseとOracle Exadata Database Serviceの両方にGoogle Cloud RBACを使用して、ユーザー・アクセスを制御します。

次の点に注意してください。

- Pay as you go(パブリック・オファー)のお客様は、Autonomous Databaseの指示を完了するだけで済みます。

- Oracle Autonomous DatabaseとExadata Database Serviceの両方をプロビジョニングするプライベート・オファーのお客様は、このトピックの手順の両方を完了する必要があります。それ以外の場合は、使用する予定のデータベース・サービスと一致する一連の指示を完了します。

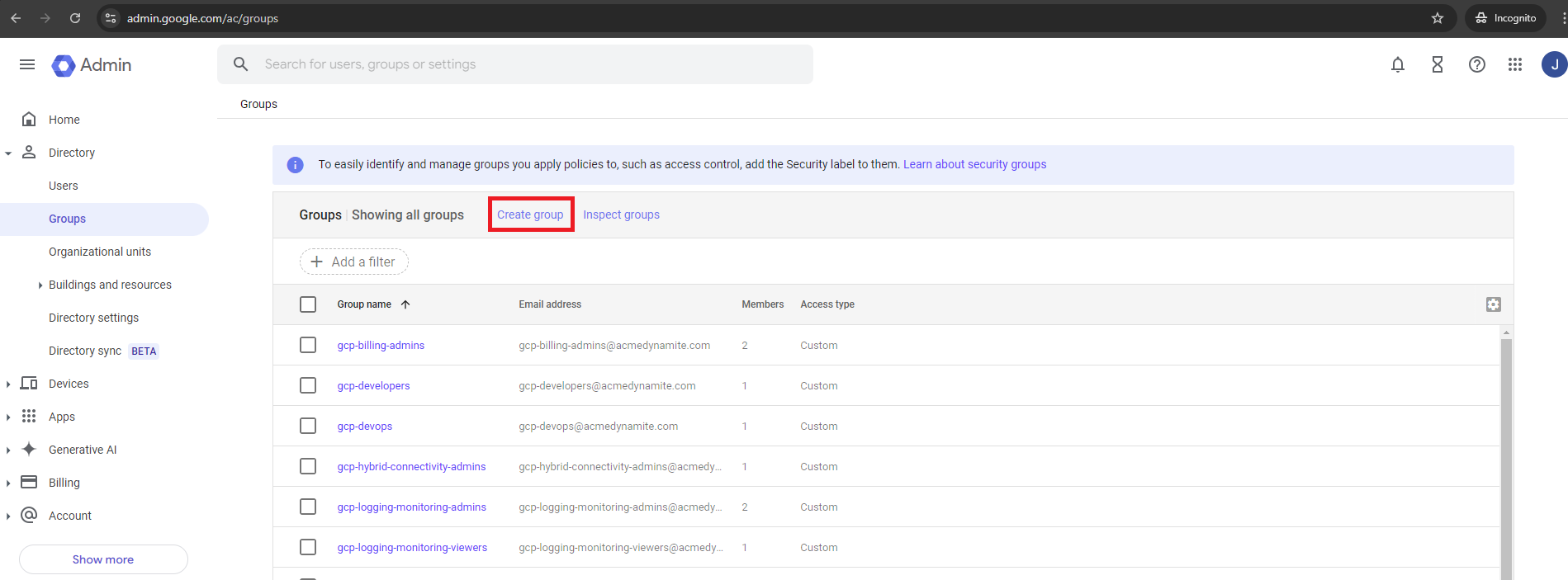

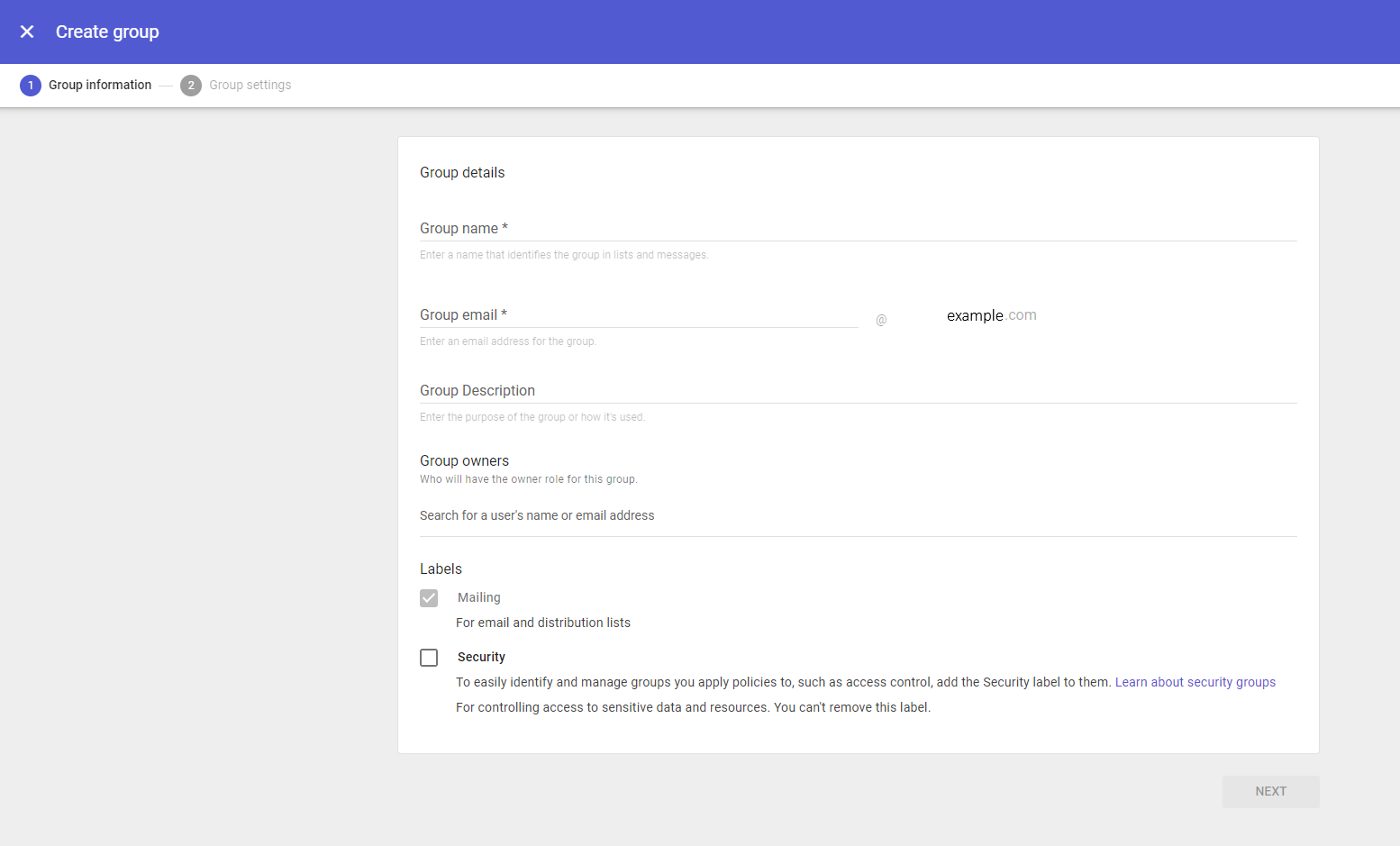

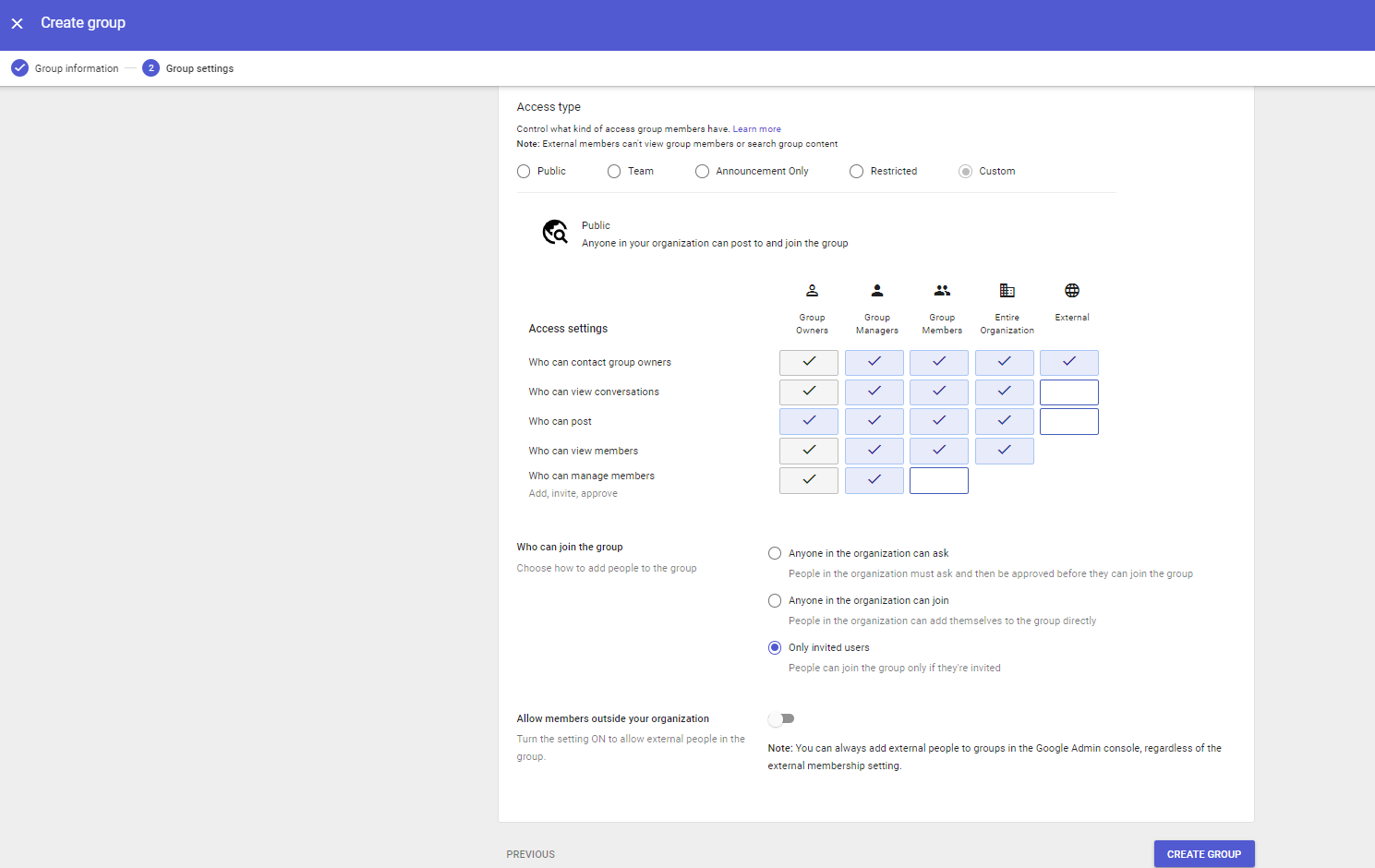

Oracle Autonomous Databaseのロールベースのアクセス制御の構成

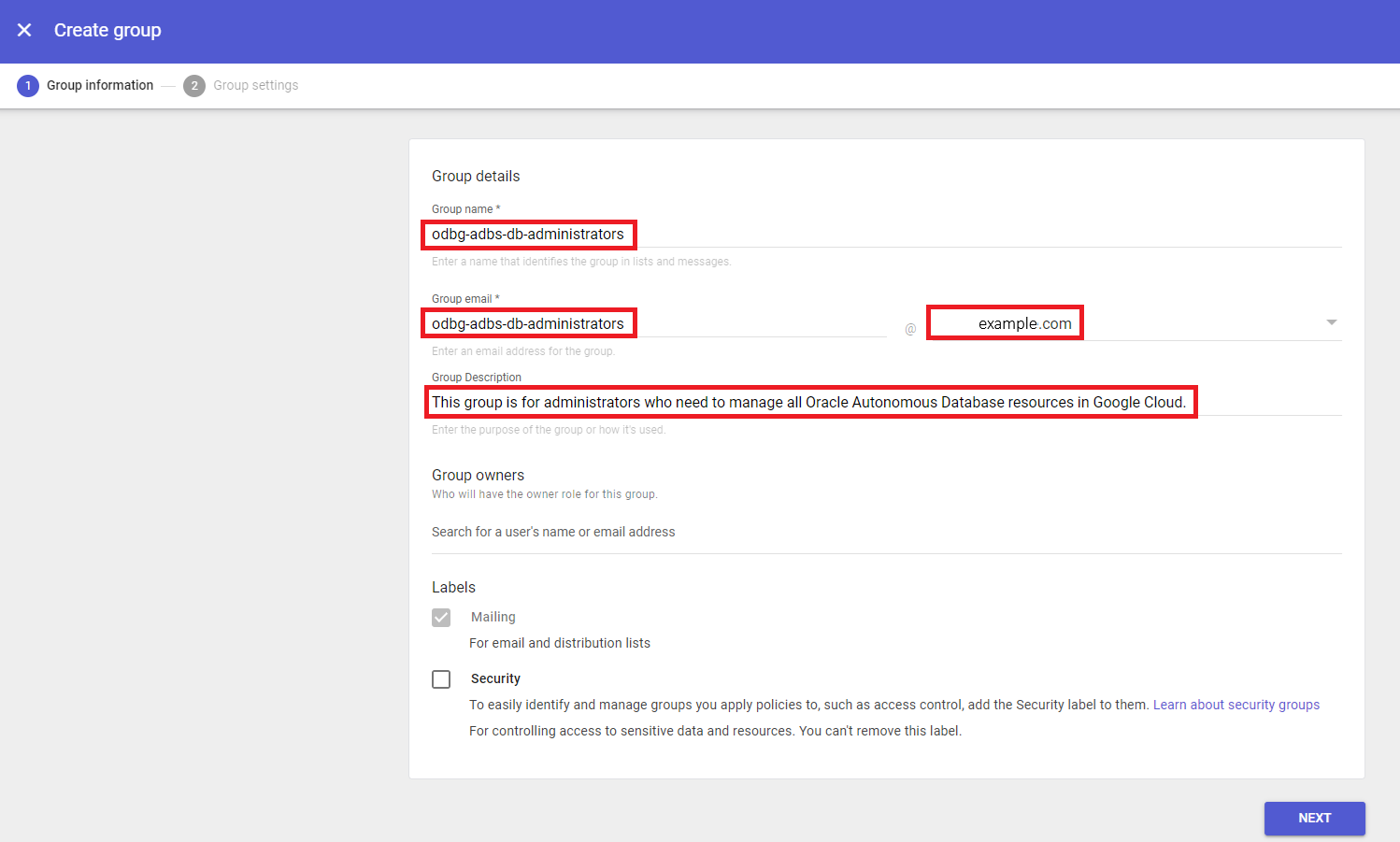

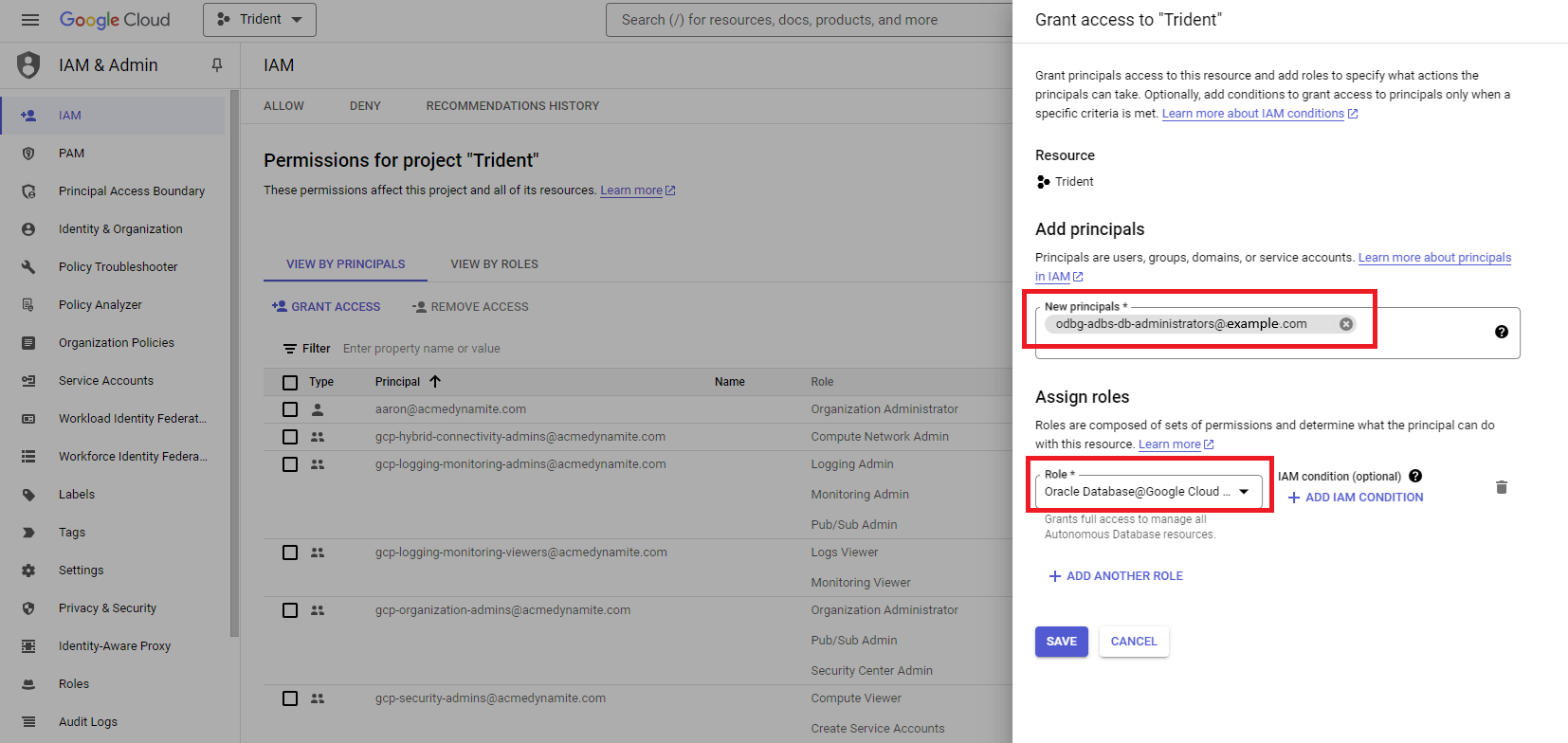

次の表に、Autonomous DatabaseのGoogle Cloudグループおよびロールの詳細を示します。表に指定されているGoogle Cloud Groupの電子メール値は推奨値です。ただし、必要に応じて他のグループの電子メール名を使用できます。<email_domain>文字列は、組織の電子メール・ドメインに置き換える必要があります。例: odbg-adbs-db-administrators@example.com

| Google Cloudグループ名 | Google Cloud Groupの電子メール | Google Cloudロール割当 | 目的 |

|---|---|---|---|

| odbg-adbs-db-administrators | odbg-adbs-db-administrators@<email_domain> | Oracle Database@Google Cloud Autonomous AI Database管理 | このグループは、Google CloudのすべてのOracle Autonomous Databaseリソースを管理する必要がある管理者を対象としています。 |

| odbg-adbs-db-readers | odbg-adbs-db-readers@<email_domain> | Oracle Database@Google Cloud Autonomous AI Database Viewer | このグループは、Google CloudのすべてのOracle Autonomous Databaseリソースを表示する必要があるビューア用です。 |

| odbg-db-family-administrators | odbg-db-family-administrators@<email_domain> | Oracle Database@Google Cloud管理者 |

このグループは、OCIのすべてのOracle Database Serviceリソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbg-db-family-readers | odbg-db-family-readers@<email_domain> | Oracle Database@Google Cloudビューア |

このグループは、OCIのすべてのOracle Databaseリソースを表示する必要があるリーダーを対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbgネットワーク管理者 | odbg-network-administrators@<email_domain> | 適用不可 |

このグループは、OCI内のすべてのネットワーク・リソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbg-costmgmt- 管理者 | odbg-costmgmt-administrators@<email_domain> | 適用不可 |

このグループは、OCIでコストおよび請求リソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

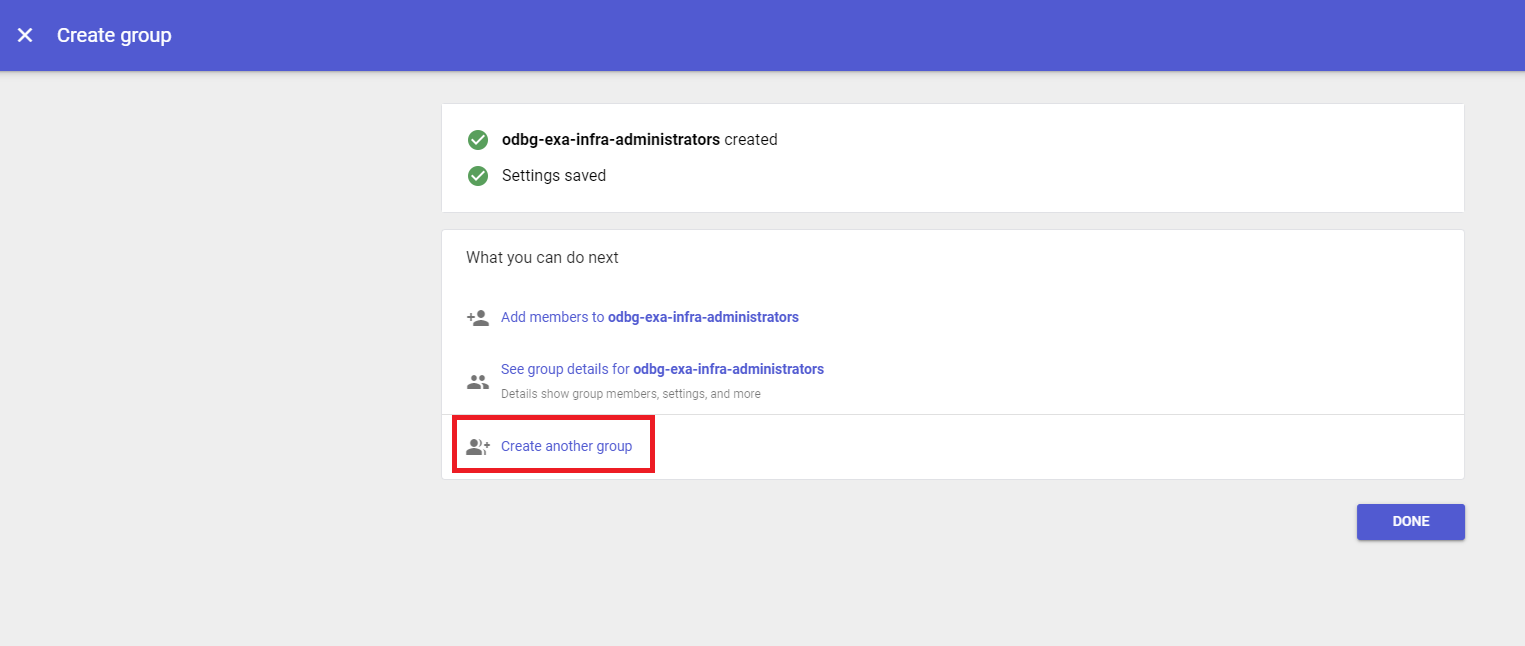

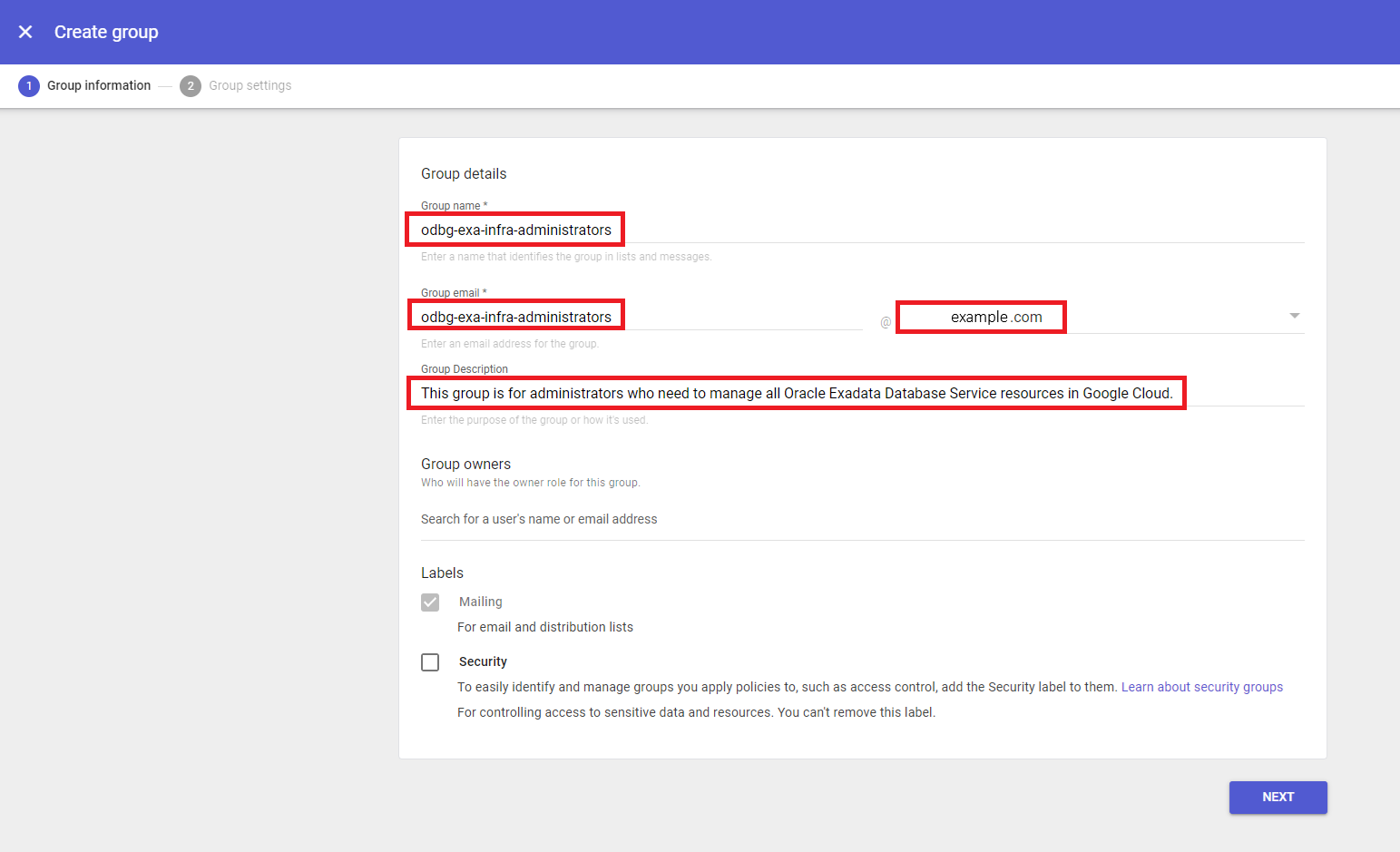

Oracle Exadata Database Serviceのロールベースのアクセス制御の構成

次の表の情報を使用して、Exadata Database Serviceの新しいGoogle Cloudグループおよびロールを作成します。表に指定されているGoogle Cloud Groupの電子メール値は推奨値です。ただし、必要に応じて他のグループの電子メール名を使用できます。<email_domain>文字列は、組織の電子メール・ドメインに置き換える必要があります。たとえば: odbg-adbs-db-administrators@example.com

| Google Cloudグループ名 | Google Cloud Groupの電子メール | Google Cloudロール割当 | 目的 |

|---|---|---|---|

| odbg-exa-infra管理者 | odbg-exa-infra-administrators@<email_domain> | Oracle Database@Google Cloud Exadataインフラストラクチャ管理 | このグループは、Google CloudのすべてのOracle Exadata Database Serviceリソースを管理する必要がある管理者を対象としています。 |

| odbg-exa-infra-readers | odbg-exa-infra-readers@<email_domain> | Oracle Database@Google Cloud Exadataインフラストラクチャ・ビューア | このグループは、Google CloudのすべてのOracle Exadata Database Serviceリソースを表示する必要がある参照者を対象としています |

| odbg-vm- クラスタ管理者 | odbg-vm-cluster-administrators@<email_domain> | Oracle Database@Google Cloud VMクラスタ管理 | このグループは、Google CloudでVMクラスタ・リソースを管理する必要がある管理者を対象としています。 |

| odbg-vm-cluster-readers | odbg-vm-cluster-readers@<email_domain> | Oracle Database@Google Cloud VMクラスタ・ビューア | このグループは、Google CloudでVMクラスタ・リソースを表示する必要があるビューア用です |

| odbg-db-family-administrators | odbg-db-family-administrators@<email_domain> | Oracle Database@Google Cloud管理者 |

このグループは、OCIのすべてのOracle Database Serviceリソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbg-db-family-readers | odbg-db-family-readers@<email_domain> | Oracle Database@Google Cloudビューア |

このグループは、OCIのすべてのOracle Databaseリソースを表示する必要があるリーダーを対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbg-exa-cdb管理者 | odbg-exa-cdb-administrators@<email_domain> | なし |

このグループは、OCI内のすべてのCDBリソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbg-exa-pdb管理者 | odbg-exa-pdb-administrators@<email_domain> | なし |

このグループは、OCI内のすべてのPDBリソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbgネットワーク管理者 | odbg-network-administrators@<email_domain> | なし |

このグループは、OCI内のすべてのネットワーク・リソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbg-costmgmt- 管理者 | odbg-costmgmt-administrators@<email_domain> | なし |

このグループは、OCIでコストおよび請求リソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

Oracle Exadata Database Service on Exascale Infrastructureのロールベースのアクセス制御の構成

次の表の情報を使用して、Oracle Exadata Database Service on Exascale Infrastructureの新しいGoogle Cloudグループおよびロールを作成します。表に指定されているGoogle Cloud Groupの電子メール値は推奨値です。ただし、必要に応じて他のグループの電子メール名を使用できます。<email_domain>文字列は、組織の電子メール・ドメインに置き換える必要があります。例: odbg-adbs-db-administrators@example.com

| Google Cloudグループ名 | Google Cloud Groupの電子メール | Google Cloudロール割当 | 目的 |

|---|---|---|---|

| odbg-exascale-db-storage-vault管理者 | odbg-exascale-db-storage-vault-administrators@<email_domain> | Oracle Database@Google Cloud Exadata Database Service on Exascaleインフラストラクチャ・ストレージVault管理 | このグループは、Google CloudのすべてのOracle Exascale Storage Vaultリソースを管理する必要がある管理者を対象としています。 |

| odbg-exascale-db-storage-vault-readers | odbg-exascale-db-storage-vault-readers@<email_domain> | Oracle Database@Google Cloud Exadata Database Service on Exascaleインフラストラクチャ・ストレージVaultビューア | このグループは、Google CloudのすべてのOracle Exascale Storage Vaultリソースを表示する必要があるビューア用です |

| odbg-exadb-vm-cluster-administrators | odbg-exadb-vm-cluster-administrators@<email_domain> | Oracle Database@Google Cloud Exascaleインフラストラクチャ上のExadata Database Service VMクラスタ管理 | このグループは、Google CloudでOracle ExaDB VMクラスタ・リソースを管理する必要がある管理者を対象としています。 |

| odbg-exadb-vm-cluster-readers | odbg-exadb-vm-cluster-readers@<email_domain> | Oracle Database@Google Cloud Exadata Database Service on ExascaleインフラストラクチャVMクラスタ・ビューア | このグループは、Google CloudでOracle ExaDB VMクラスタ・リソースを表示する必要があるビューア用です |

| odbg-db-family-administrators | odbg-db-family-administrators@<email_domain> | Oracle Database@Google Cloud管理者 |

このグループは、OCIのすべてのOracle Database Serviceリソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbg-db-family-readers | odbg-db-family-readers@<email_domain> | Oracle Database@Google Cloudビューア |

このグループは、OCIのすべてのOracle Databaseリソースを表示する必要があるリーダーを対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbg-exa-cdb管理者 | odbg-exa-cdb-administrators@<email_domain> | なし |

このグループは、OCI内のすべてのCDBリソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbg-exa-pdb管理者 | odbg-exa-pdb-administrators@<email_domain> | なし |

このグループは、OCI内のすべてのPDBリソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbgネットワーク管理者 | odbg-network-administrators@<email_domain> | なし |

このグループは、OCI内のすべてのネットワーク・リソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

| odbg-costmgmt- 管理者 | odbg-costmgmt-administrators@<email_domain> | なし |

このグループは、OCIでコストおよび請求リソースを管理する必要がある管理者を対象としています。 このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 |

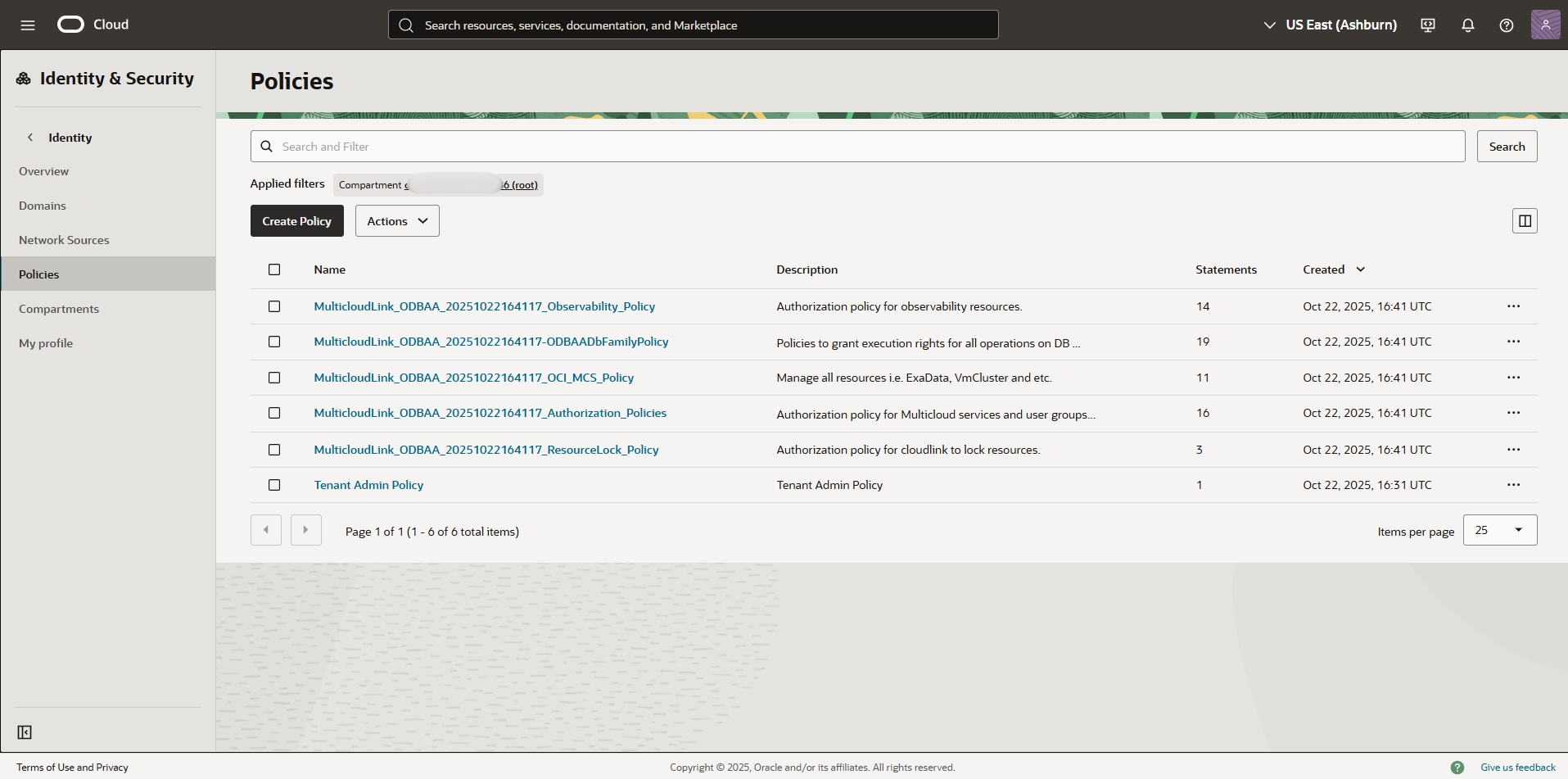

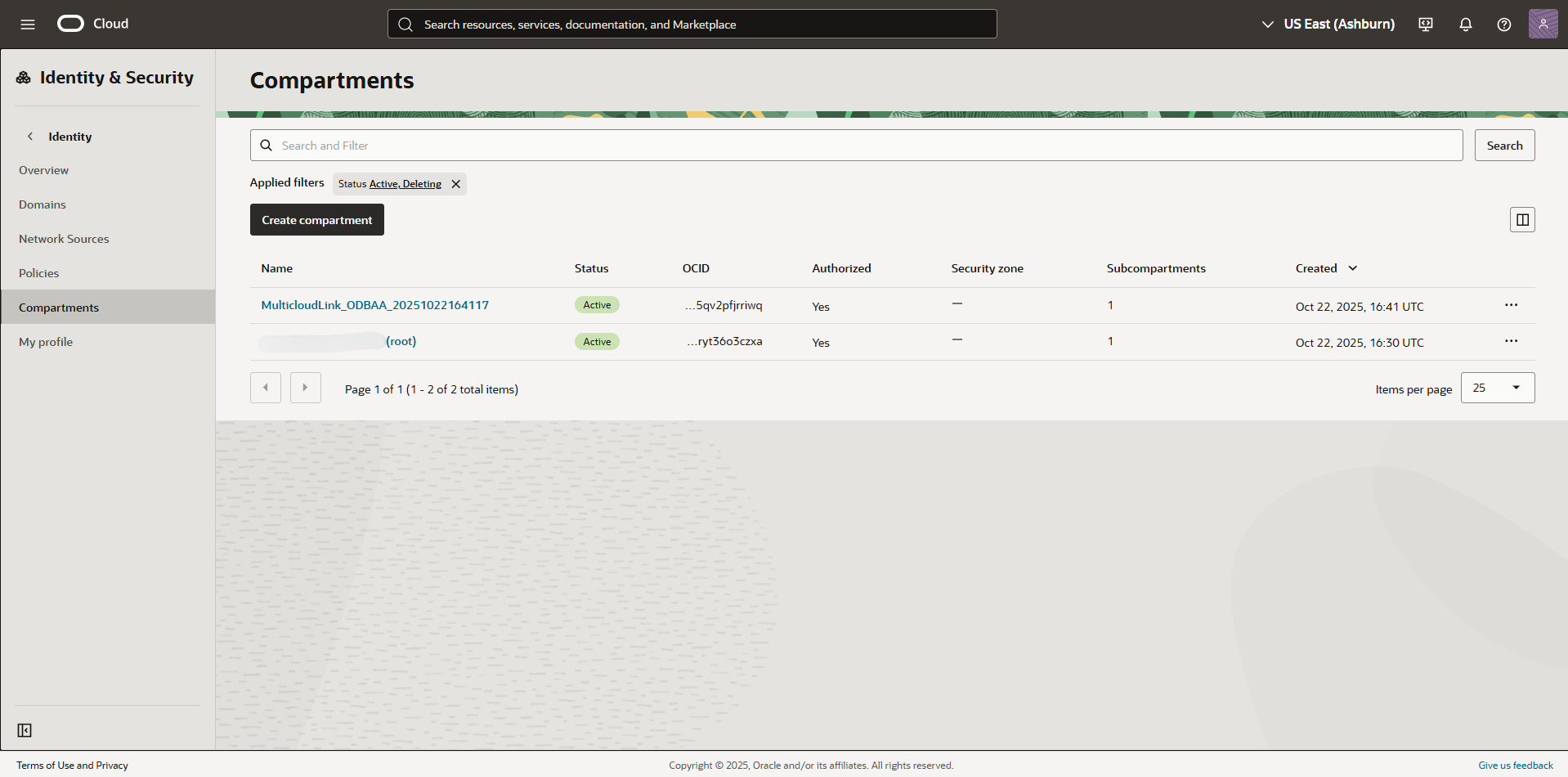

OCIマルチクラウド・ポリシー

Google Cloud環境をOracle Database@Google Cloudにオンボードすると、OCIアカウントのリンク・プロセス中に、OCIによって、サービスに必要なマルチクラウド・コンパートメントとOCI Identity and Access Management (IAM)ポリシーが作成されます。これらのリソースは、Oracle Database@Google Cloudのメンテナンスに不可欠です。OCI管理者は、自動的に作成されたこれらのリソースを変更、移動または削除しないでください。

Identity and Access Management (IAM)の拒否ポリシー

OCI IAM Denyポリシーにより、管理者は不要なアクションを明示的にブロックし、セキュリティを強化し、アクセス制御を合理化できます。

OCI IAM Denyポリシーは権限を制限するための強力なツールです。ただし、Oracle Database@Google Cloud内では十分に注意して使用する必要があります。

先頭にMulticloudLinkが付いたIAMポリシーまたはコンパートメントをターゲットにしたり、影響を与える拒否ポリシーは適用しないでください。

Oracle Database@Google CloudリソースにDenyポリシーを適用すると、ODBGサービスのOCIとの統合が中断され、重大な運用障害またはサービスの完全な誤動作が発生します。

マルチクラウド関数をロックするテナンシ全体の拒否ポリシーからのリカバリ

Deny any-user to inspect all-resources in tenancyなどのテナンシ全体の拒否ポリシーは、すべてのユーザー・アクセスをブロックしたり、マルチクラウド統合をブロックしたりできます。

回復するには:

これらのステップでは、Oracle Cloudコンソールを使用します。または、OCI CLIを使用します。CLIコマンドの例:

oci iam policy update --policy-id <policy-id> --statements '["Deny group Interns to inspect all-resources in tenancy"]'