フェデレーション(オプション)

Oracle Database@Azureのアイデンティティ・フェデレーションを設定する方法について学習します。

Oracle Database@Azureのアイデンティティ・フェデレーションの設定はオプションです。フェデレーションでは、ユーザーはAzure Entra ID資格証明を使用して、サービスに関連付けられたOCIテナンシにサインインできます。ほとんどの日々のデータベース操作はAzure環境で実行され、OCIコンソールを使用する必要はありませんが、一部のデータベース管理タスクではOCIへのサインインが必要です。

次の手順を使用して、Azure Entra IDをOCIテナンシの識別プロバイダにします。

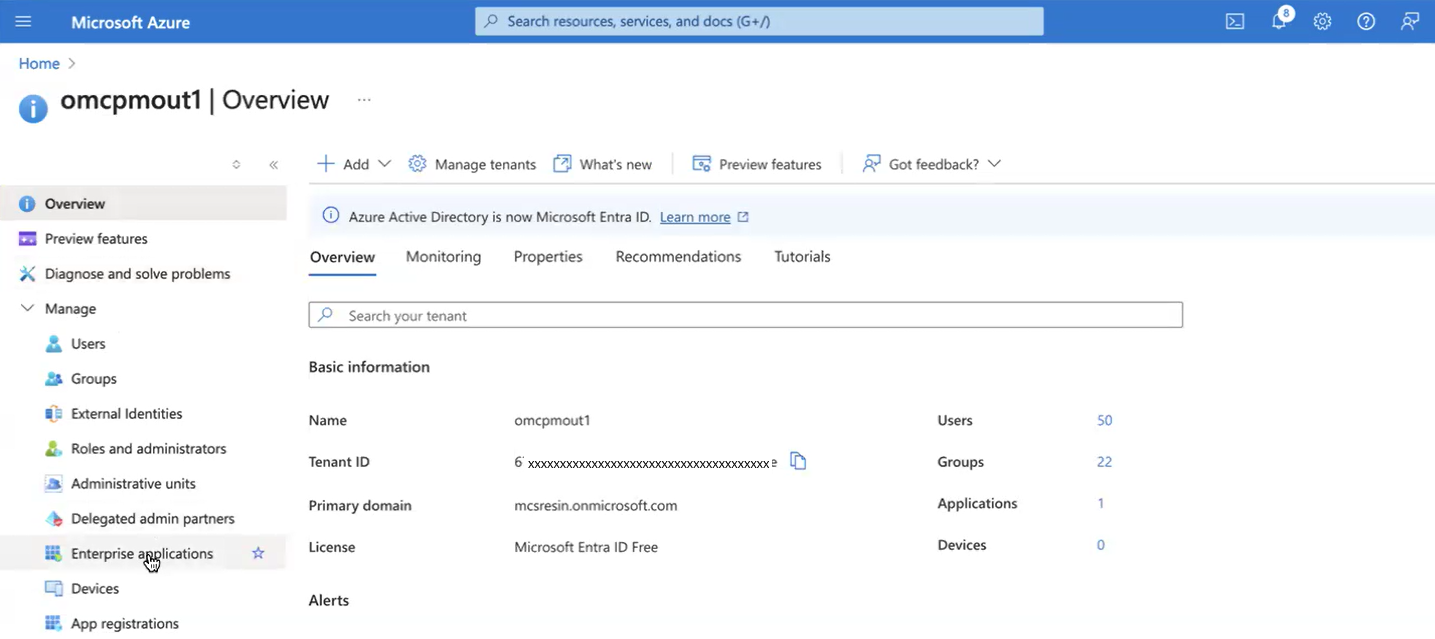

- 「Microsoft Entra ID」を検索し、検索結果で「Microsoft Entra ID」を選択して、Entra IDの「概要」ページにナビゲートします。

- 「管理」で、「エンタープライズ・アプリケーション」を選択します。

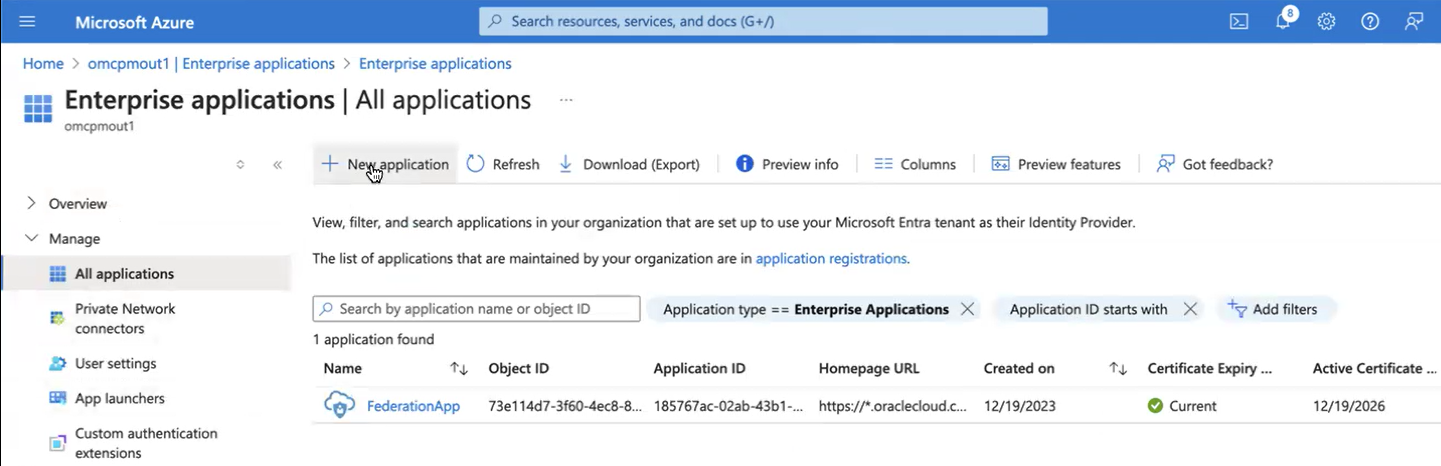

- 「すべてのアプリケーション」ページで、「新規アプリケーション」を選択します。

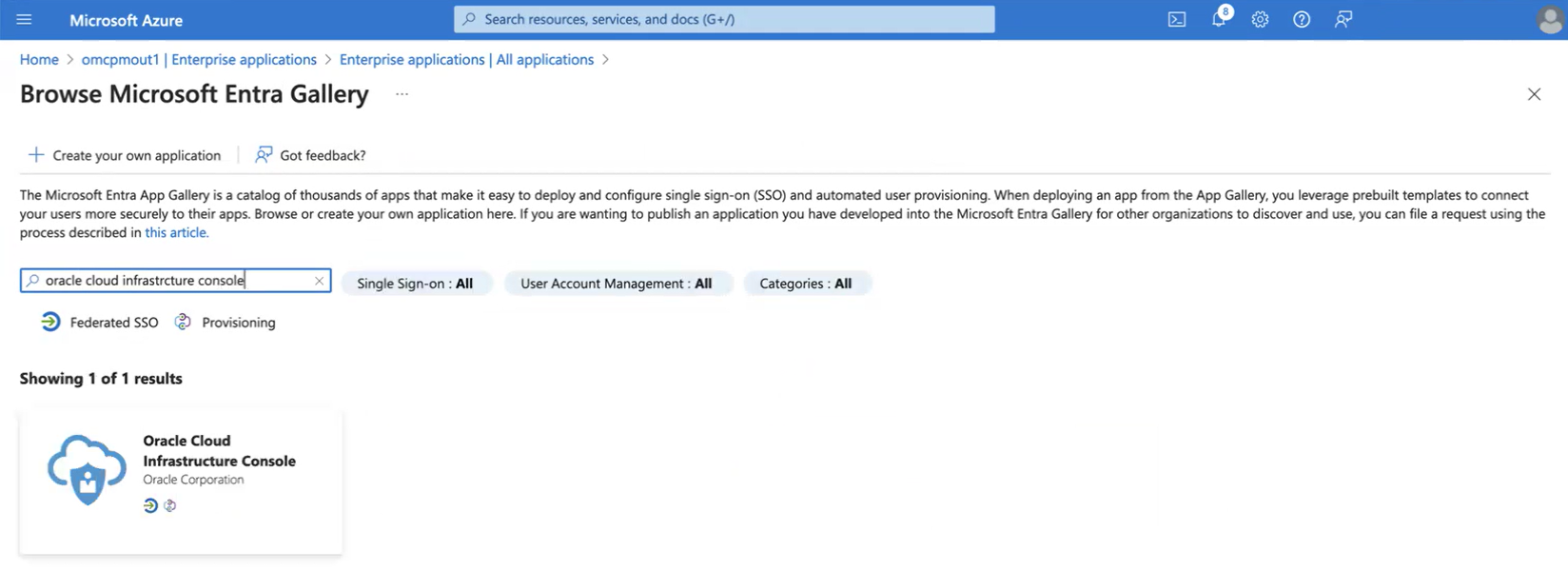

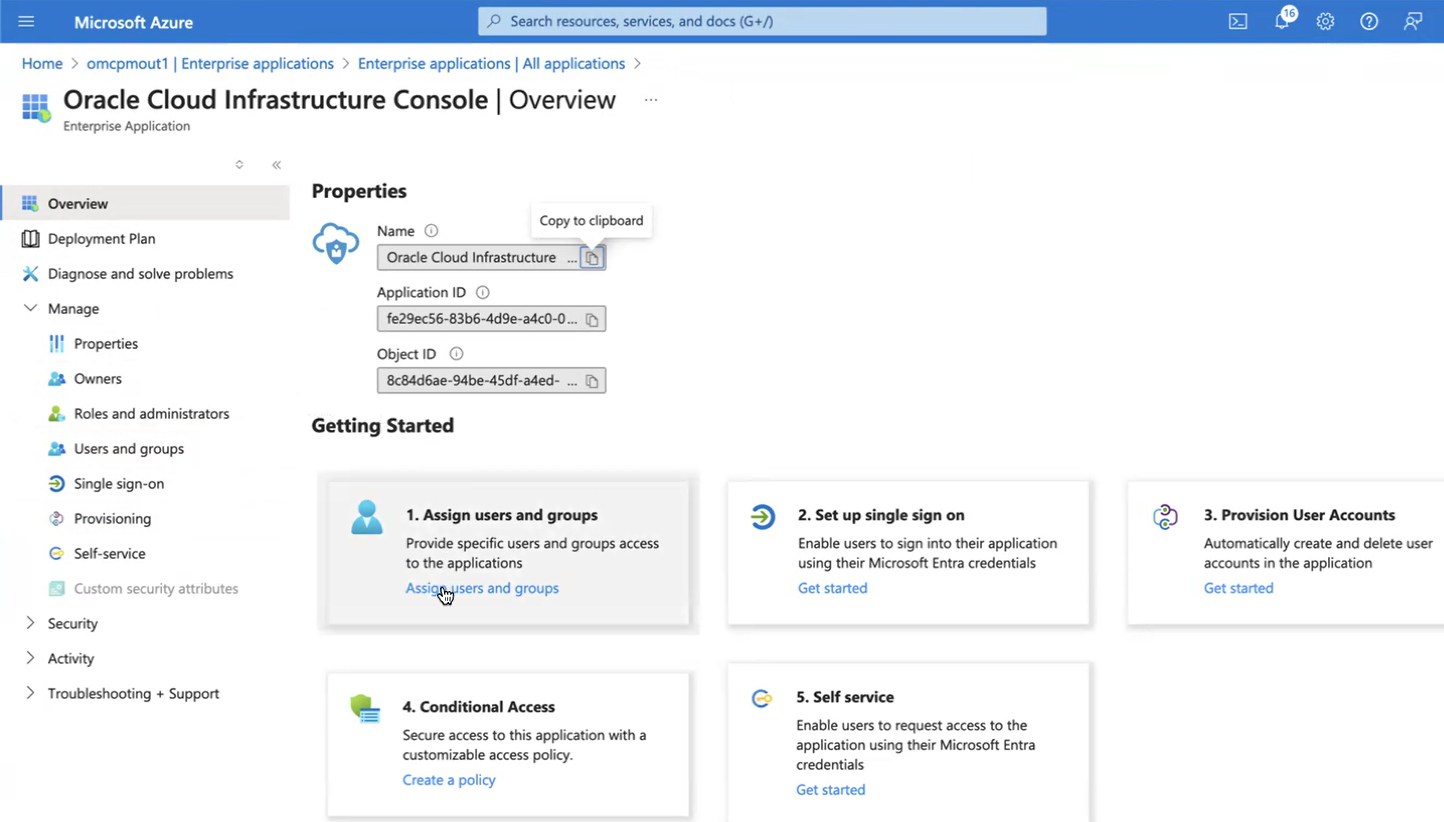

- 「Oracle Cloud Infrastructure Console」を検索し、検索結果を選択してアプリケーションのページに移動します。

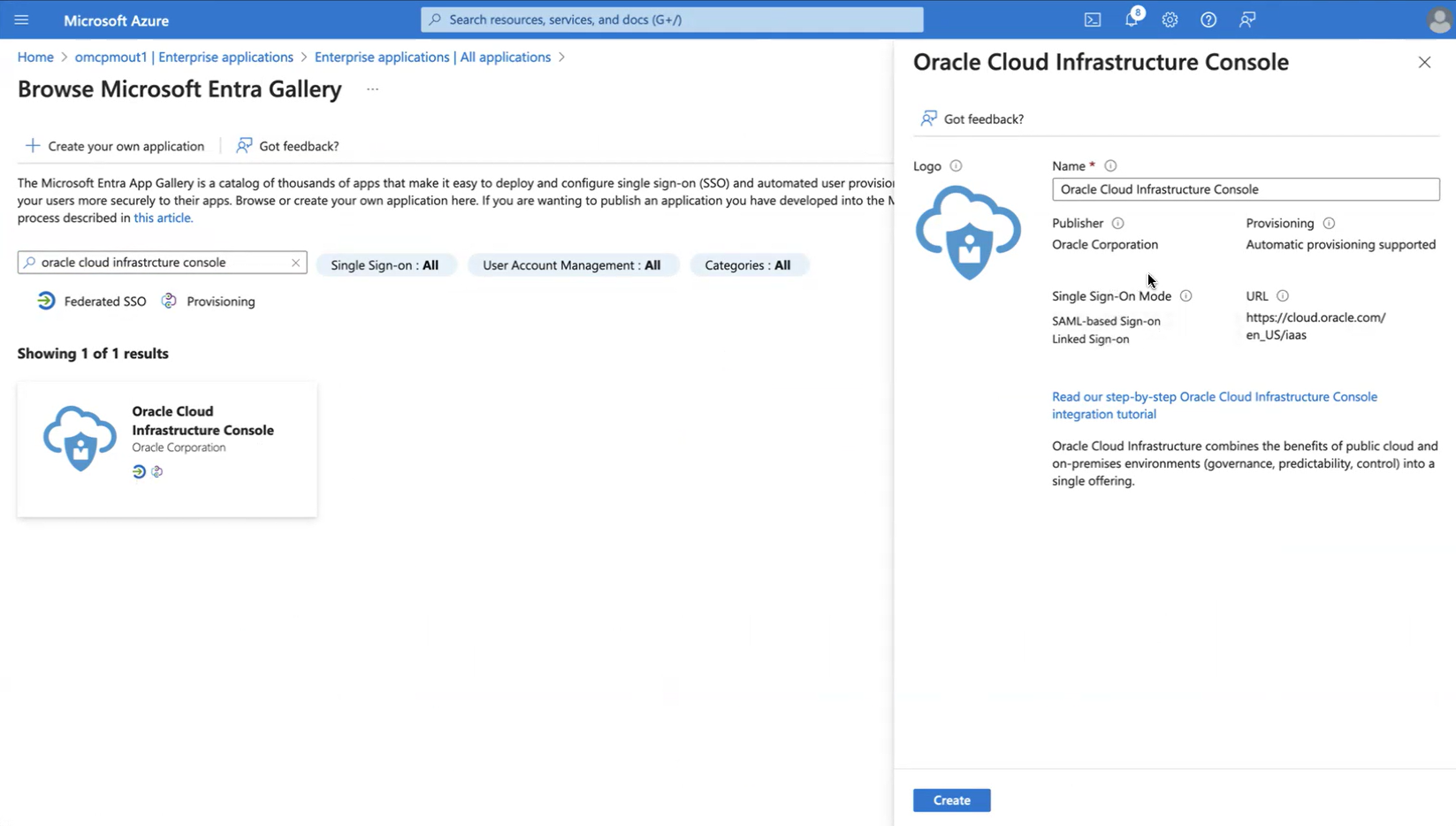

- 「Oracle Cloud Infrastructure Console」パネルで、Azure環境内のアプリケーションの表示名の「名前」を入力します。たとえば、「Oracle Cloud Infrastructure Console」、「OCI Console」、または「OCI Console Contoso Sales」です。次に、「作成」を選択して続行します。

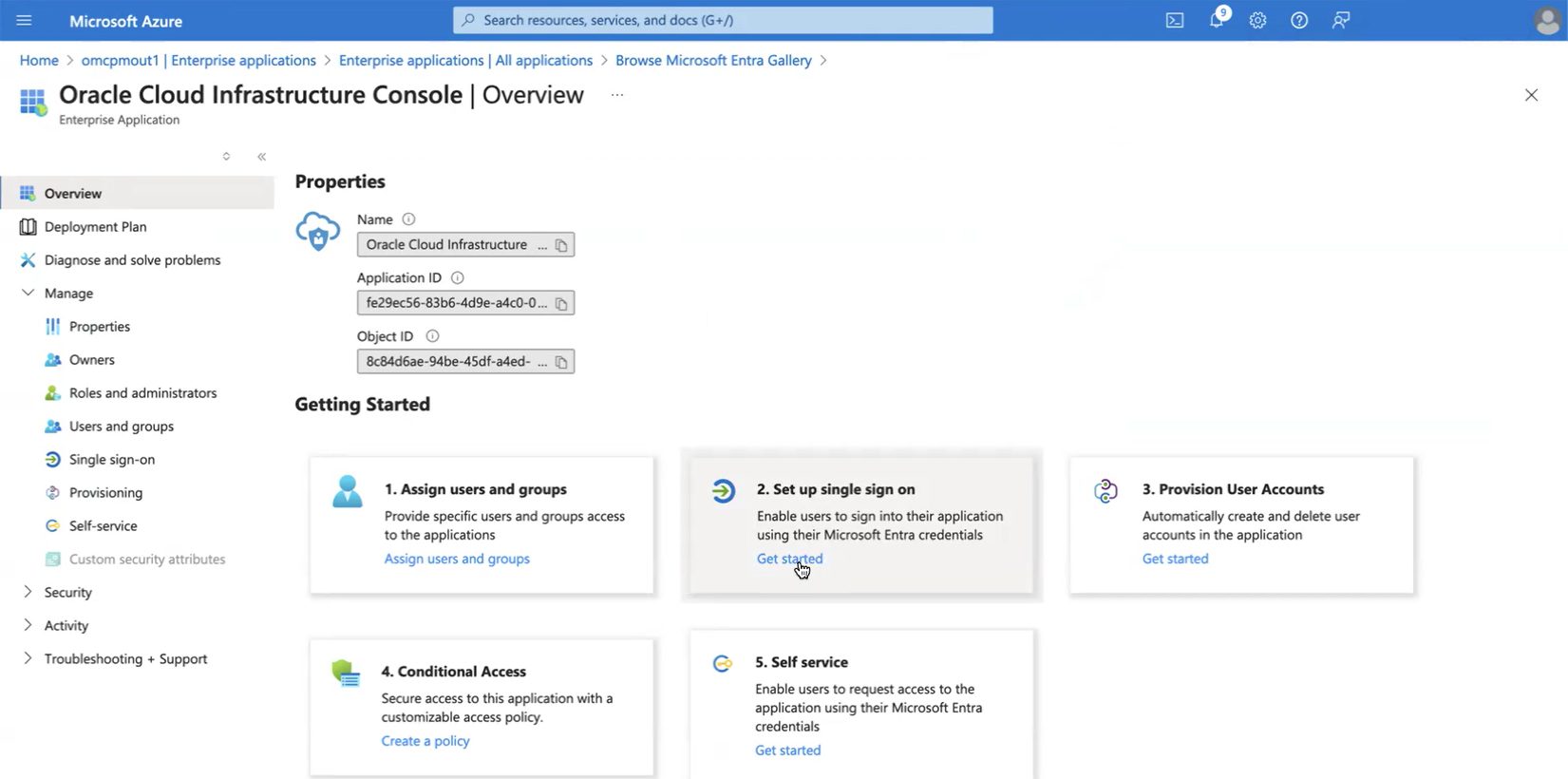

- 新しいアプリケーションの「概要」ページで、「シングル・サインオンの設定」を選択します。

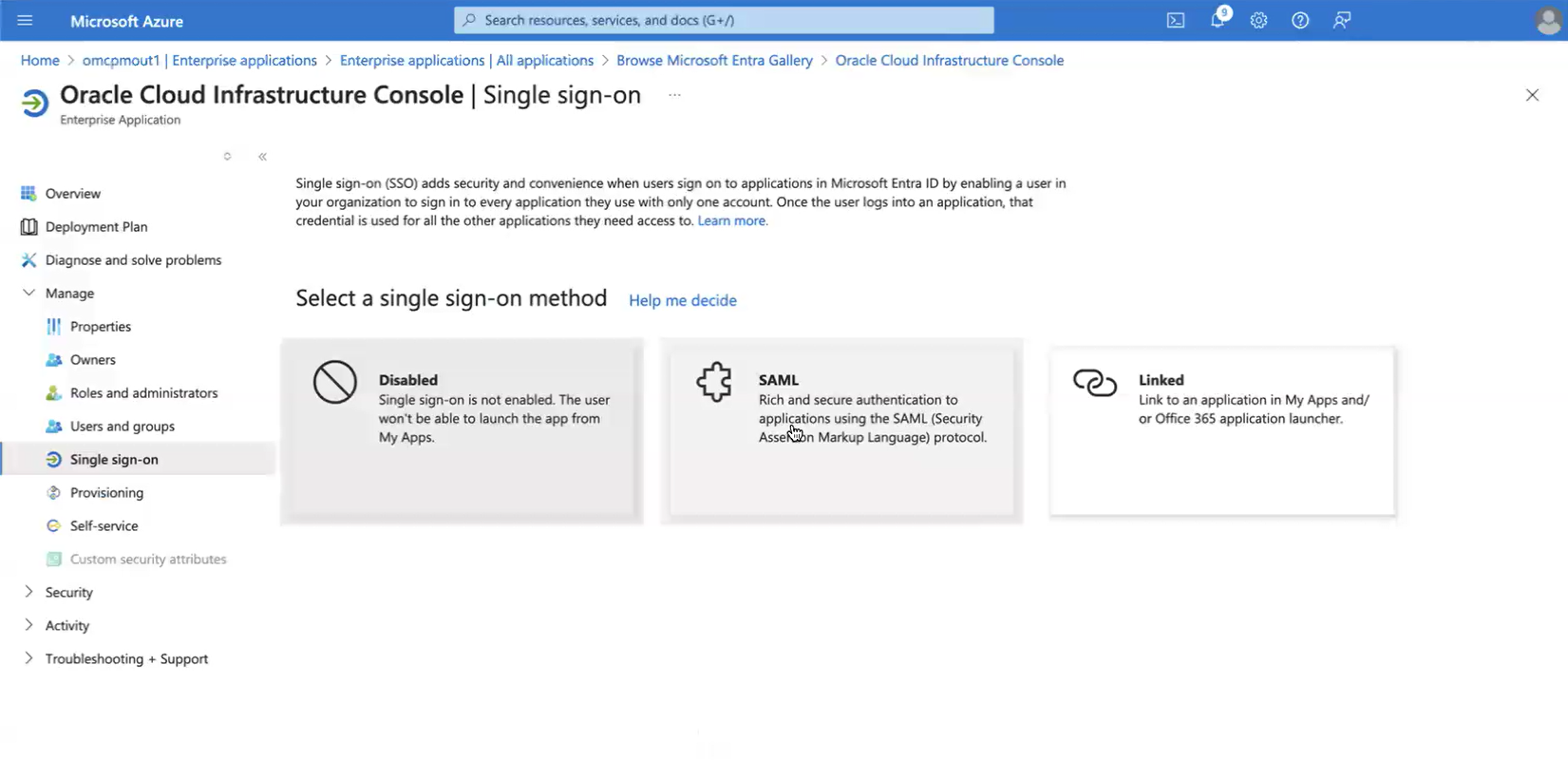

- 「シングル・サインオン」ページで、「SAML」を選択し、Security Assertion Markup Language (SAML)プロトコルを選択します。

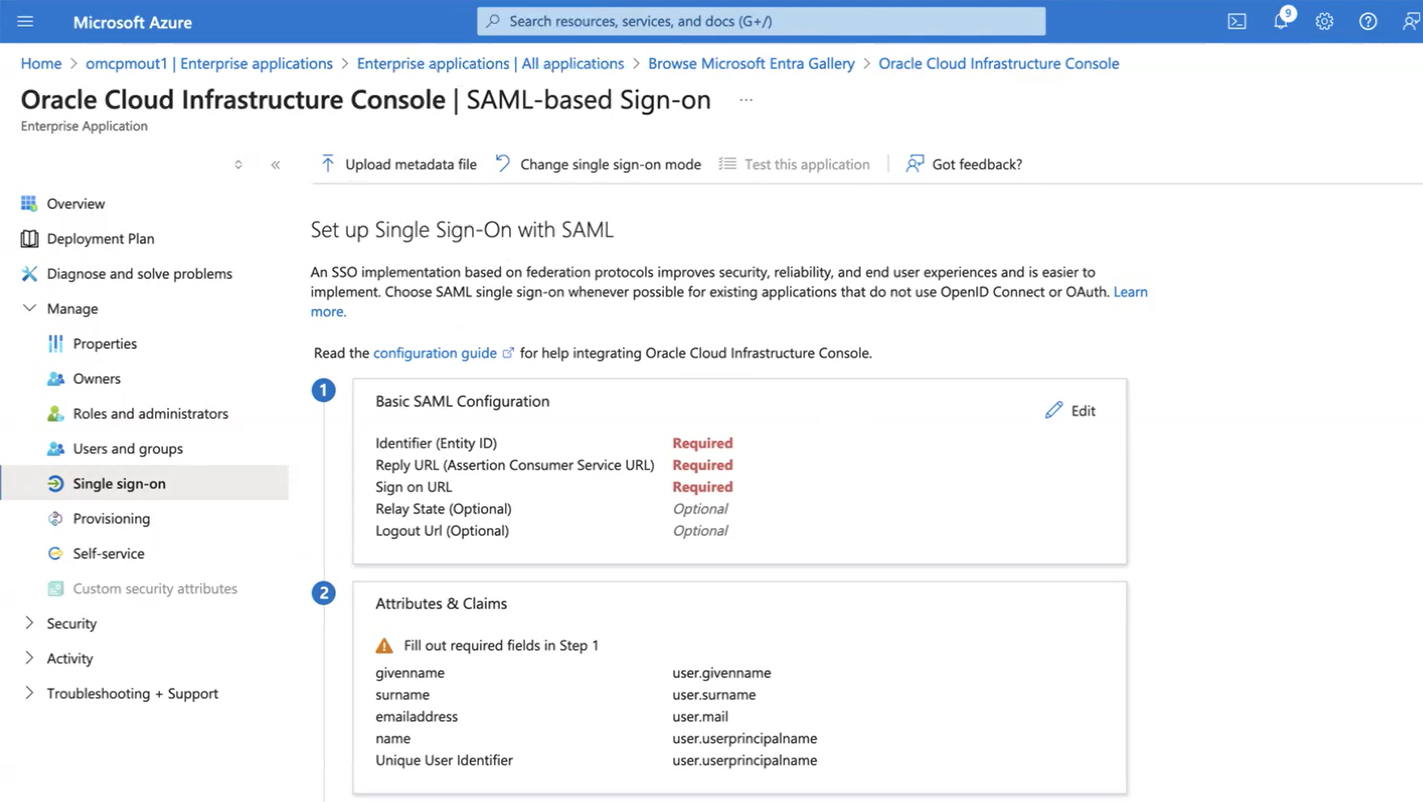

ポータルは、「SAMLベースのサインオン」ページにリダイレクトされます。OCIコンソールで次の一連のステップを実行しながら、このブラウザ・ウィンドウをコンピュータ上で開いたままにします。OCIコンソールで、SAMLメタデータXMLファイルをエクスポートします。Azureに戻ってXMLファイルをアップロードし、シングル・サインオン構成を続行します。

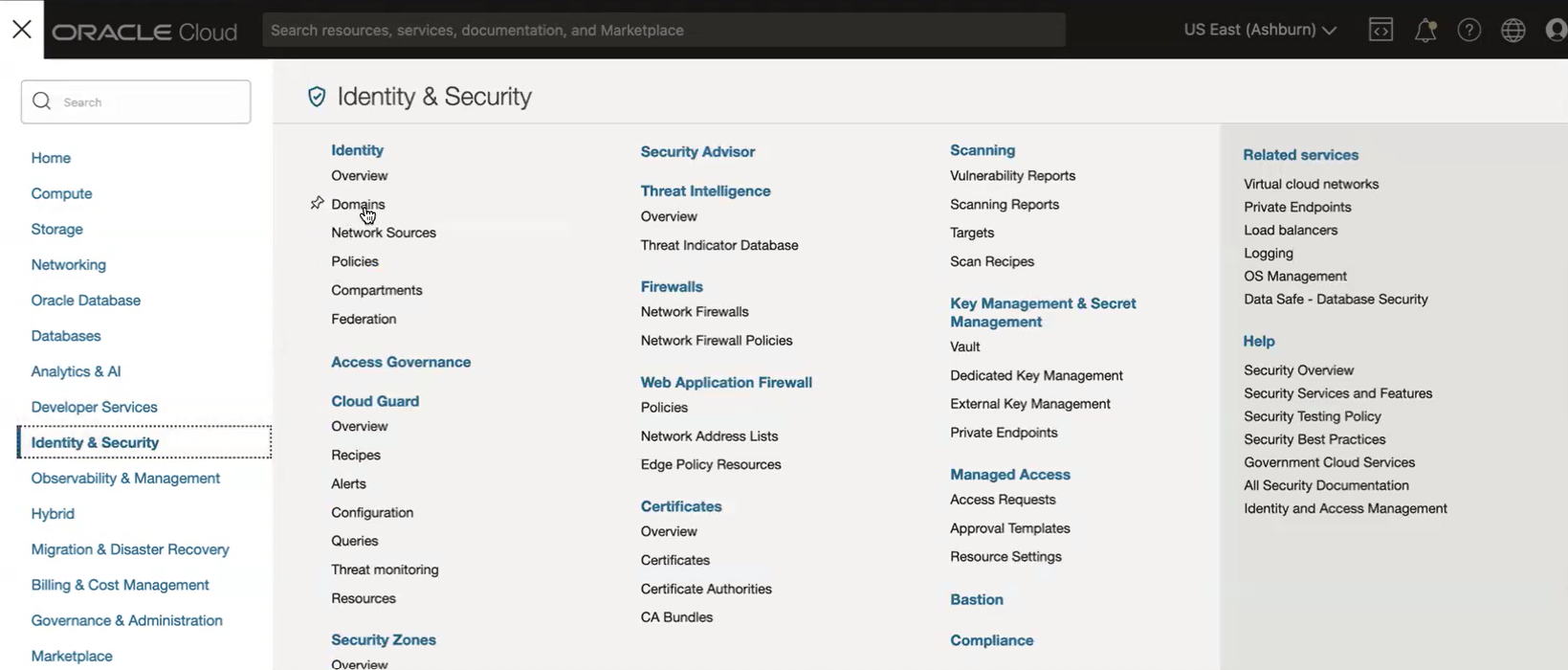

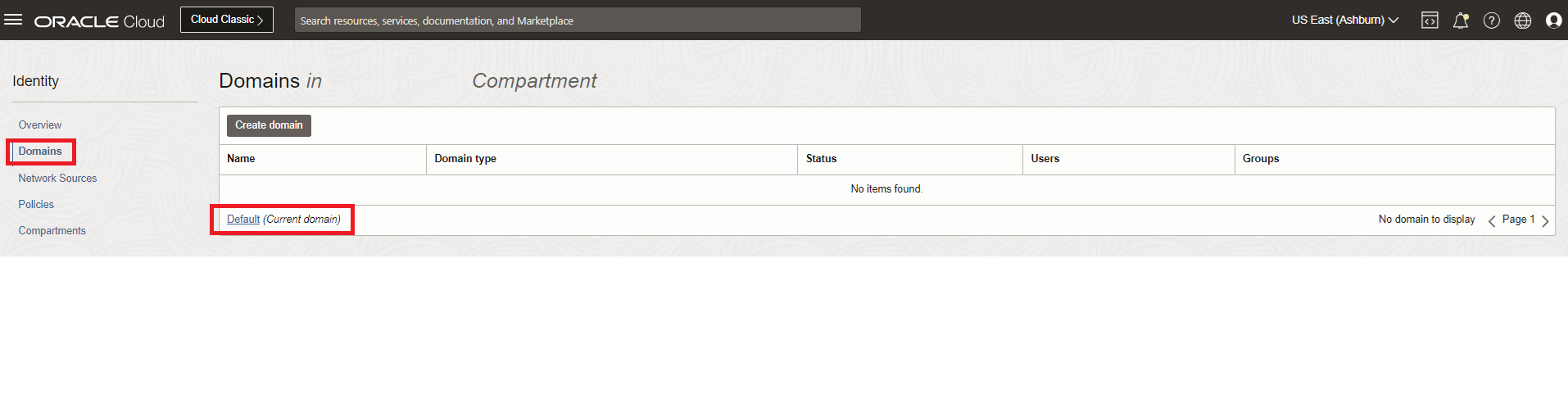

Oracle Cloudコンソールで、「アイデンティティとセキュリティ」に移動し、「ドメイン」を選択します。

-

「ドメイン」リスト・ビューで、「デフォルト」ドメインの名前を選択して、ドメインの詳細ページを開きます。オプションで、別のドメインを選択して、そのドメインのシングル・サインオン(SSO)を構成できます。

-

アイデンティティ・ドメインの「詳細」ページのナビゲーション・メニューで「フェデレーション」タブを選択します。

-

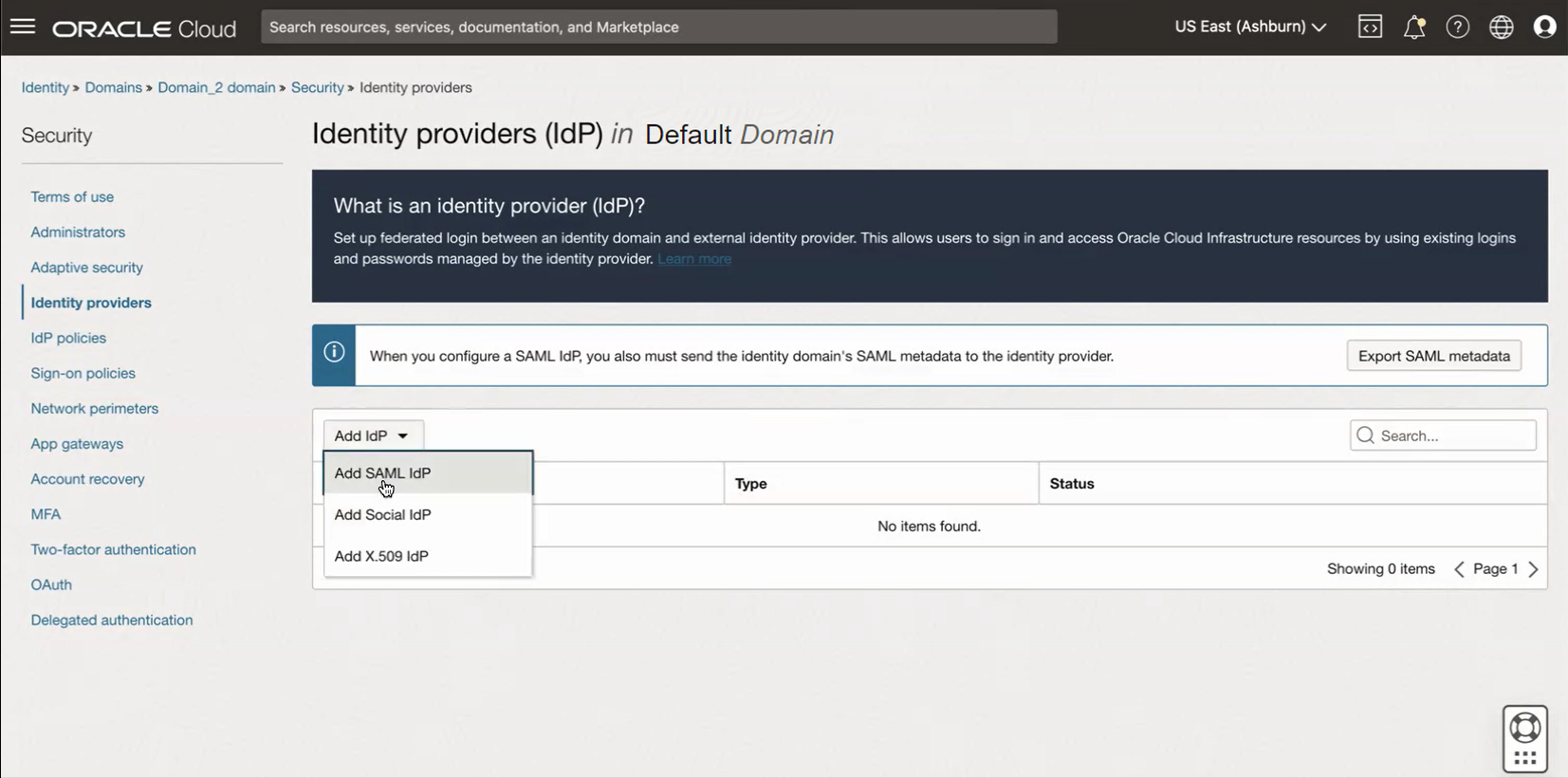

ドメインの「フェデレーション」ページで、「アクション」を選択し、「アイデンティティ・プロバイダ」セクションの「SAML IDPの追加」を選択します。

-

「詳細の追加」ページで、シングル・サインオン(SSO)中にOCIログイン・ページに表示する名前を入力します。オプションで、説明を追加します。たとえば:

- 名前: EntraID

- 説明: Woodgrove Bank Azure Microsoft EntraID

「次へ」を選択して続行します。

-

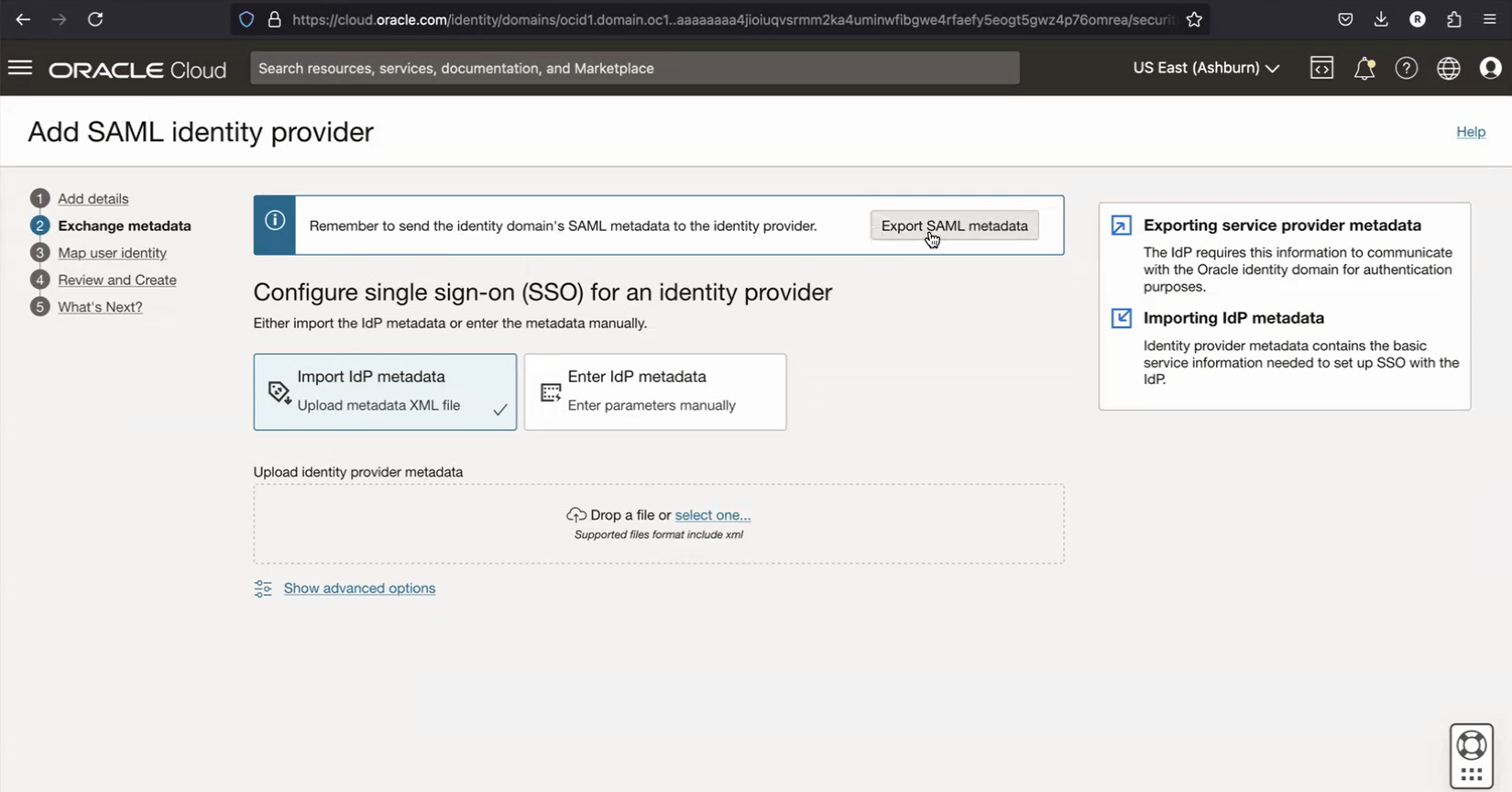

「メタデータの交換」ページで、「SAMLメタデータのエクスポート」を選択します。

-

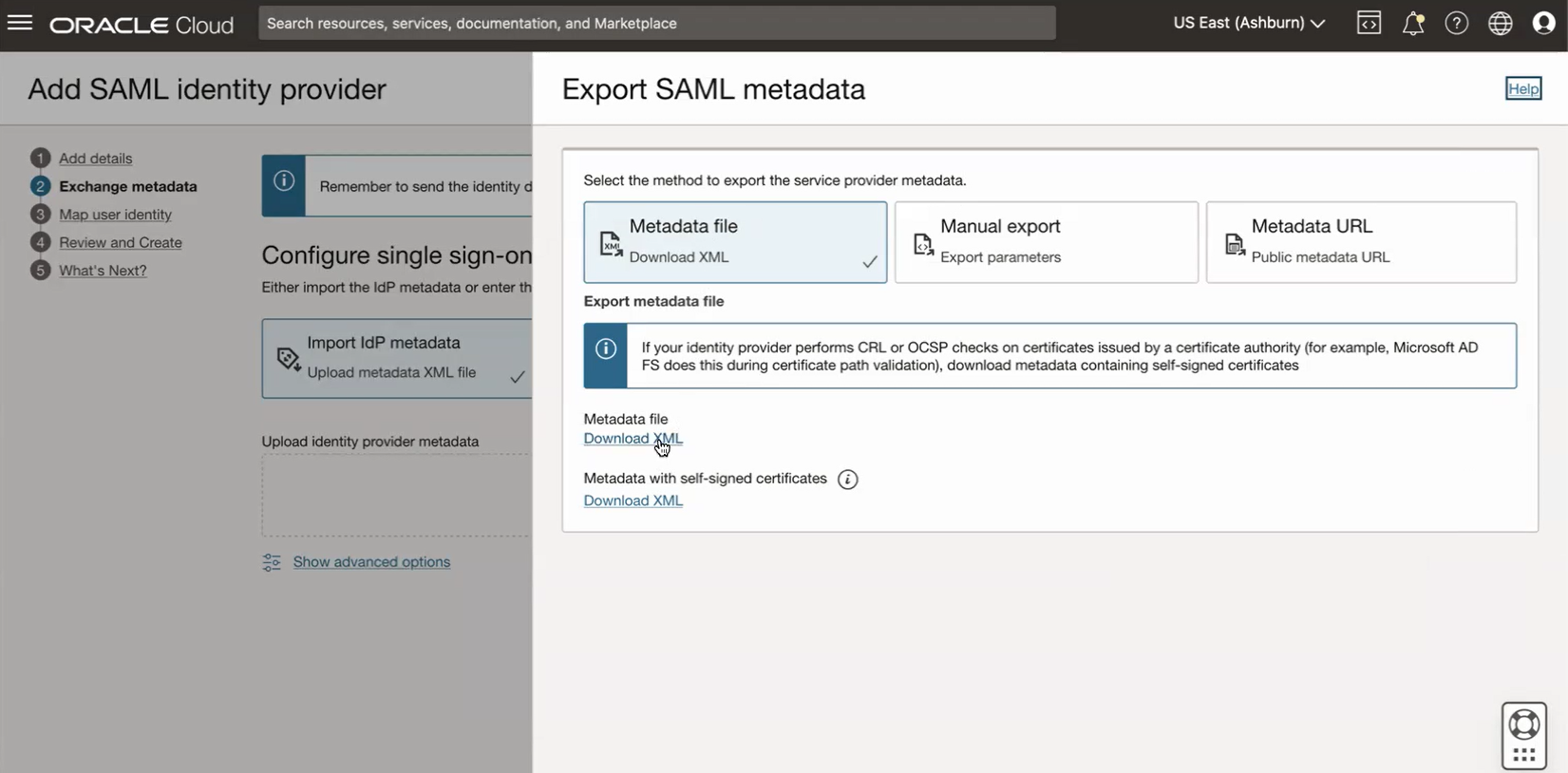

「SAMLメタデータのエクスポート」パネルで、「メタデータ・ファイル」セクションを検索し、「XMLのダウンロード」を選択します。次の一連のステップを完了したまま、コンピュータでOCIコンソールが表示されているブラウザ・ウィンドウを開いたままにします。

-

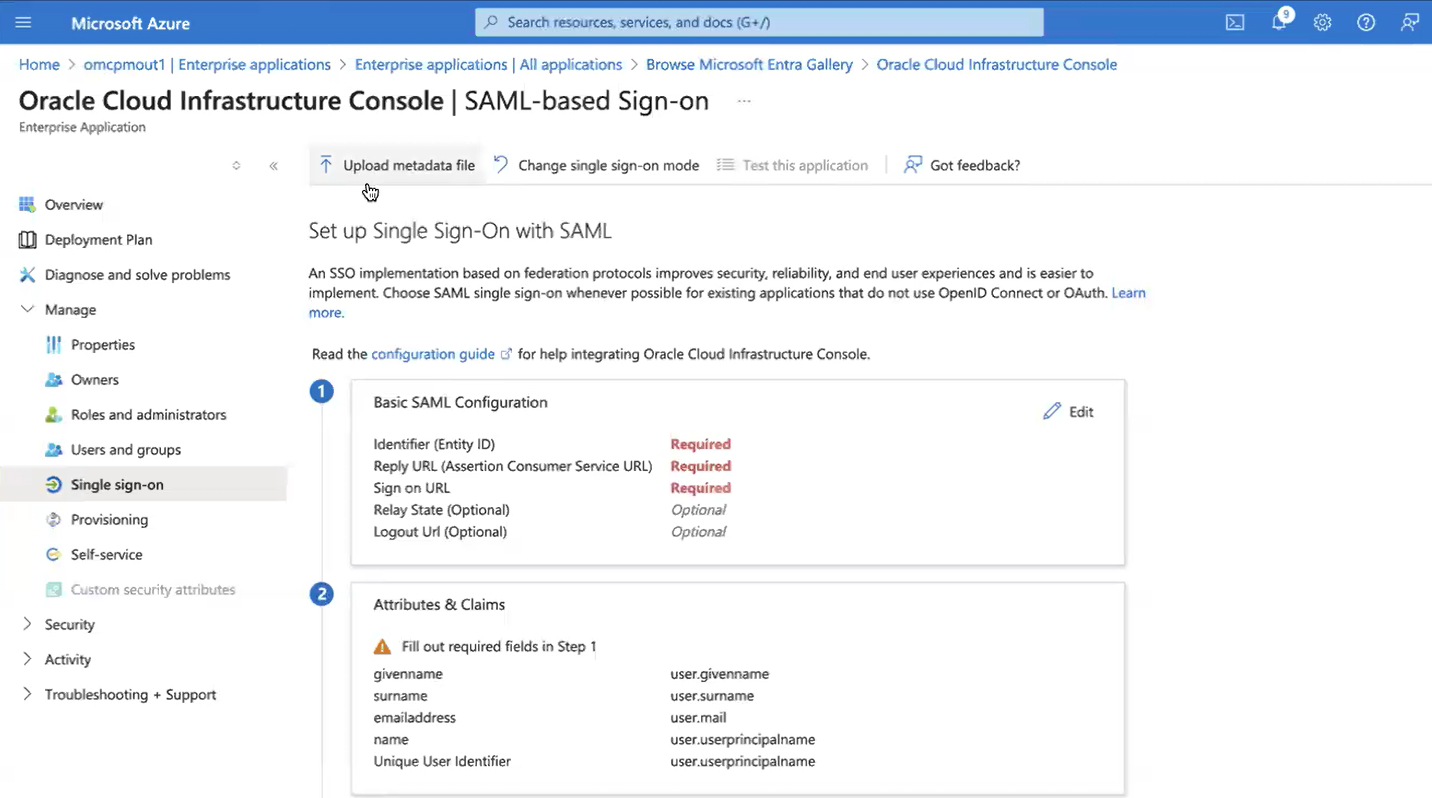

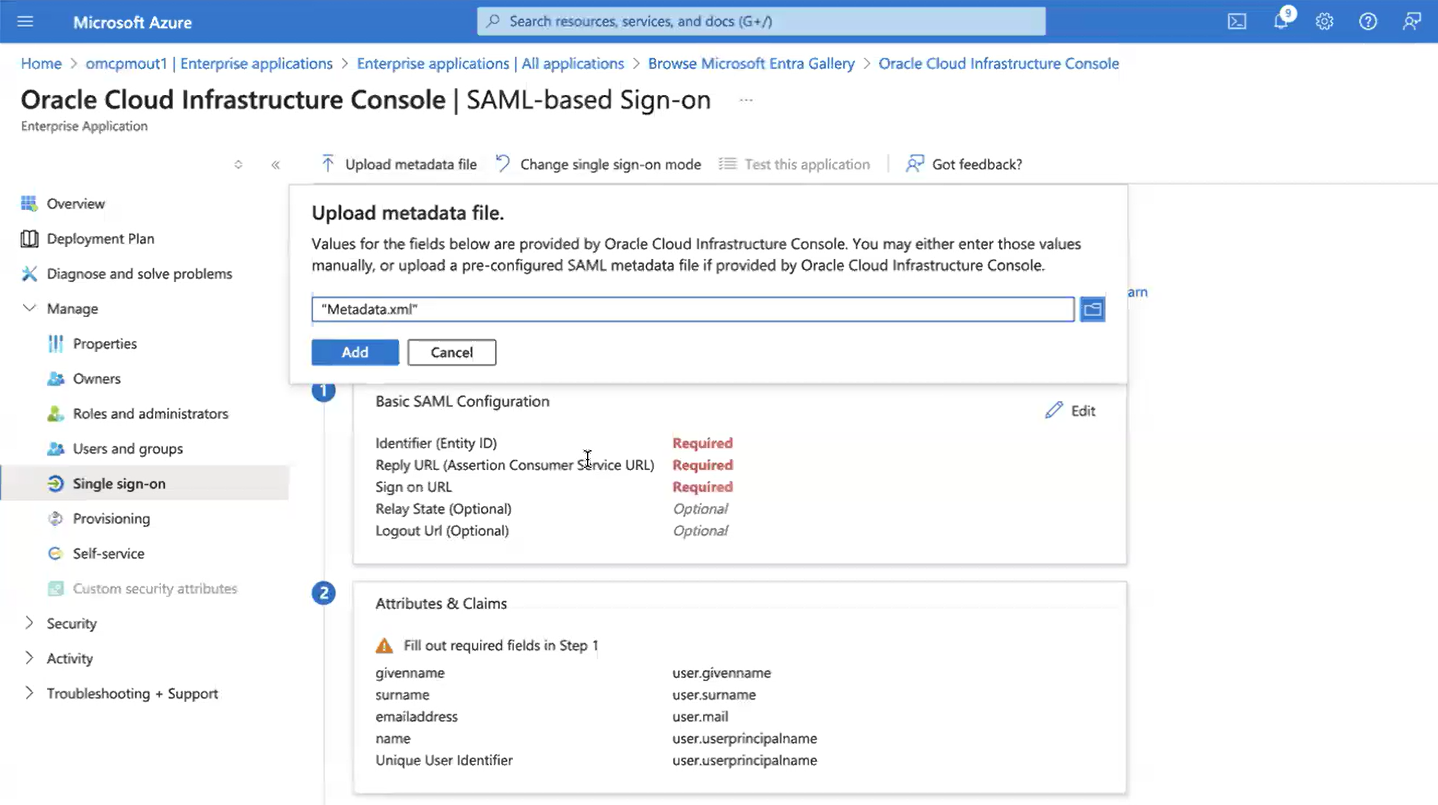

Azureポータルの「SAMLベース・サインオン」ページが表示されたブラウザ・ウィンドウに戻り、「メタデータ・ファイルのアップロード」を選択します。

-

「メタデータ・ファイルのアップロード」ポップアップ・ウィンドウで、フォルダ・ロゴを選択して、OCIコンソールからエクスポートしたSAML XMLメタデータ・ファイルを選択します。「追加」を選択して続行します。

-

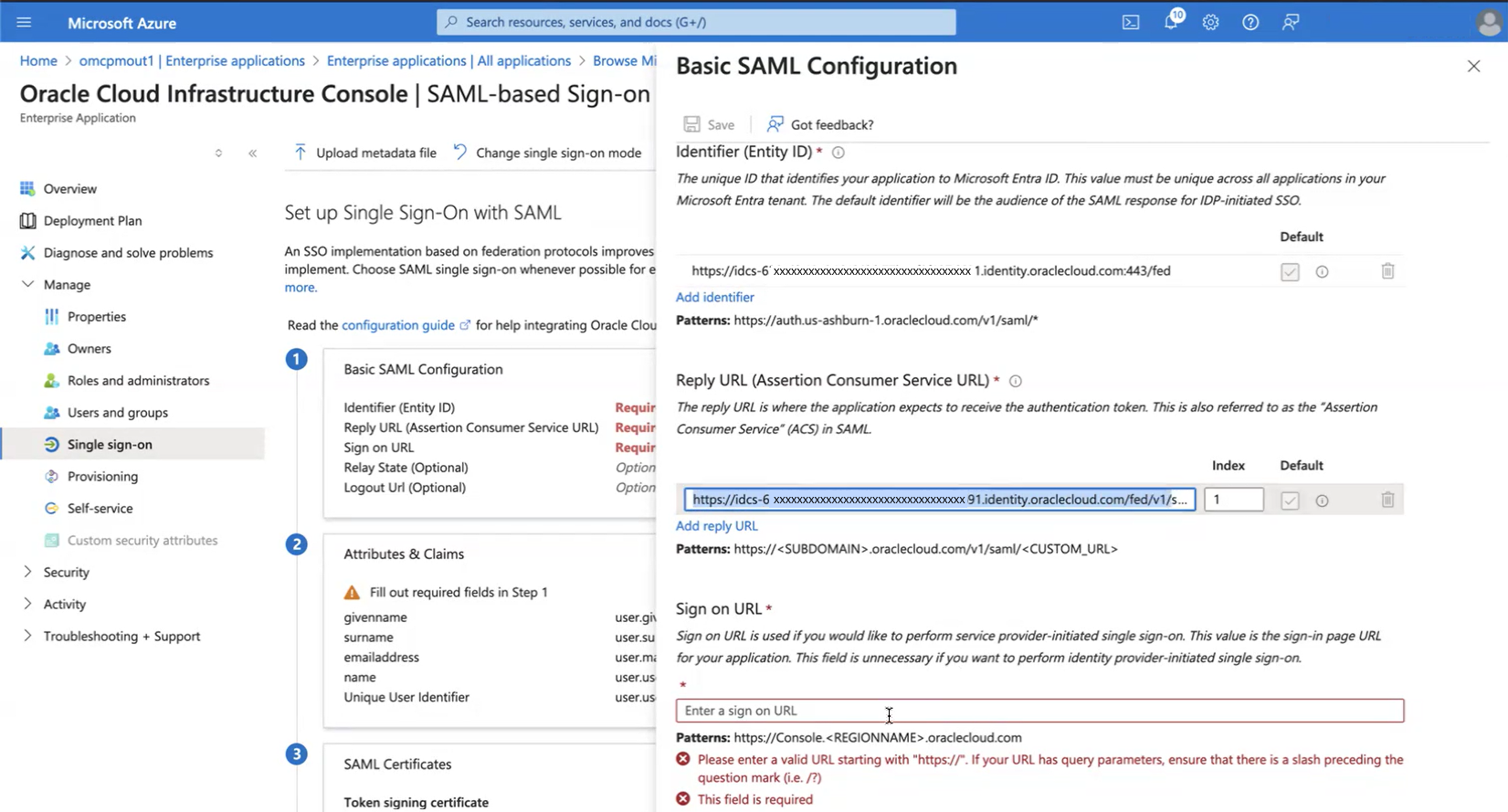

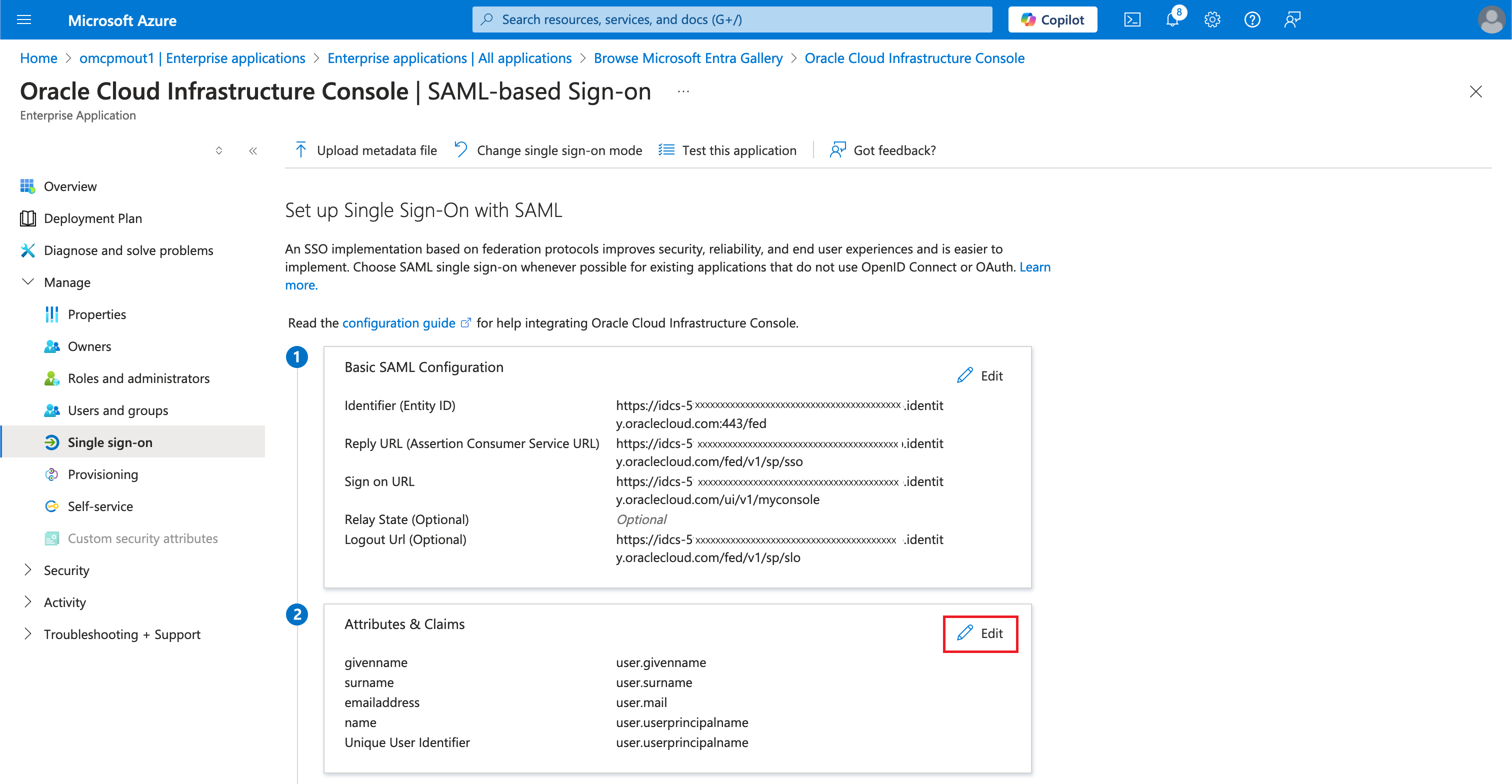

「基本的なSAML構成」パネルで、「返信URL (アサーション・コンシューマService URL)」フィールドを見つけます。このフィールドの値をコンピュータのクリップボードにコピーしてください。他の移入済フィールドは編集しないでください。

-

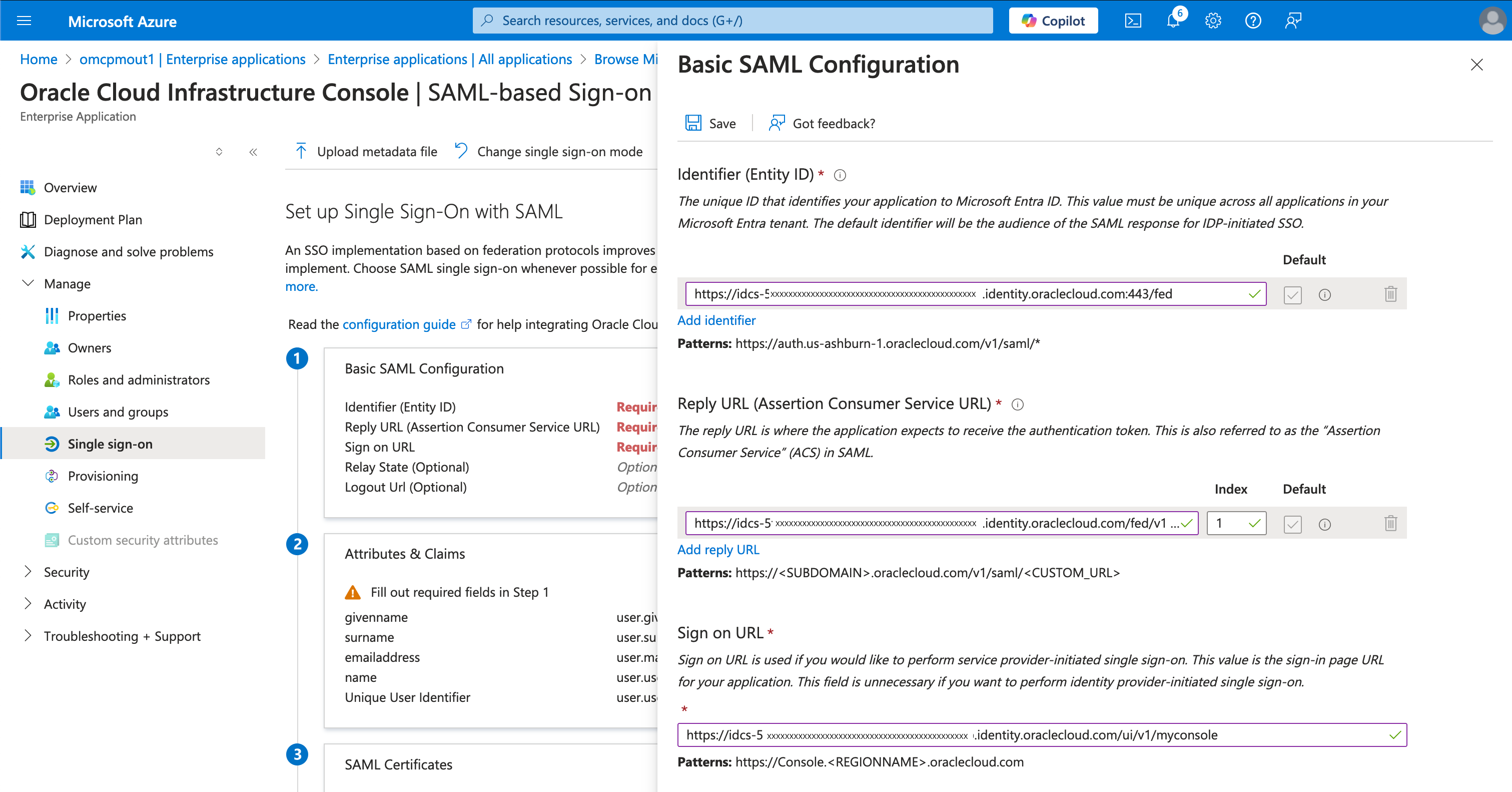

/fed/v1/を/ui/v1/myconsoleに置き換えて、コピーした「返信URL (アサーション・コンシューマService URL)」の値を編集します。次に、編集したURLを「サインオンURL」フィールドに貼り付け、「保存」をクリックして続行します。たとえば、「返信URL (アサーション・コンシューマService URL)」フィールドに次の値がある場合:

https://idcs-123a4b56example1de45fgh6i789j012.identity.oraclecloud.com/fed/v1/次に、次の例に示すように、編集したバージョンのURLを貼り付けます。

https://idcs-123a4b56example1de45fgh6i789j012.identity.oraclecloud.com/ui/v1/myconsole -

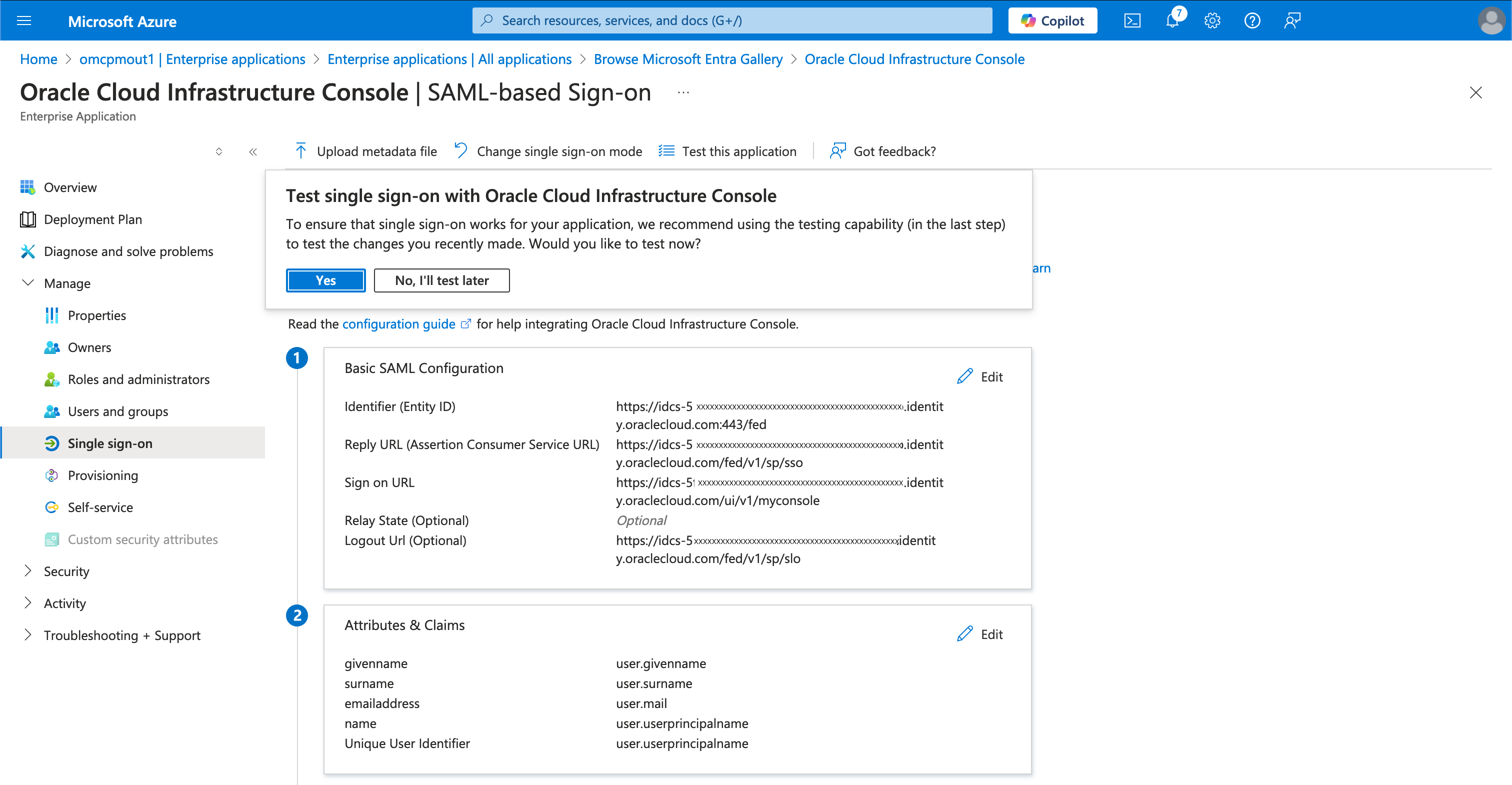

「Oracle Cloud Infrastructure Consoleを使用したシングル・サインオンのテスト」ポップアップ・ウィンドウで、「いいえ、後でテストします」を選択します。

-

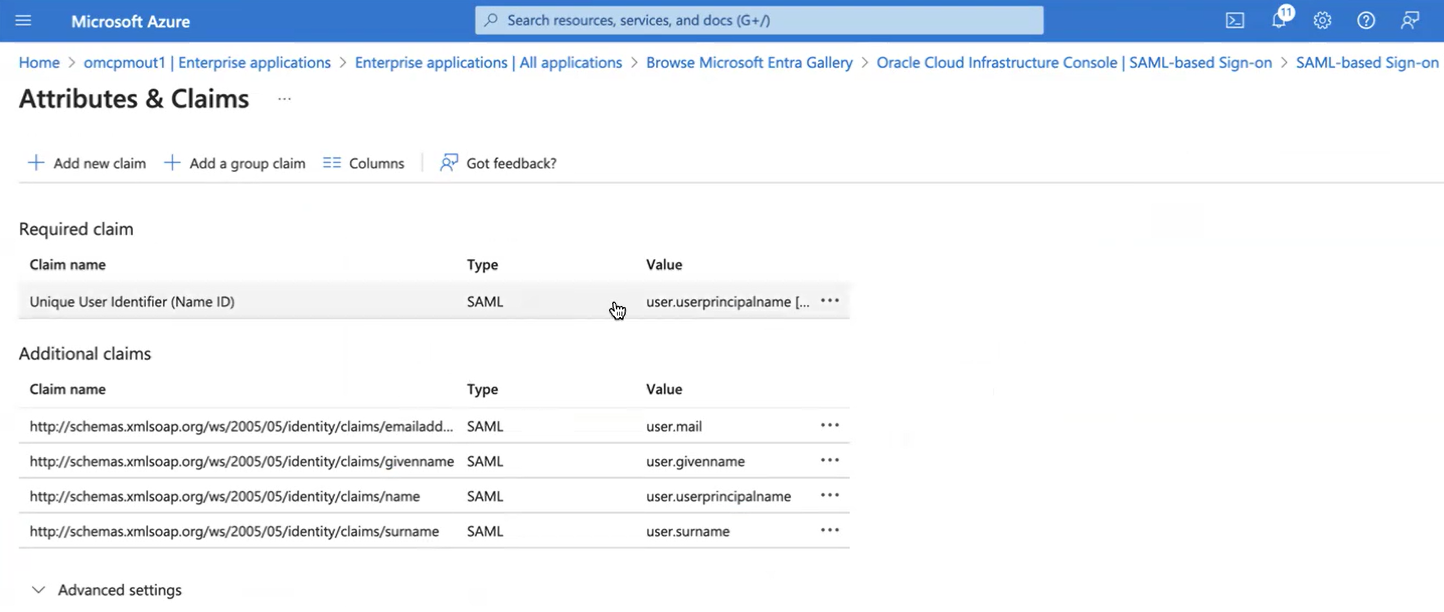

「属性および要求」セクションで、「編集」を選択します。

-

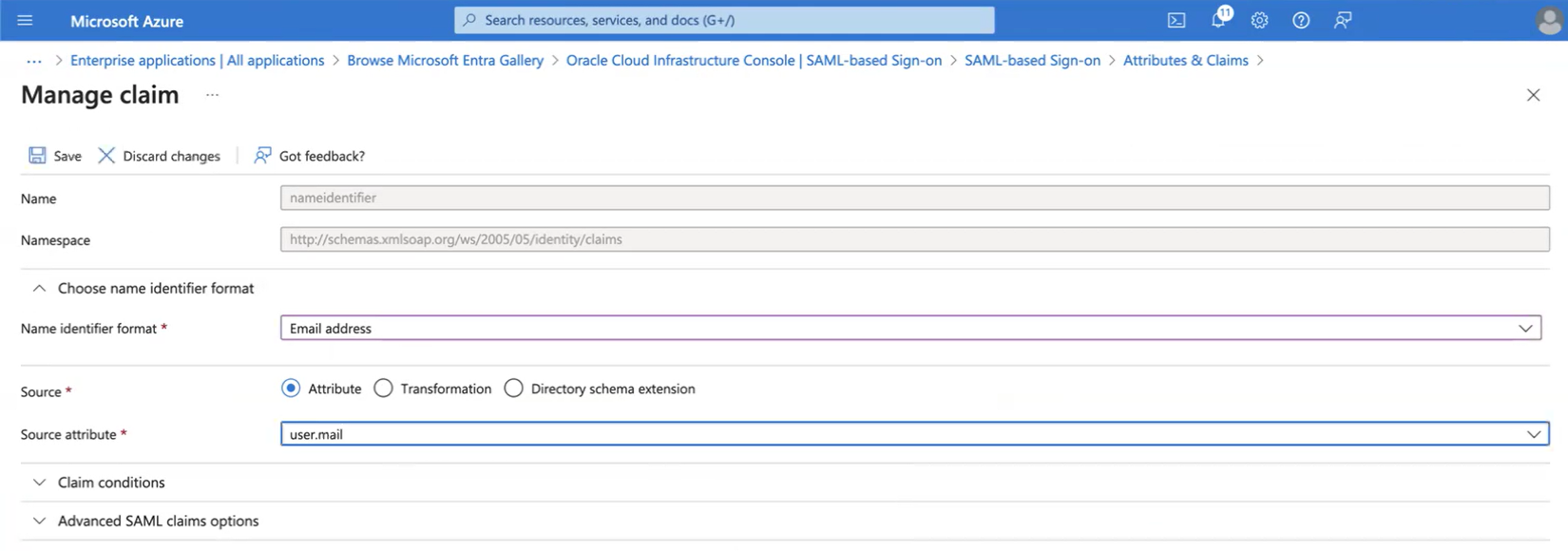

「必要な要求」セクションで、「一意のユーザー識別子(Name ID)」要求を選択します。

-

「ソース属性」フィールドで、組織に適した一意のユーザー識別子を選択します。

- user.mail: 組織のユーザー・アカウントがEメール・アドレスを一意の識別子として使用する場合は、この値を選択します。

- user.userprincipalname: 組織のユーザー・アカウントで一意の識別子としてUserPrincipalNameを使用する場合は、この値を選択します。このオプションを使用する場合は、ユーザー・アカウントで電子メール・アドレスを要求するようにOCIアイデンティティ・ドメインが構成されていないことを確認してください。Eメール・アドレスなしで新規ユーザーを作成できるようにアイデンティティ・ドメインを構成する方法の詳細は、アカウント作成のためのユーザーのEメール・アドレスの必要性を参照してください。

「保存」、「X」の順に選択して「要求の管理」ダイアログを閉じ、「SAMLベースのサインオン」ページに戻ります。

-

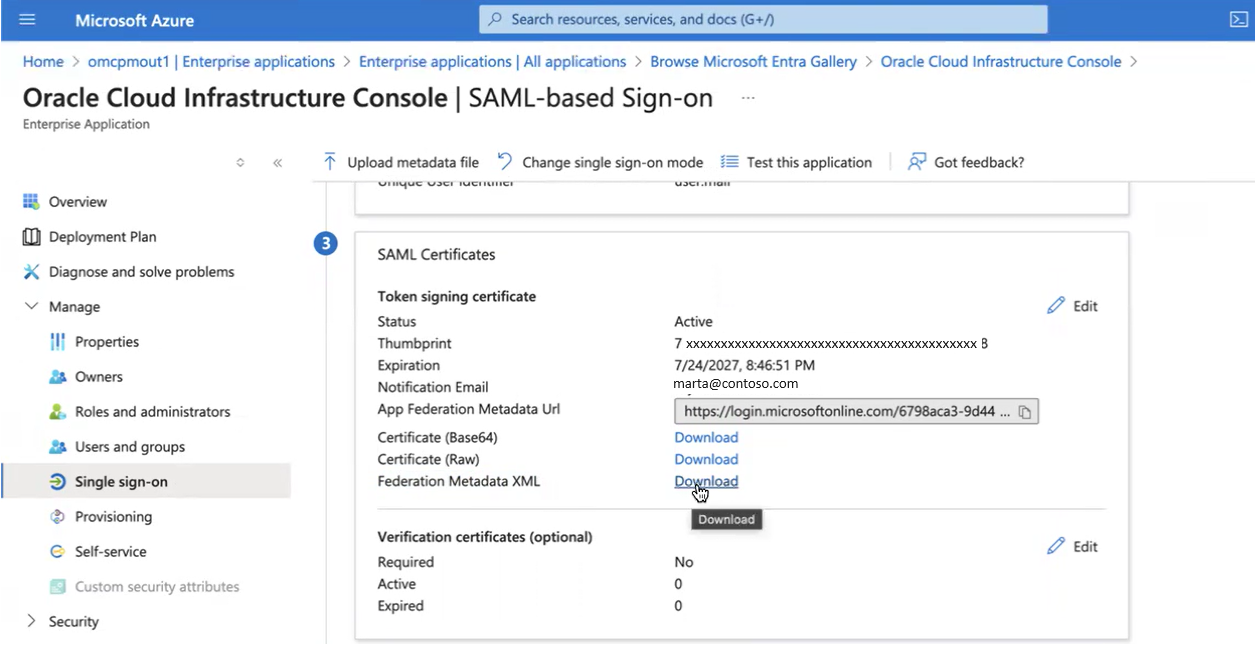

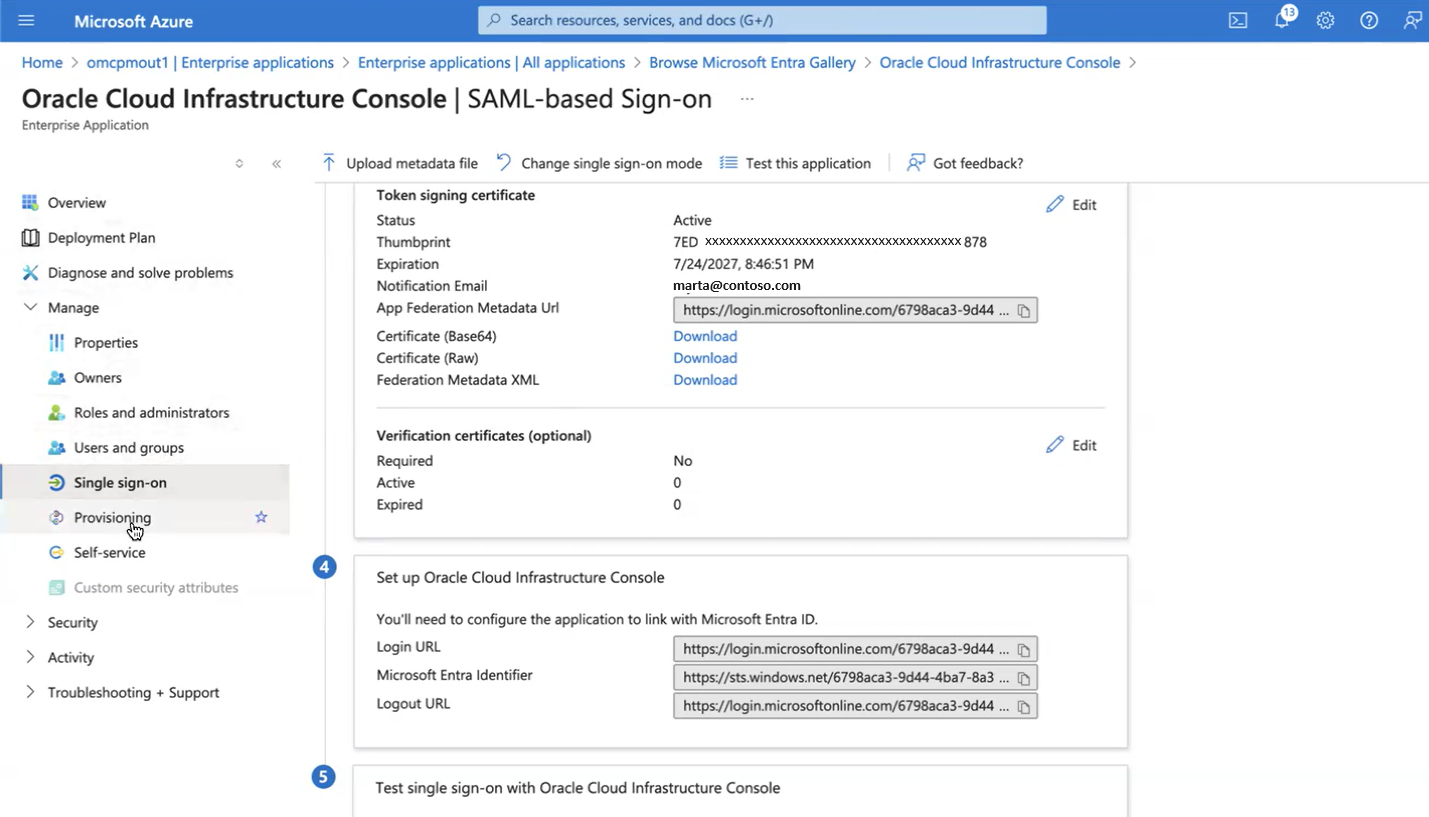

「SAMLベースのサインオン」ページの「SAML証明書」セクションで、「フェデレーション・メタデータXML」フィールドを見つけて「ダウンロード」を選択します。OCIコンソールで次の一連のステップを実行しながら、このブラウザ・ウィンドウをコンピュータ上で開いたままにします。

-

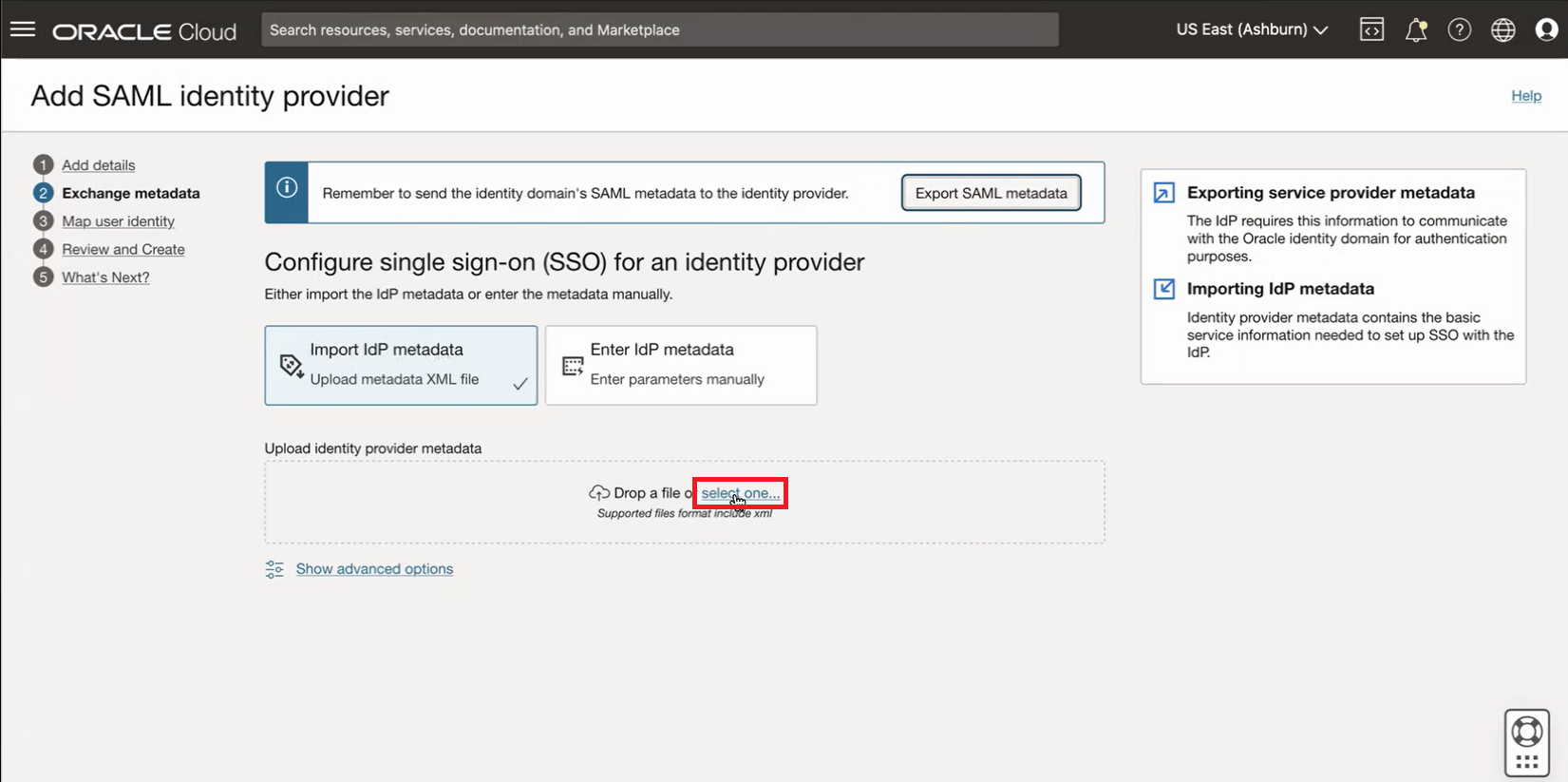

OCIコンソールの「SAMLアイデンティティ・プロバイダの追加」ページに戻ります。「IdPメタデータのインポート(メタデータXMLファイルのアップロード)」を選択します。「アイデンティティ・プロバイダ・メタデータのアップロード」セクションで、「1つを選択...」リンクを選択して、前のステップの「フェデレーション・メタデータXML」ダウンロード・リンクからダウンロードしたIdPメタデータXMLファイルを選択します。

-

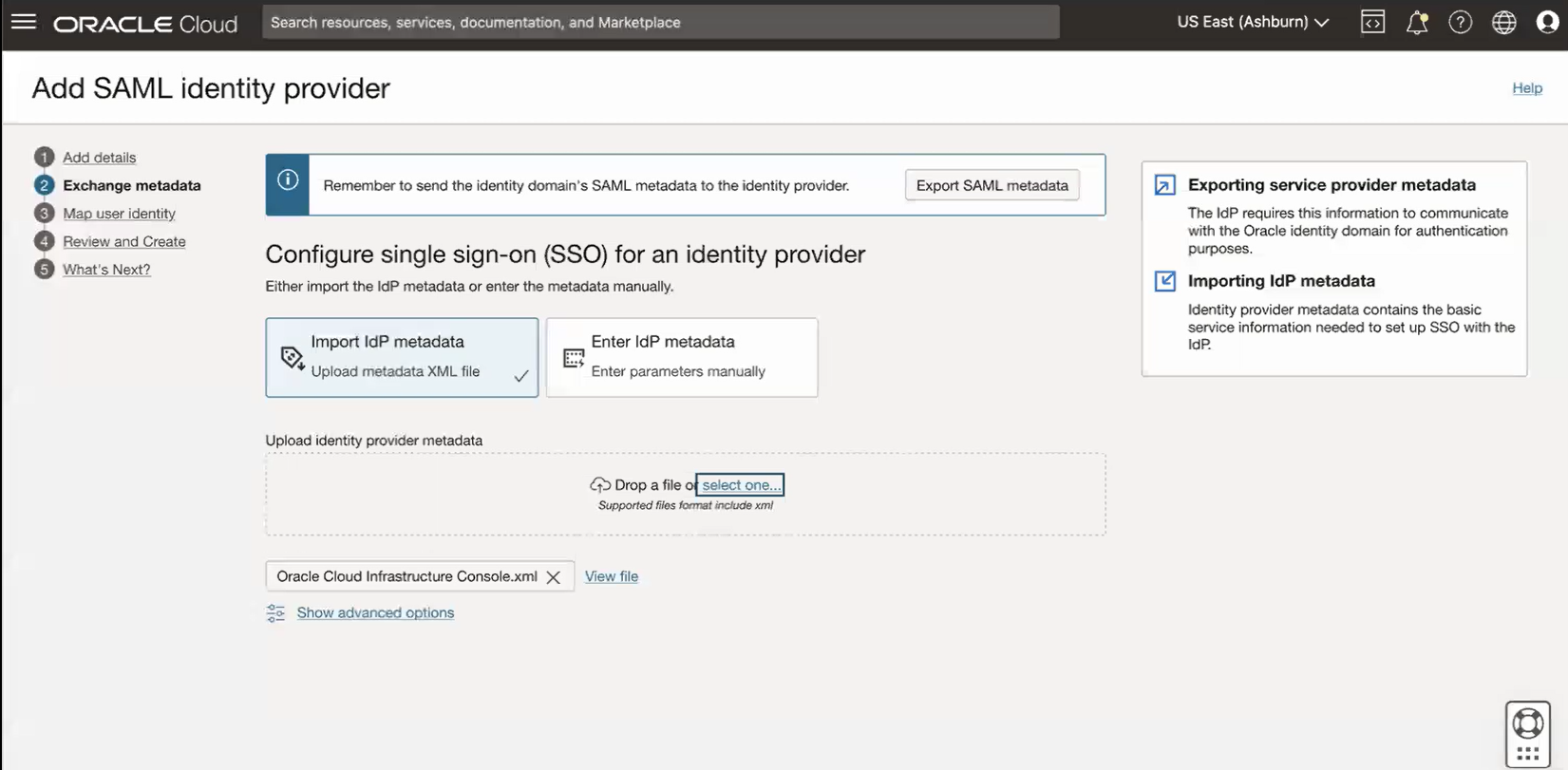

XMLファイルをアップロードすると、「識別プロバイダのアップロード」セクションの下にファイル名が表示されます。「次へ」を選択して続行します。

-

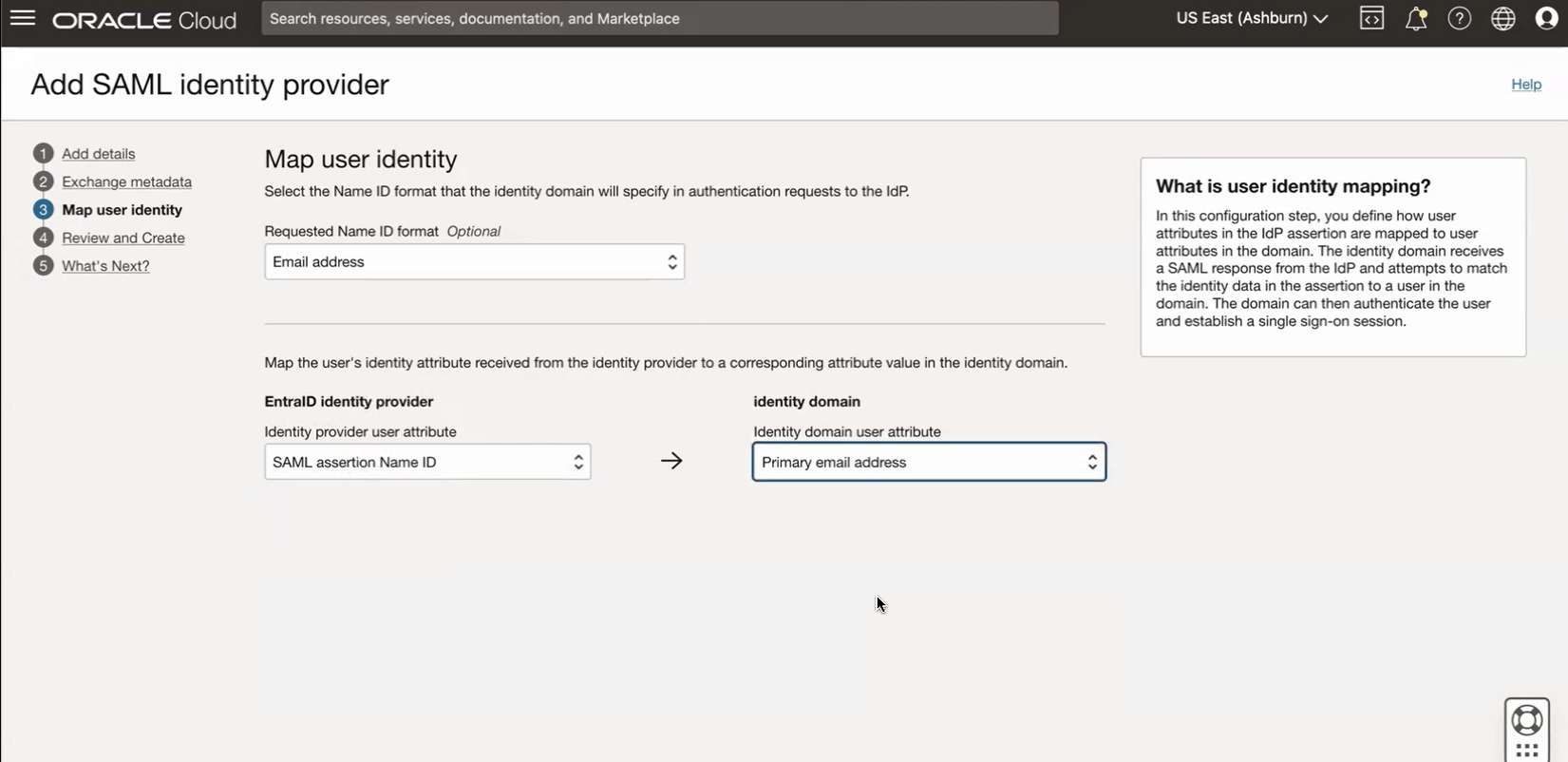

「ユーザー・アイデンティティのマップ」ページで、次を選択し、「次へ」を選択して続行します:

- リクエストされたName ID形式:ステップ24で指定した一意の識別子(電子メール・アドレスまたはUserPrincipalName)を選択します。

- アイデンティティ・プロバイダ・ユーザー属性: SAMLアサーションName ID

- アイデンティティ・ドメイン・ユーザー属性:ステップ24で構成したプライマリ電子メール・アドレスまたはユーザー名を指定します。

-

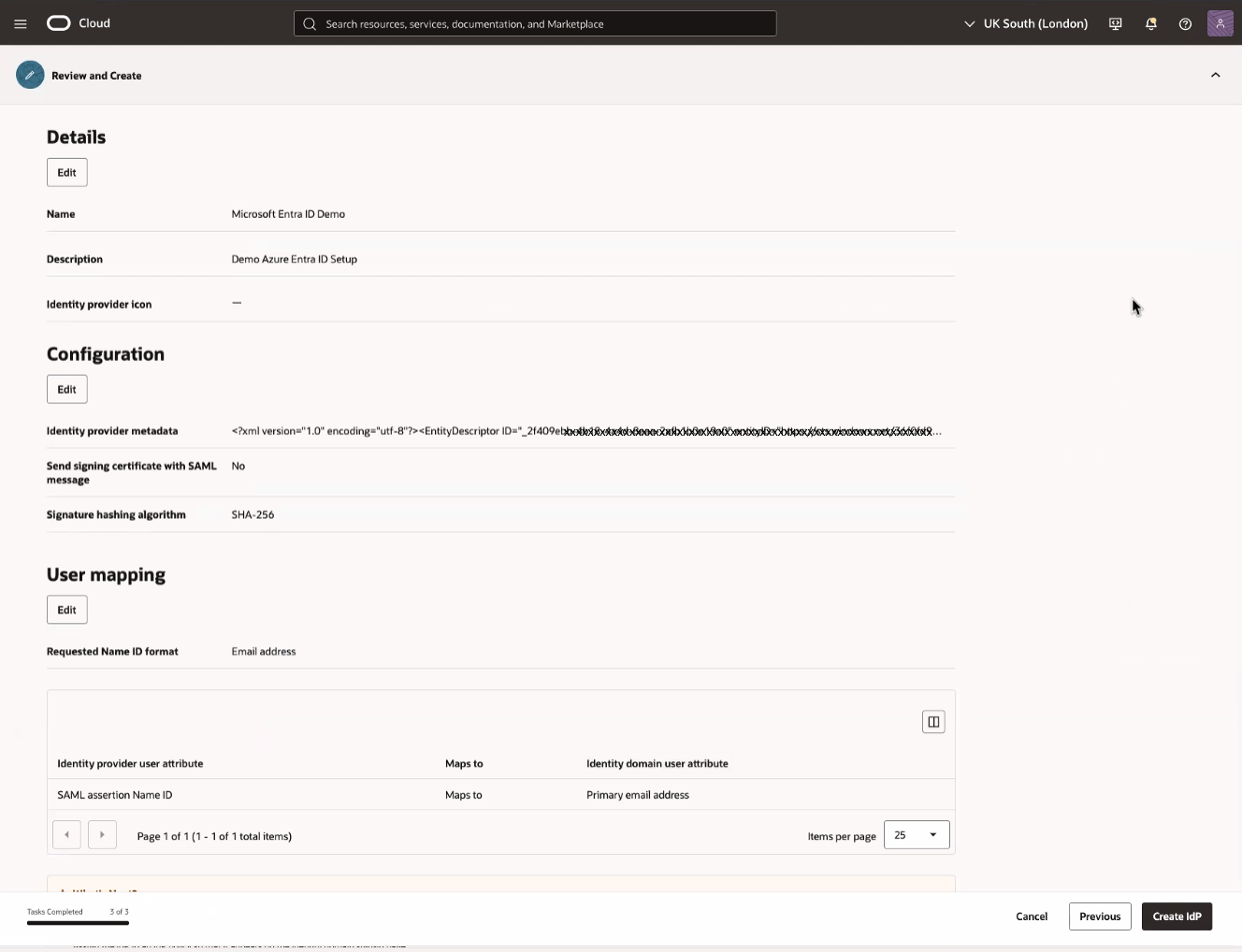

「SAMLアイデンティティ・プロバイダの追加」ワークフローの「確認および作成」ページで、表示された情報を確認し、「IdPの作成」を選択します。

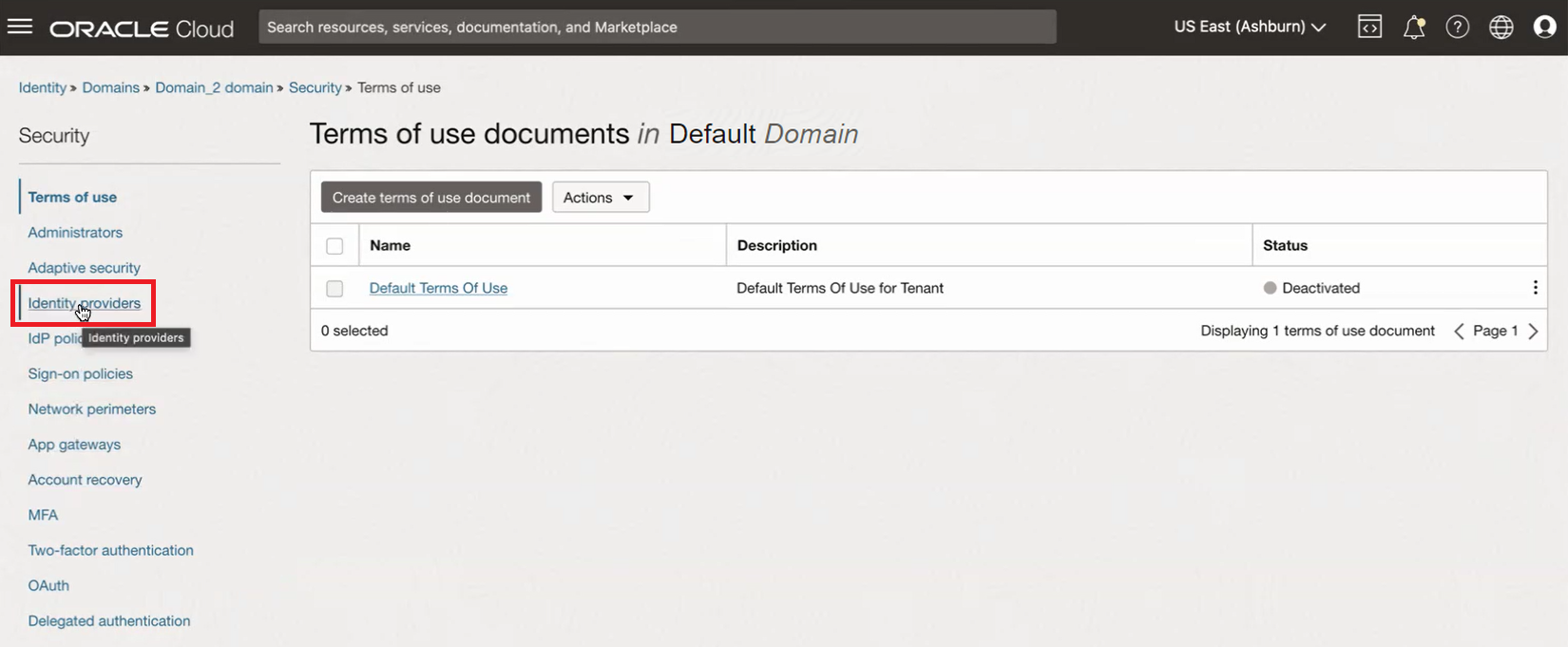

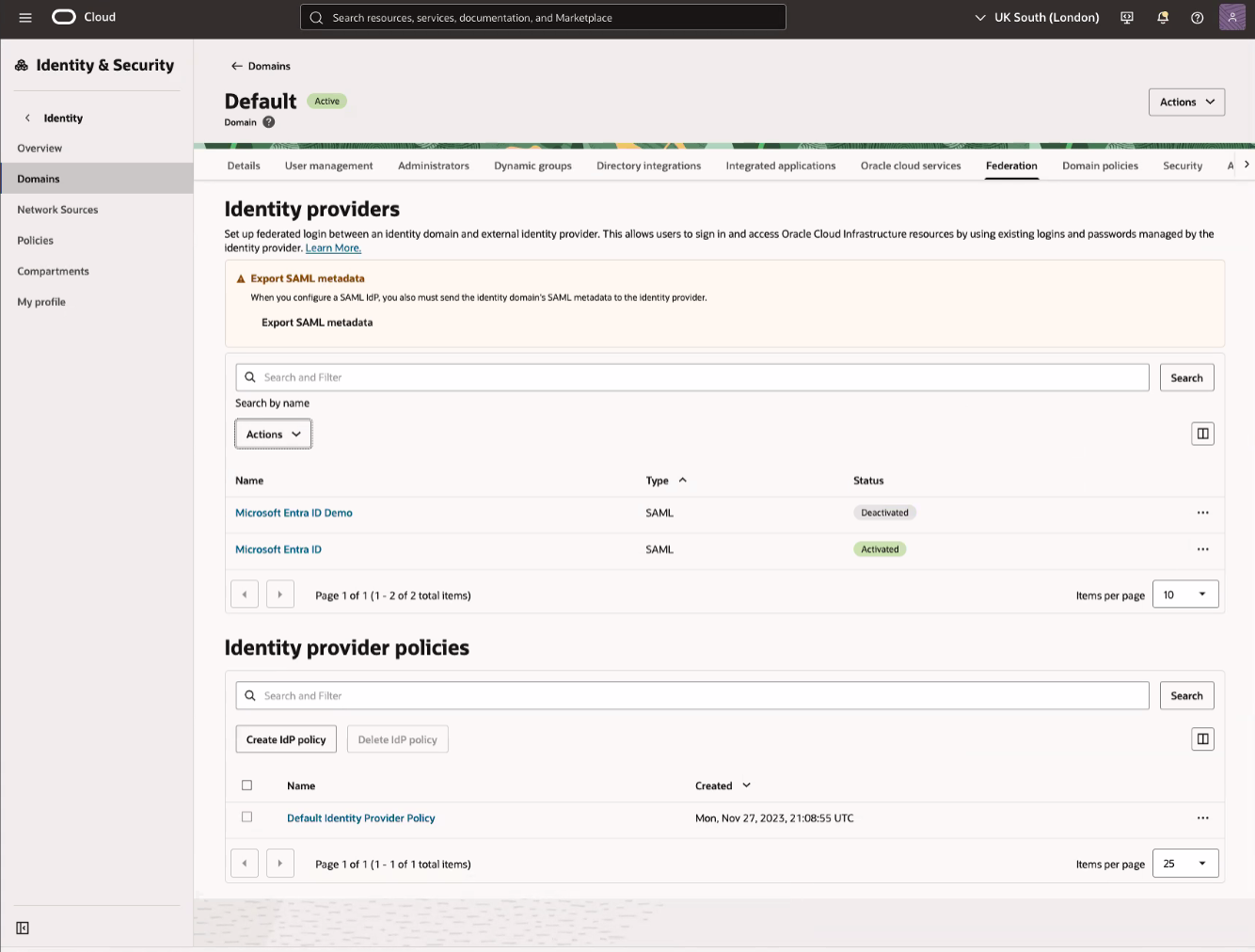

- 「フェデレーション」ページの「アイデンティティ・プロバイダ」セクションで、作成したアイデンティティ・プロバイダの横にある3つのドット(…)を選択し、IdPをアクティブ化します。続行する前に、「Microsoft EntraID Demo identity provider has been activated」というメッセージがページに表示されるのを待ちます。

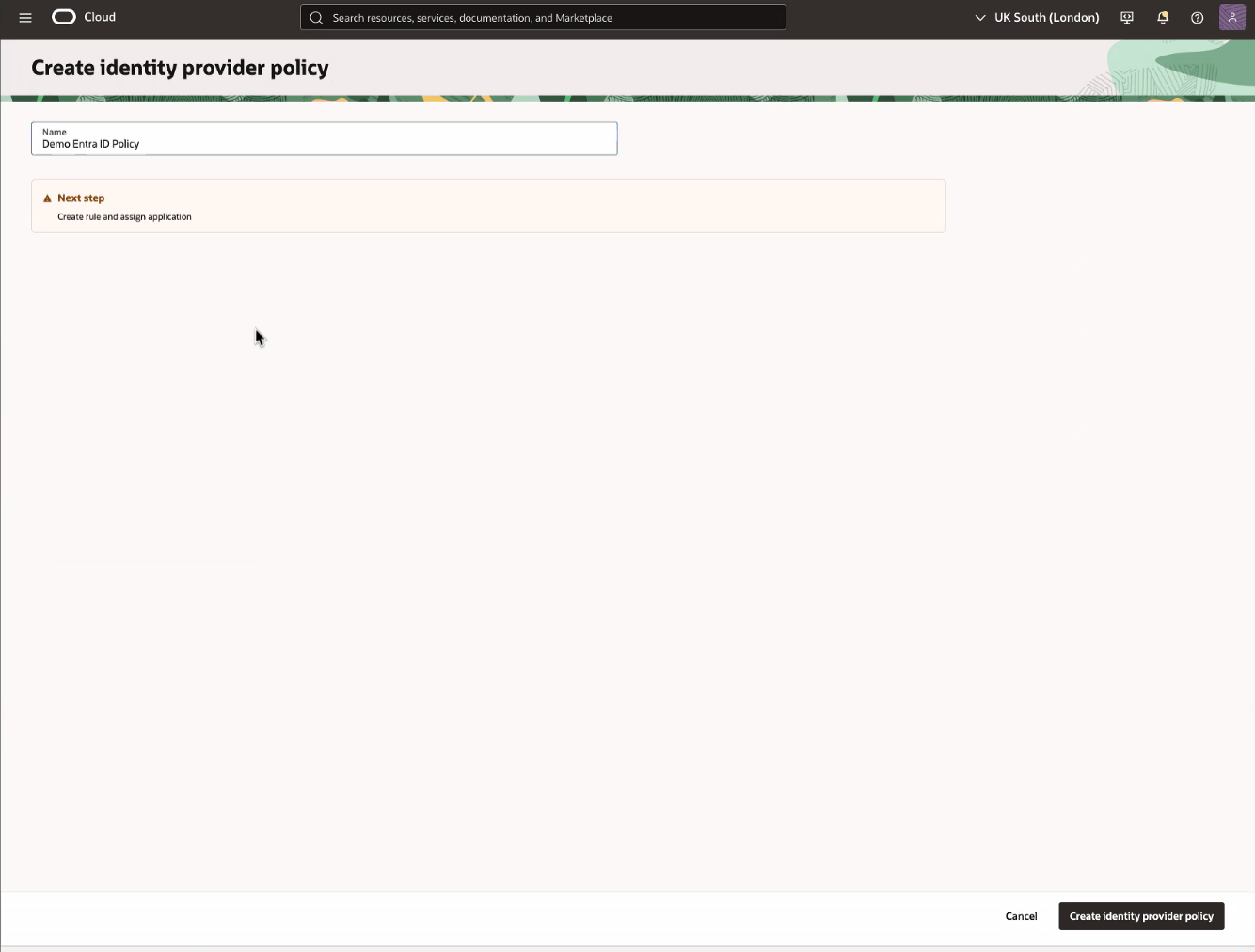

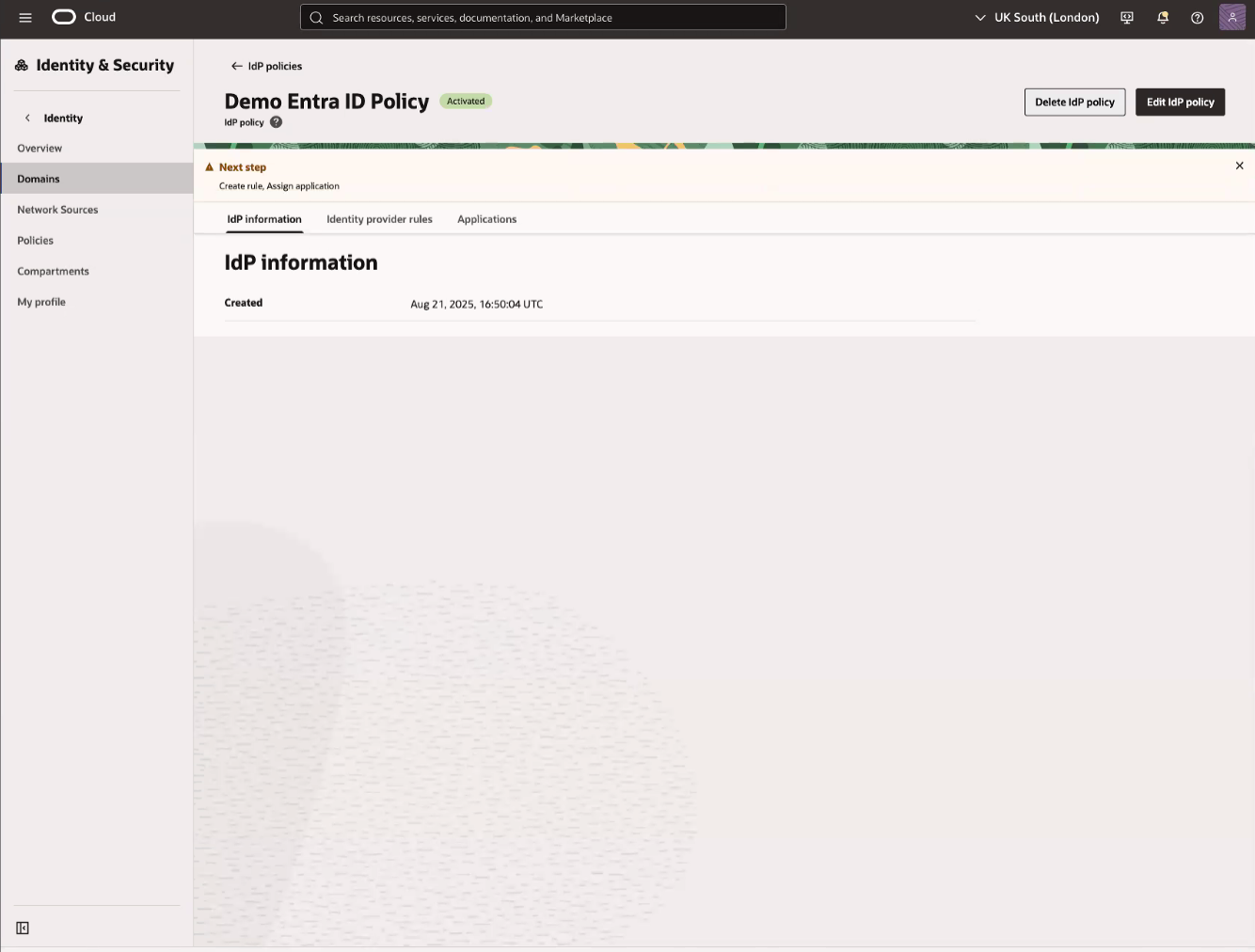

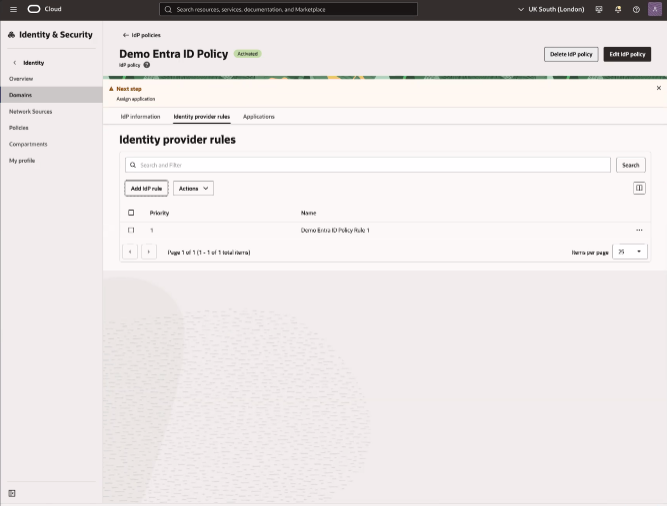

- 「フェデレーション」ページの「アイデンティティ・プロバイダ・ポリシー」セクションで、「IdPポリシーの作成」を選択します。

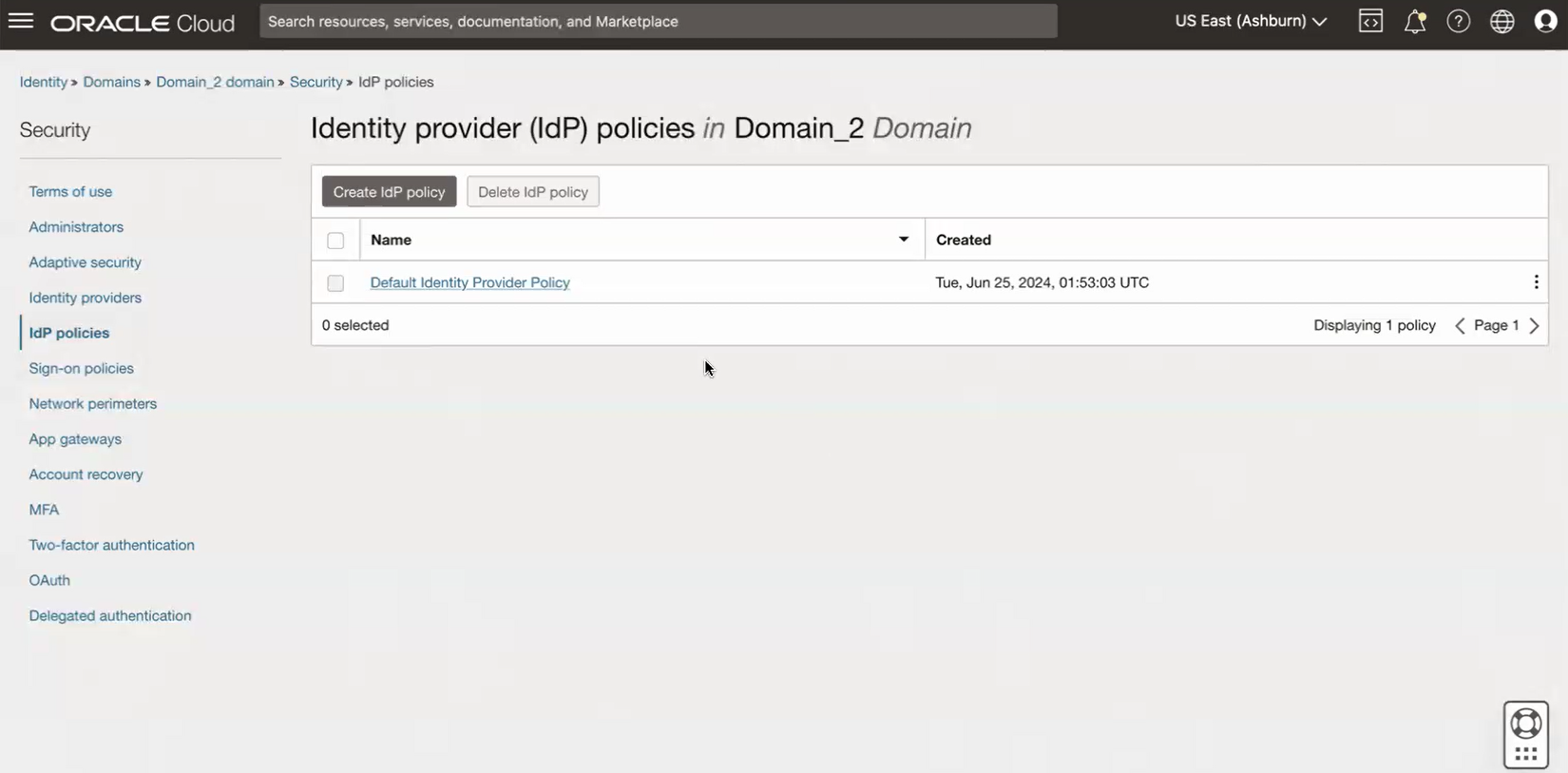

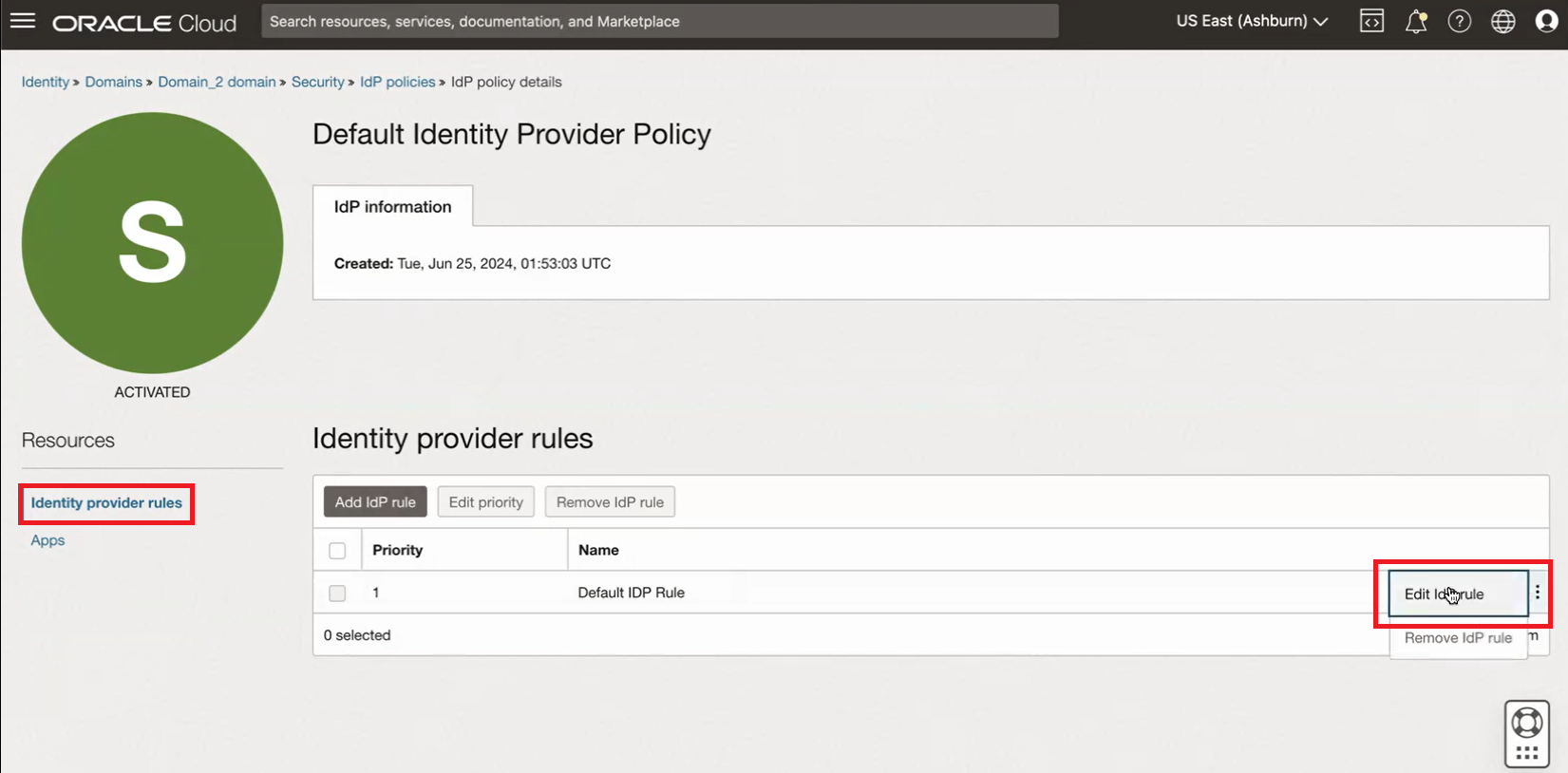

- 「フェデレーション」ページの「アイデンティティ・プロバイダ(IdP)ポリシー」で、「デフォルトのアイデンティティ・プロバイダ・ポリシー」を選択します。

-

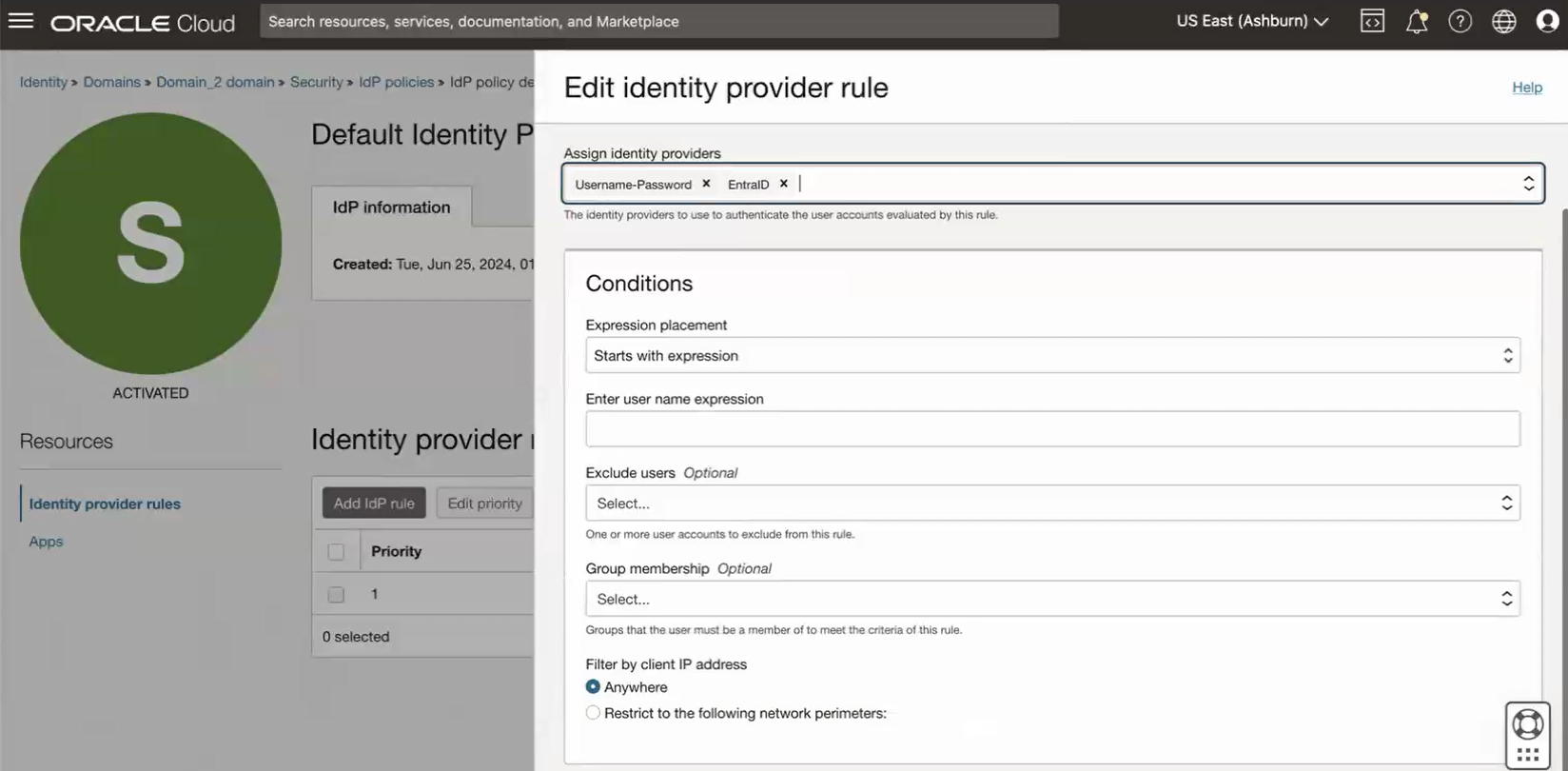

「デフォルト・アイデンティティ・プロバイダ・ポリシー」ポリシーの詳細ページの「アイデンティティ・プロバー・ルール」セクションで、「IdPルールの編集」を選択します。

-

「アイデンティティ・プロバイダ・ルールの編集」パネルの「アイデンティティ・プロバイダの割当て」フィールドに、EntraID値を入力します。デフォルトでは、フィールドに「ユーザー名- パスワード」と表示されます。

「変更の保存」を選択して続行します。

- ナビゲーション・メニューを開き、「アイデンティティおよびセキュリティ」を選択します。「アイデンティティ」で、「ドメイン」を選択します。重要ナビゲーション・メニューを開き、「アイデンティティおよびセキュリティ」を選択します。「アイデンティティ」で、「ドメイン」を選択します。

次のステップでは、OCIでEntraIDユーザーをプロビジョニングするOCI機密アプリケーションを構成します。すべてのユーザーに次のフィールド値を含める必要があります。そうしないと、OCIでのユーザーのプロビジョニングが失敗します。

- 名

- 姓

- 表示名

- 電子メール・アドレス(OCIアイデンティティ・ドメインに電子メール・アドレスが必要な場合)

OCIアイデンティティ・ドメインで新規ユーザーを作成するために電子メール・アドレスが必要かどうかを確認するには、アカウント作成のためのユーザーの電子メール・アドレスの必要性を参照してください。

Azureユーザーの一意の識別子の構成の詳細は、このタスクのステップ24を参照してください。

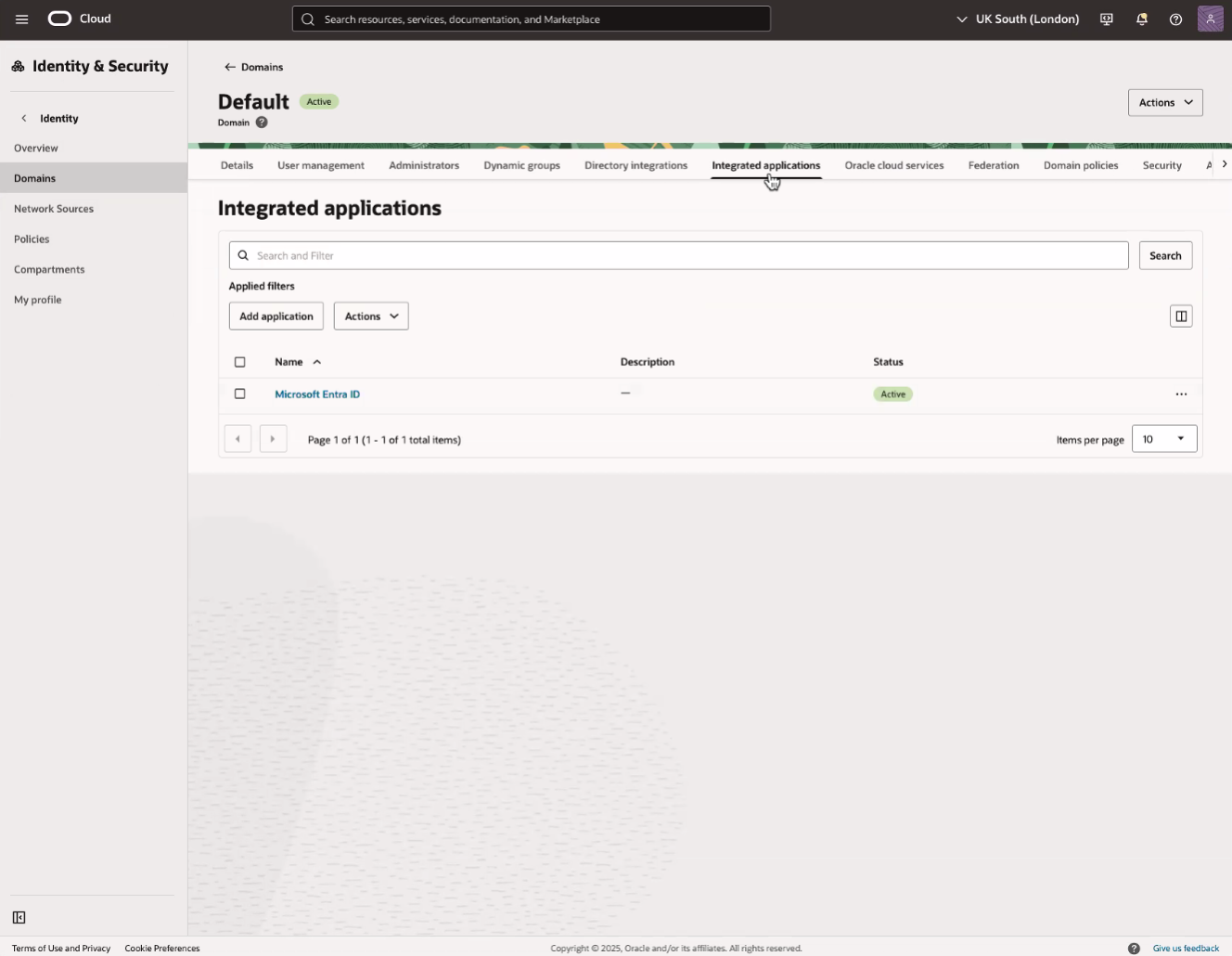

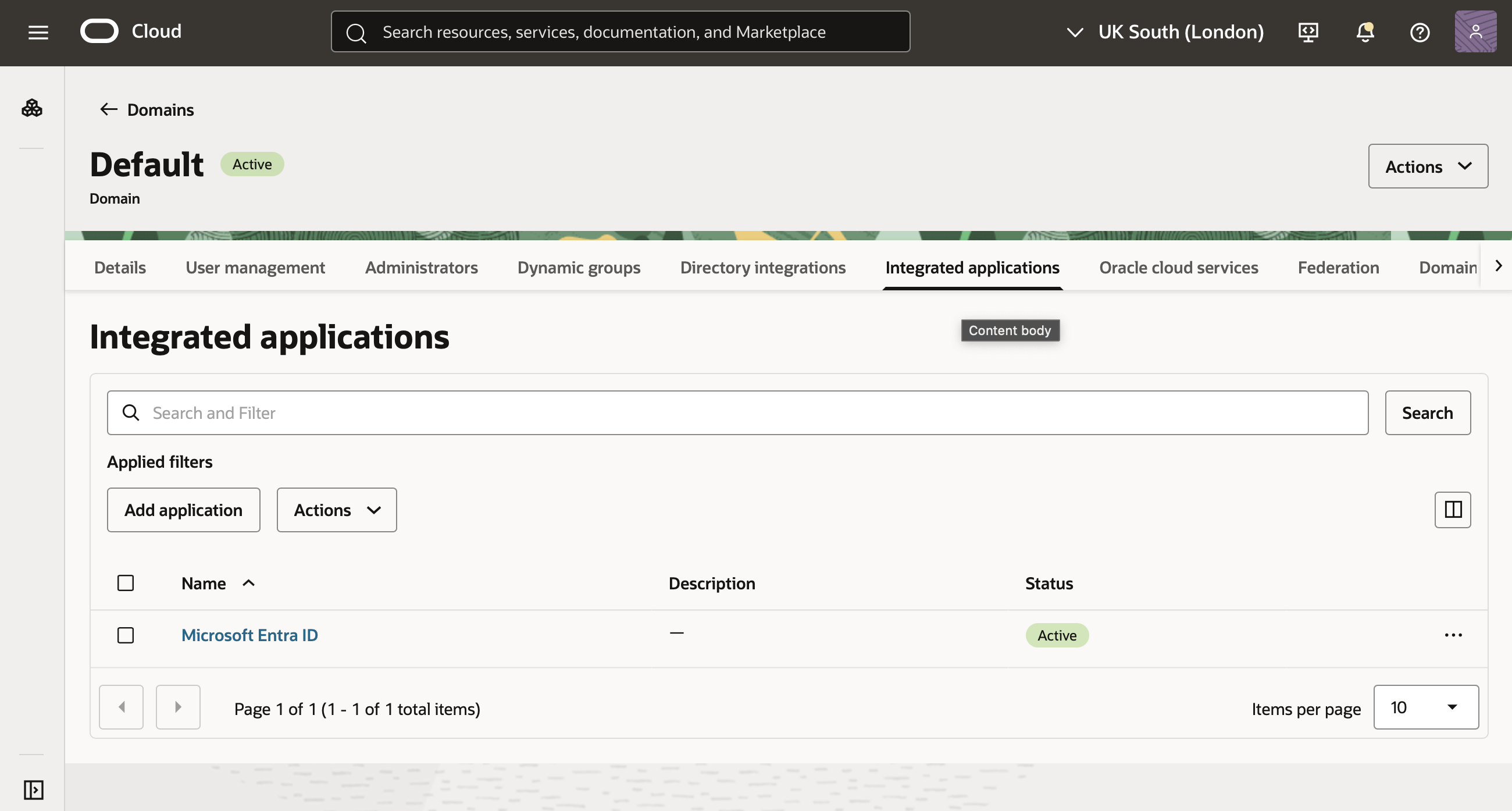

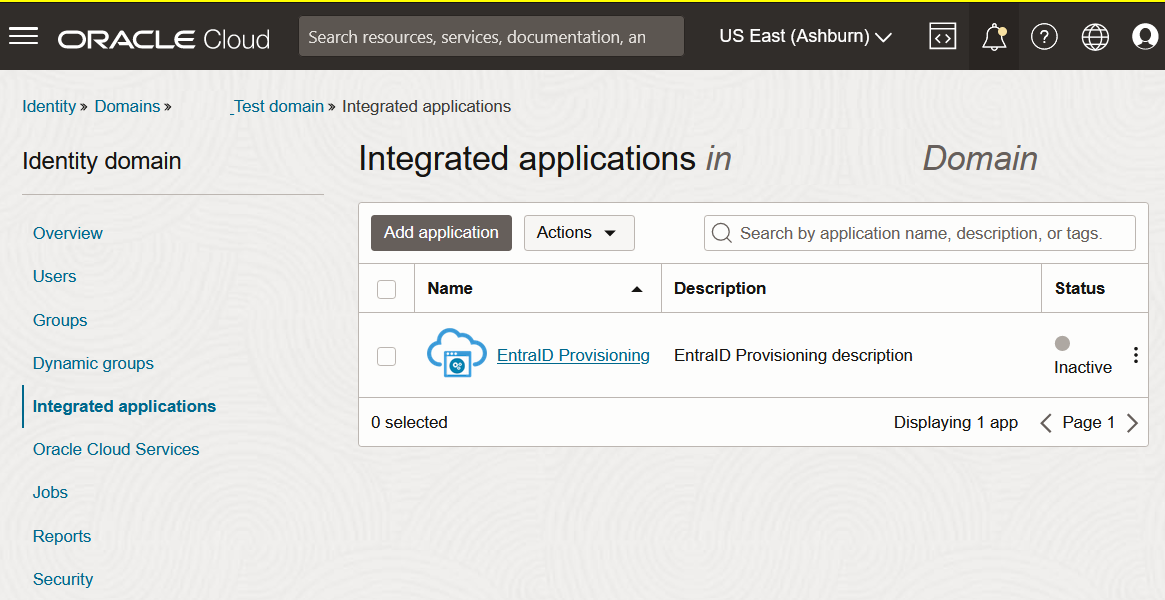

- 「デフォルト・ドメイン」を選択します。次に、「統合アプリケーション」を選択します。

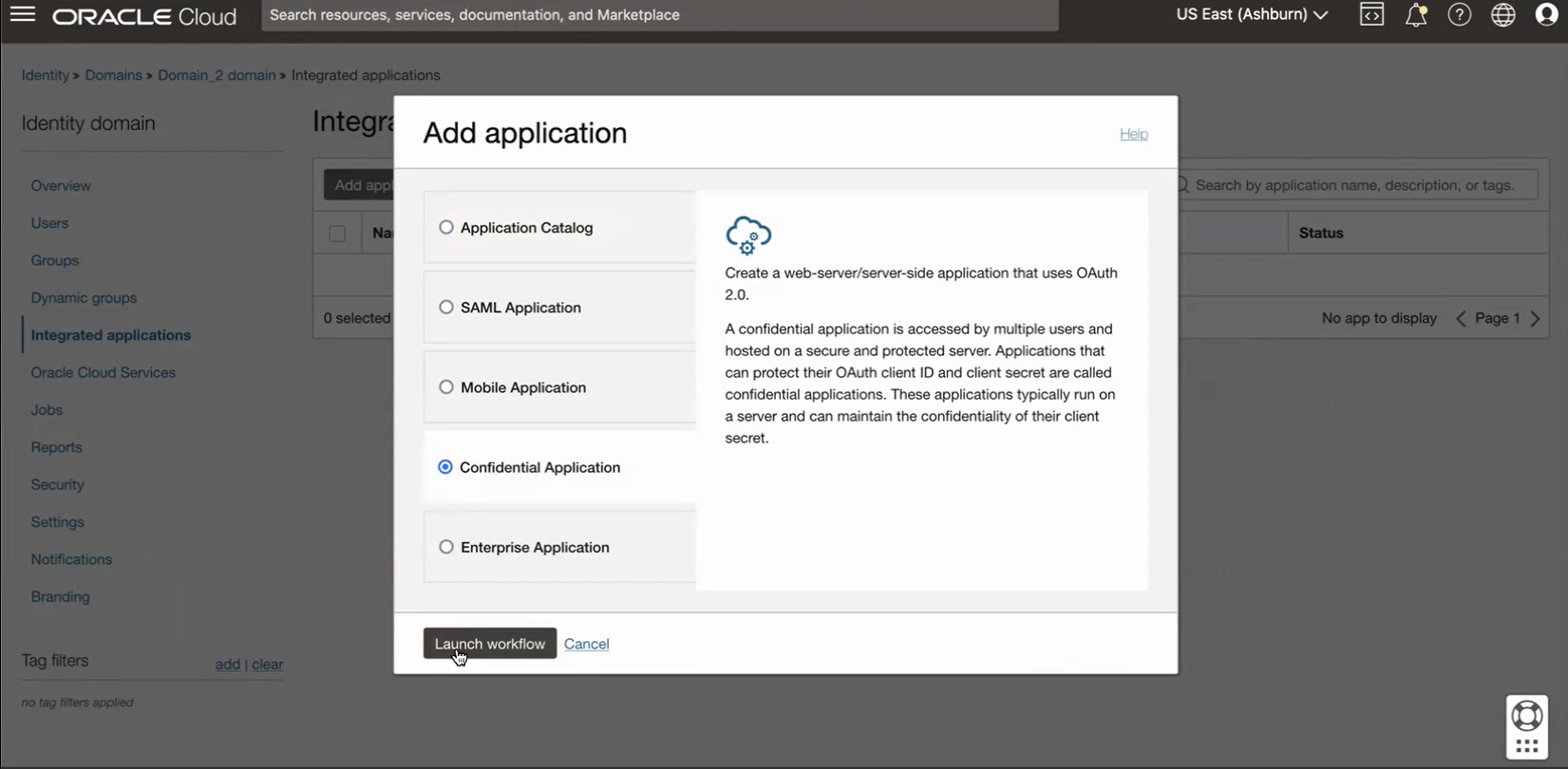

- 「アプリケーションの追加」を選択します。

-

「アプリケーションの追加」ウィンドウで、「機密アプリケーション」を選択し、「ワークフローの起動」を選択します。

-

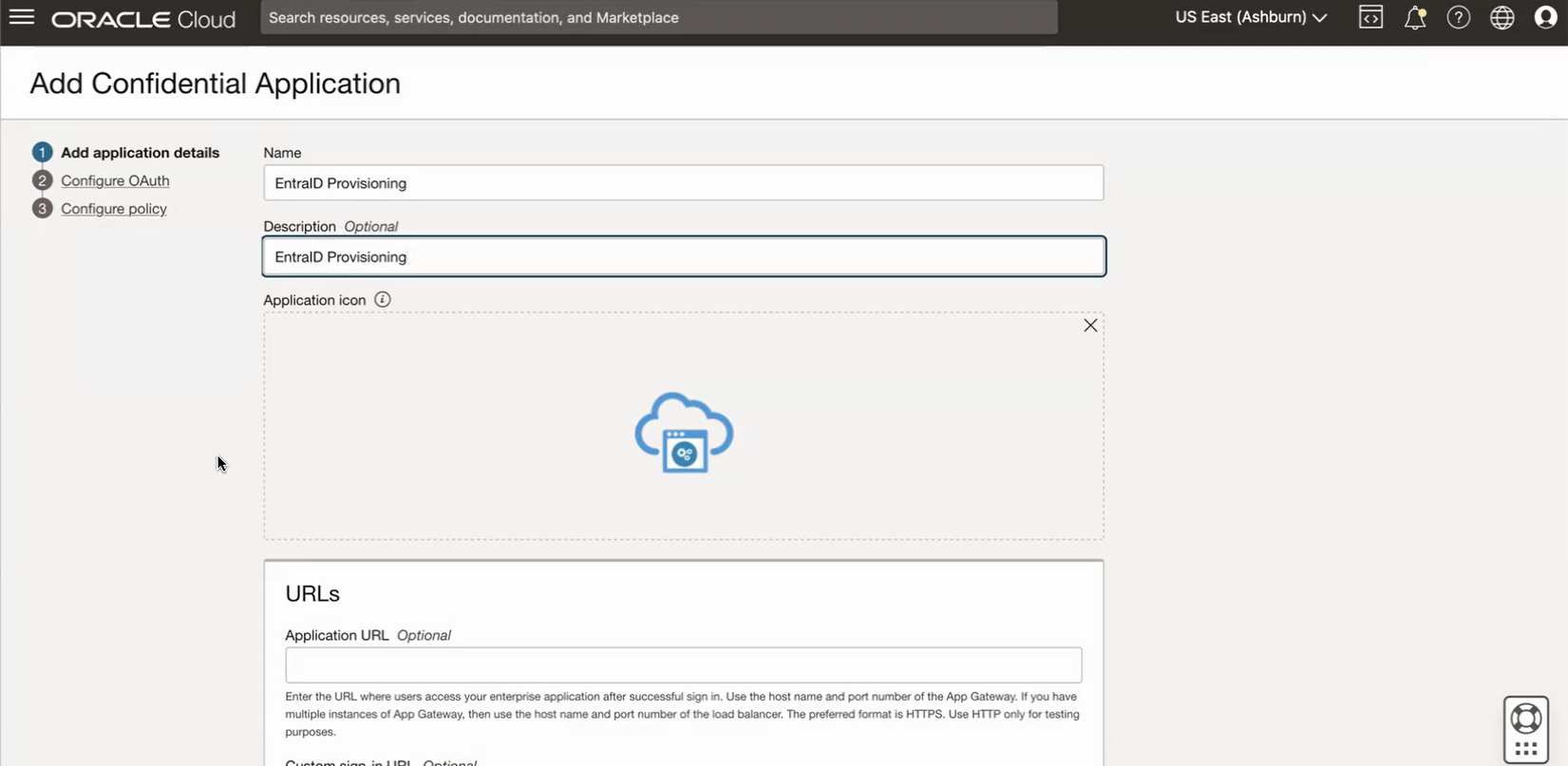

「機密アプリケーションの追加」ワークフローの「アプリケーション詳細の追加」ページで、次を入力します:

- 名前:機密アプリケーションの名前を入力します。最大125文字まで入力できます。

- 説明:機密アプリケーションの説明を入力します。最大250文字まで入力できます。

オプションの設定を確認し、「次へ」を選択します。

-

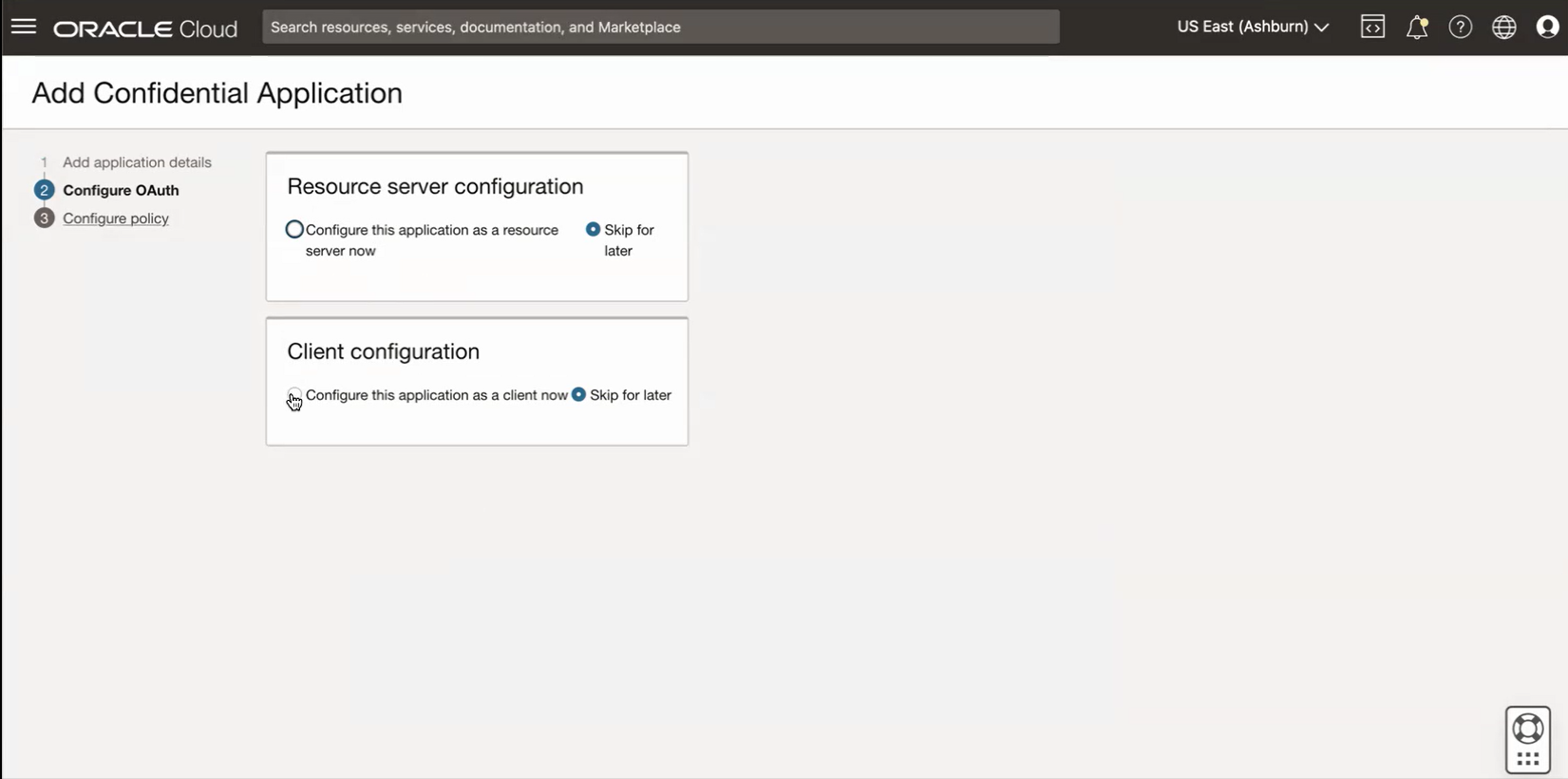

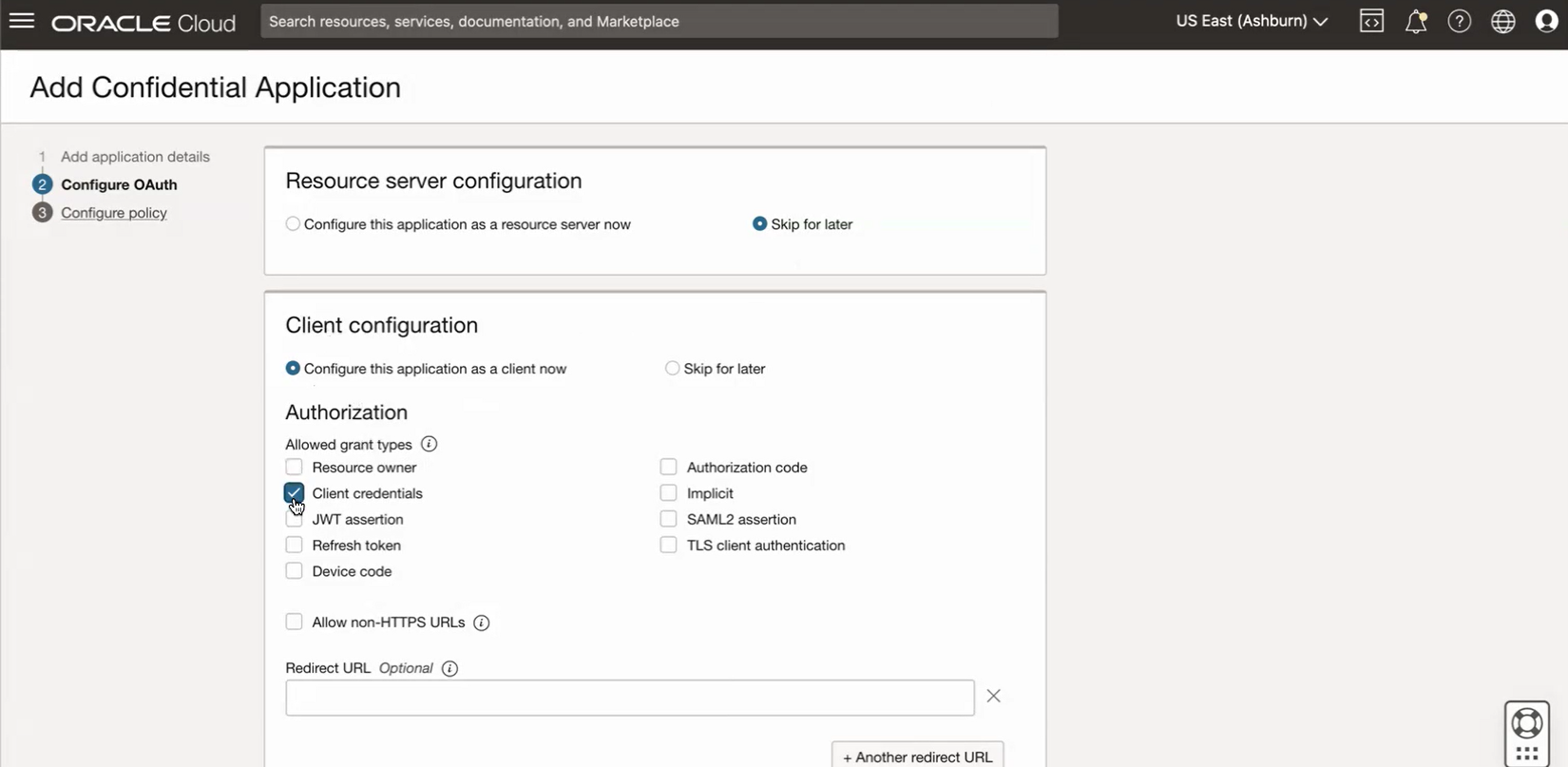

「OAuthの構成」ページの「クライアントの構成」セクションで、「このアプリケーションをクライアントとして今すぐの構成します」を選択します。

-

OAuthの構成ページの「クライアント構成」セクションで、「クライアント資格証明」を選択します。

-

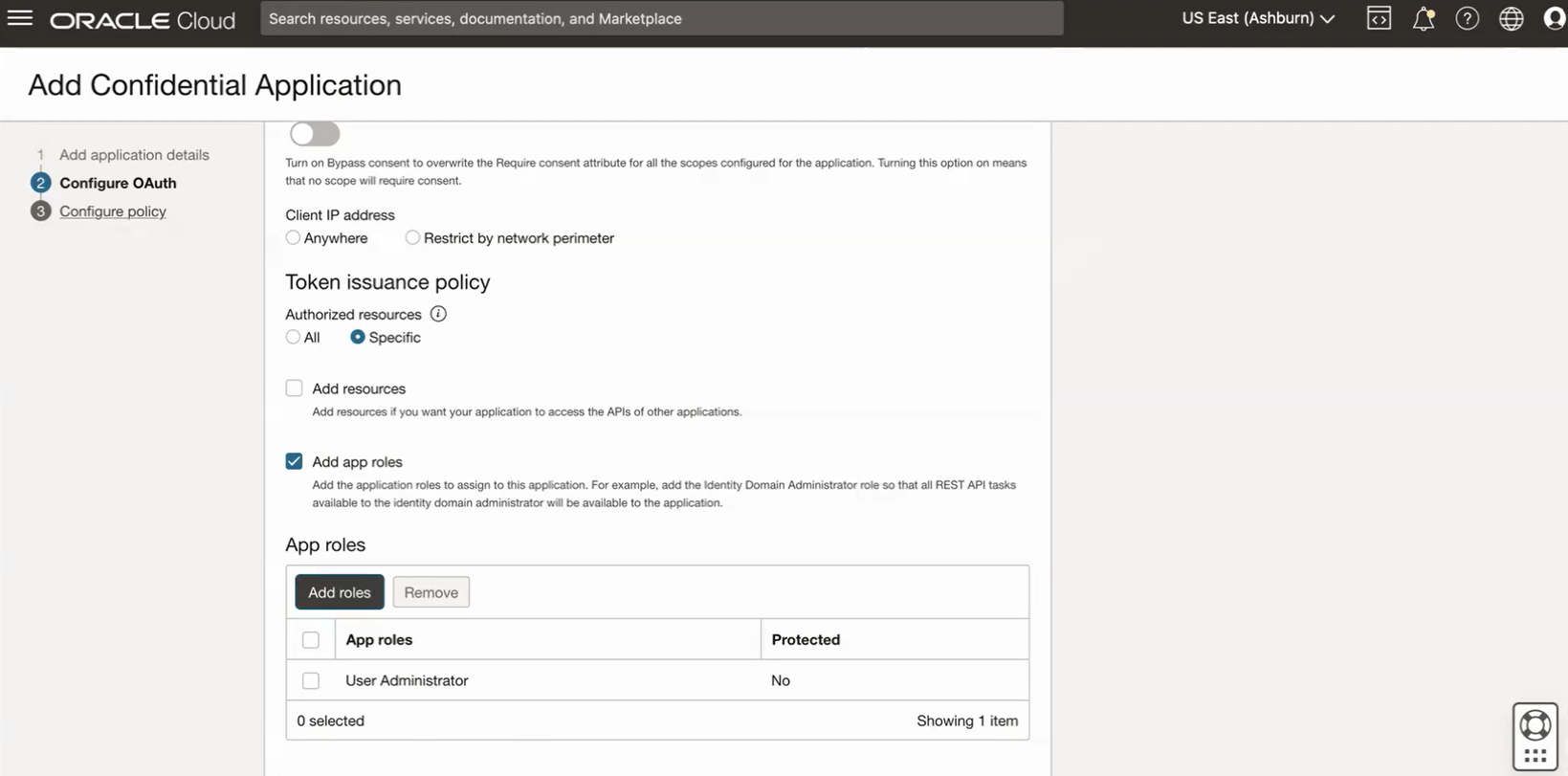

「OAuthの構成」ページで、下にスクロールして「トークン発行ポリシー」セクションを見つけます。「認可されたリソース」で、「特定」を選択し、「アプリケーション・ロールの追加」を選択して、ワークフローの「アプリケーション・ロール」セクションを開きます。

-

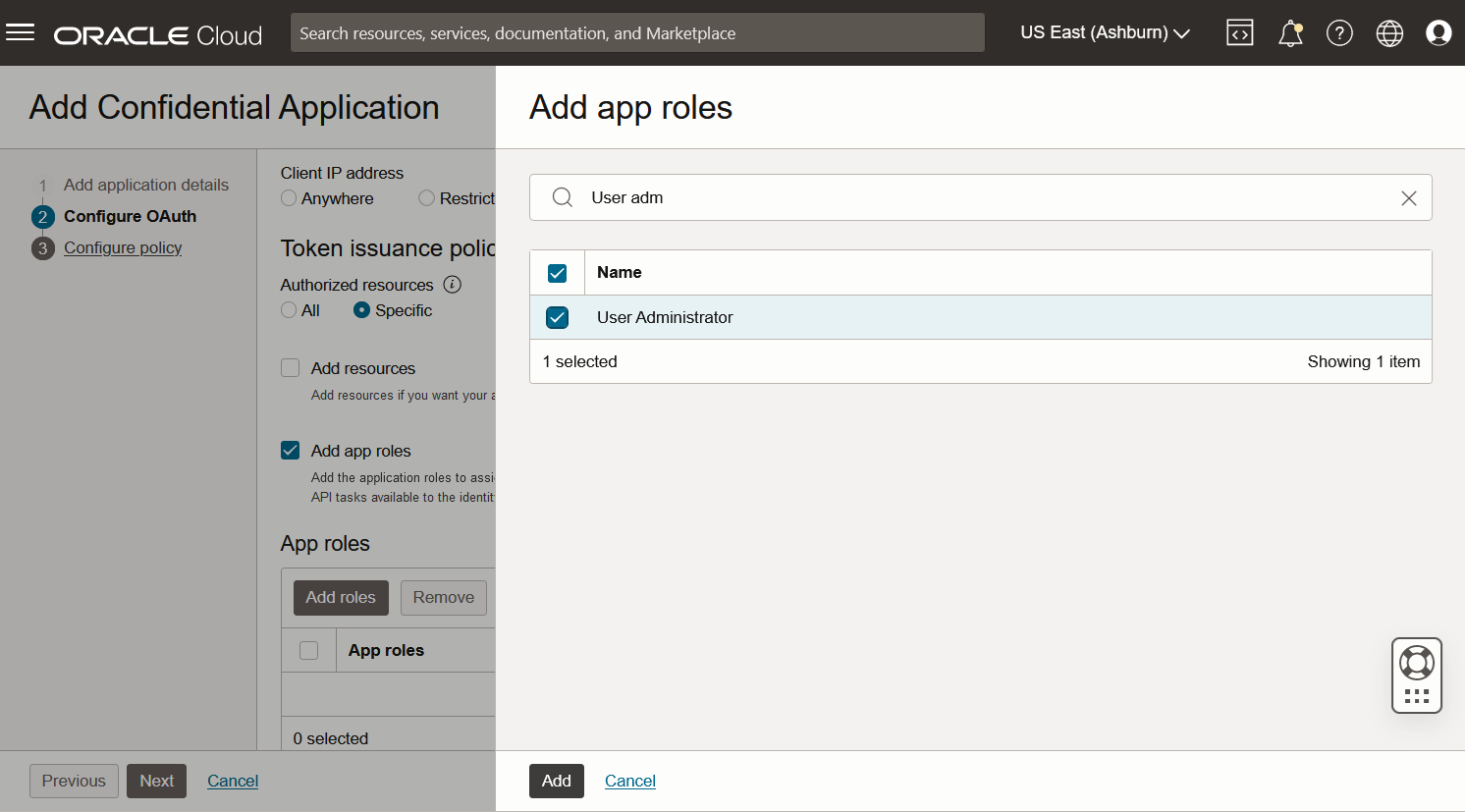

「アプリケーション・ロール」セクションで、「ロールの追加」を選択し、「ユーザー管理者」を検索します。検索結果のリストで、「ユーザー管理者」を選択し、「追加」を選択します。

-

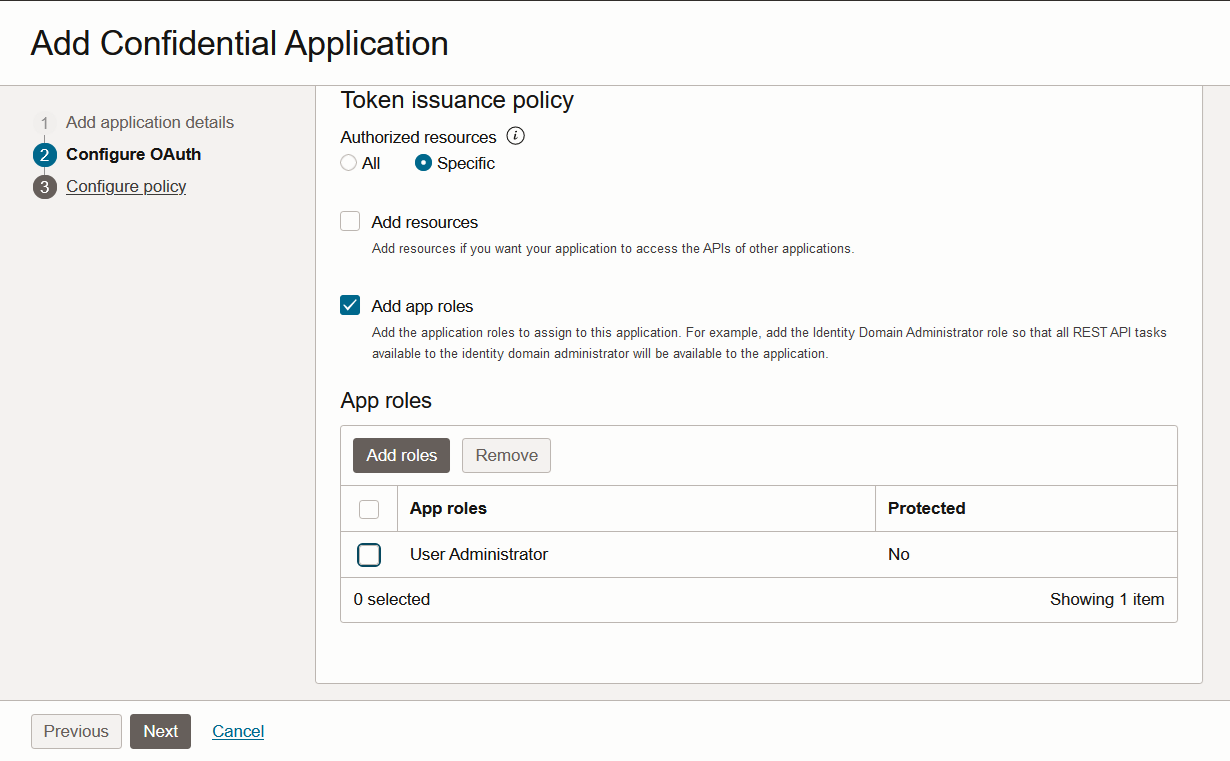

「アプリケーション・ロール」リストに「ユーザー管理者ロール」が表示されている状態で、「次へ」を選択します。

-

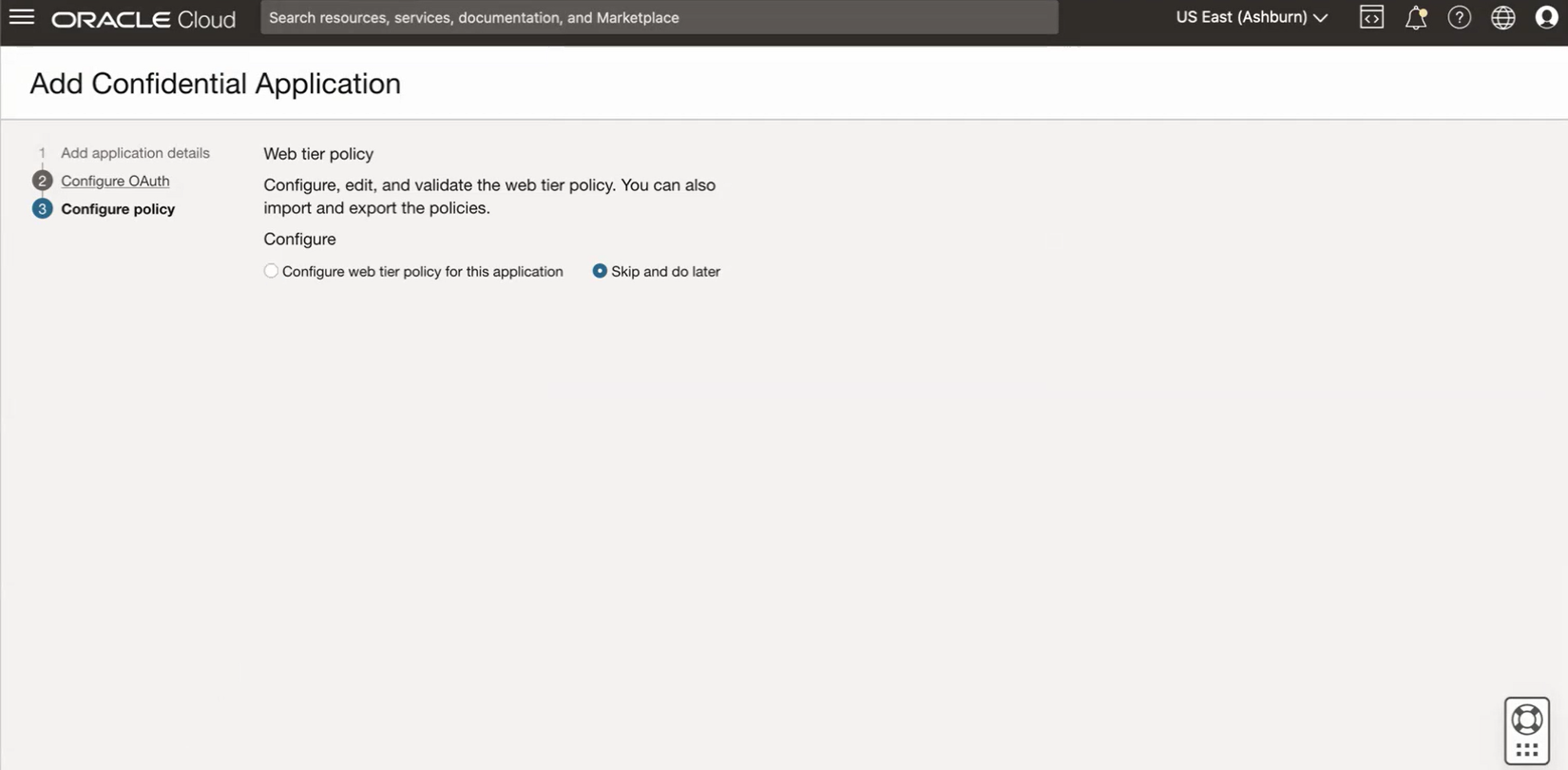

「ポリシーの構成」ページで、デフォルトの選択内容を確認し、「終了」を選択します。

-

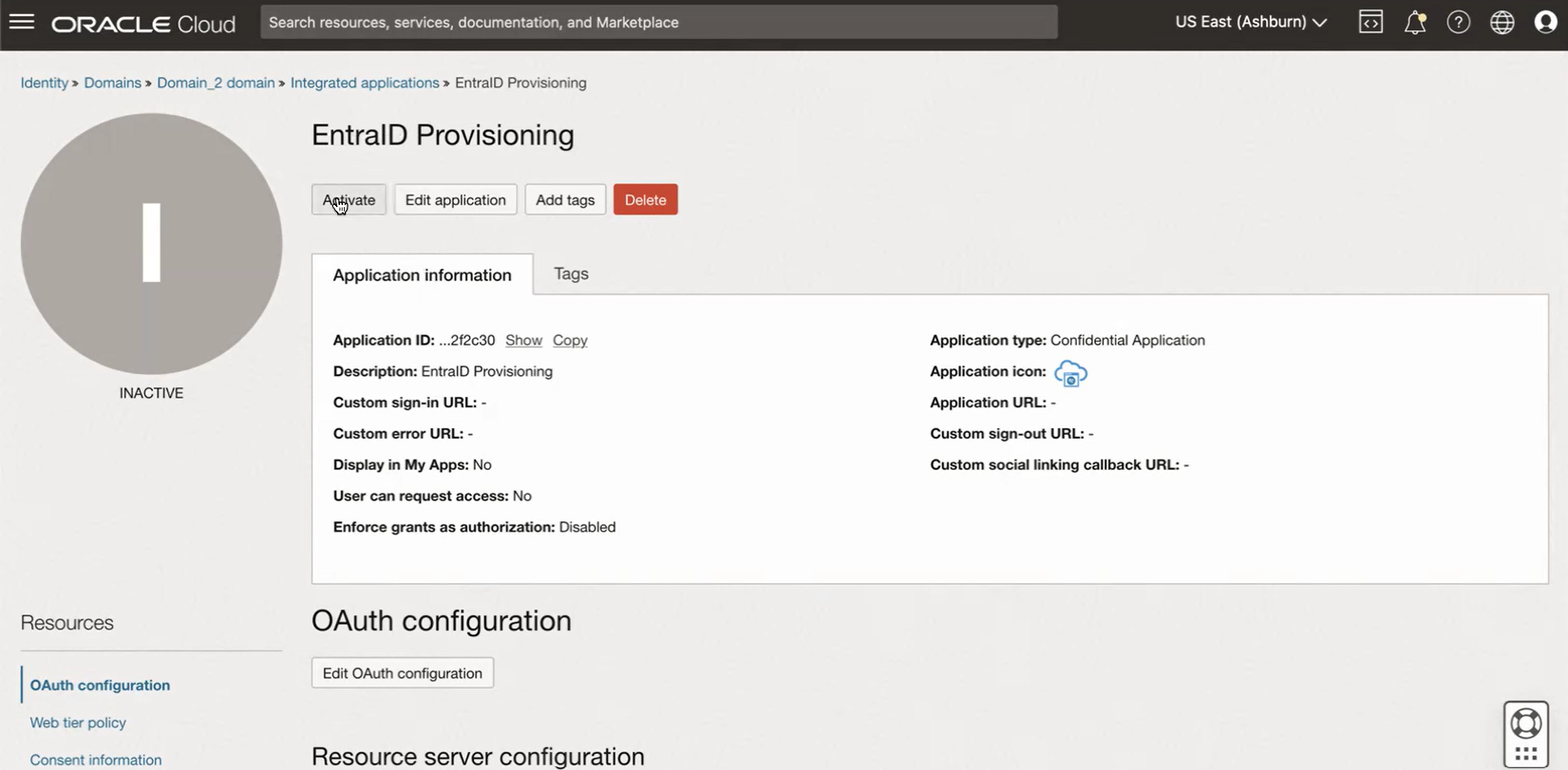

「デフォルト」ドメイン詳細ページの「統合アプリケーション」タブで、アプリケーションの詳細ページを開くために作成したEntra IDアプリケーションの名前を選択します。

-

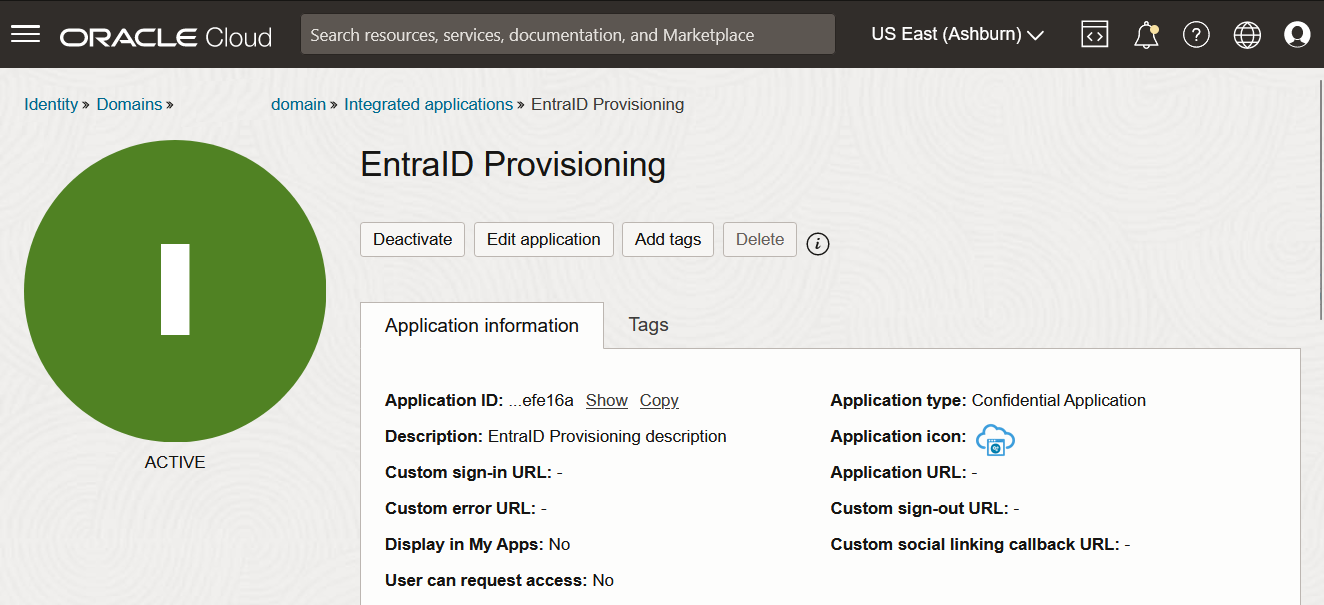

詳細ページで「アクティブ化」を選択します。

申込書類状況が[有効]であることを確認します。

-

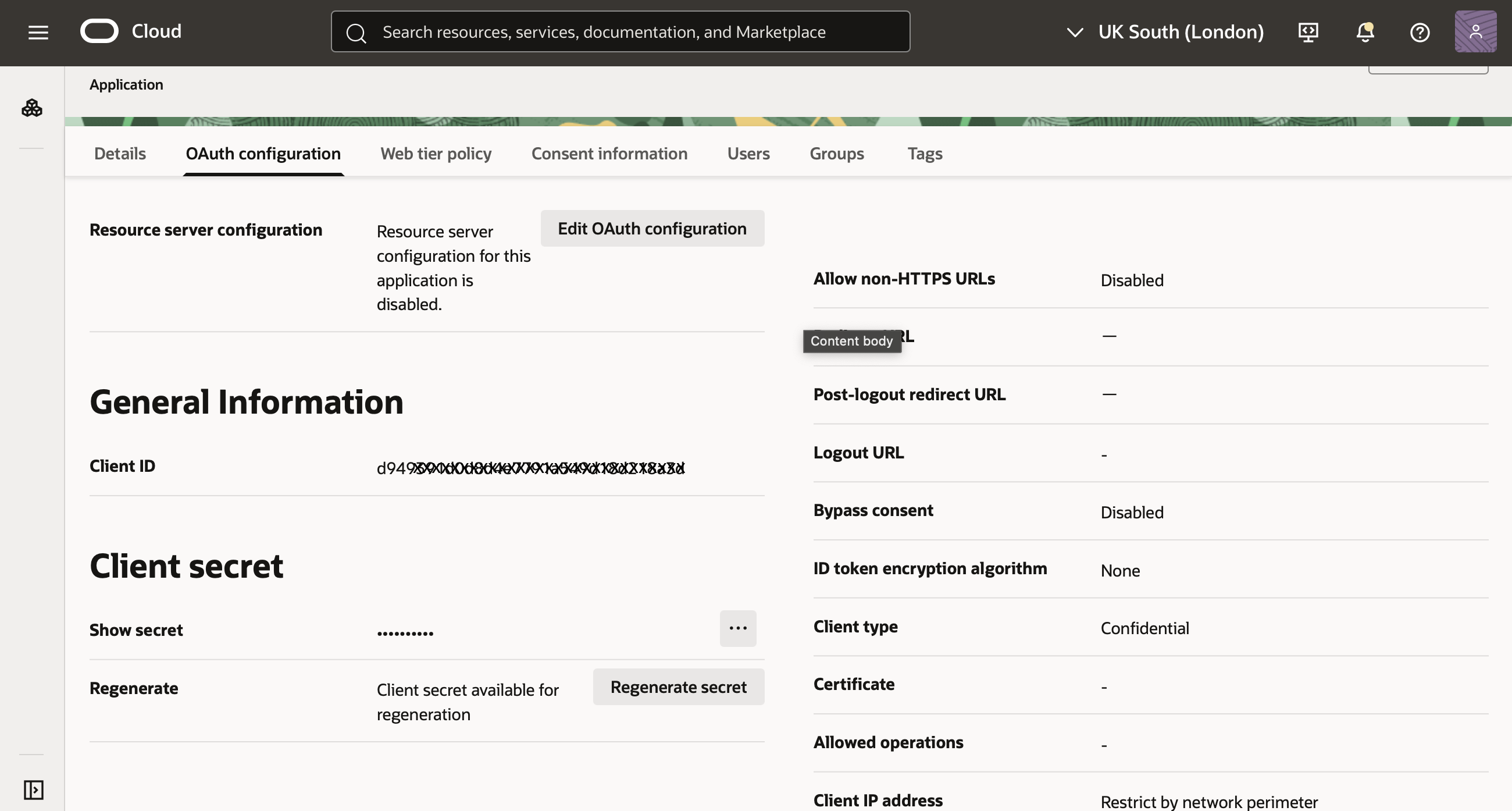

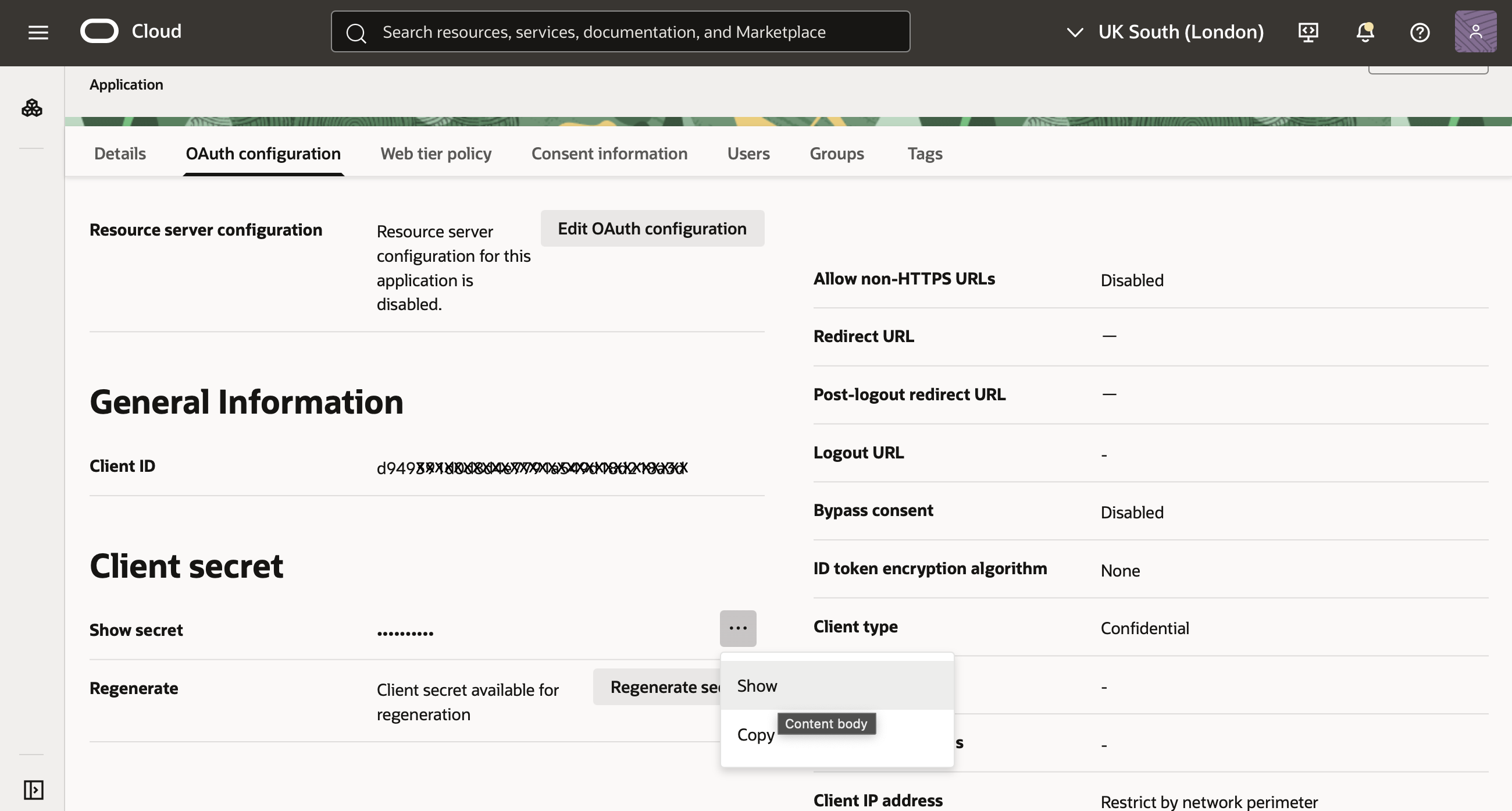

Entra IDアプリケーションの詳細ページの「一般情報」セクションを見つけます。このセクションで、次を実行します。

- 次の手順で説明する CLIコマンドで使用するために、Client ID値をノートパッドまたはコンピュータ上のその他の場所にコピーします。

- 「シークレットの表示」を選択し、クライアントIDを使用してクライアント・シークレットをファイルにコピーします。

シークレットのコピー後に非表示にするには、「シークレットの表示」を選択して続行します。

-

クライアントIDおよびクライアント・シークレットの値を使用して、次のコマンドを作成します。

echo -n <clientID>:<clientsecret> | base64 --wrap=0たとえば:

echo -n 7a5715example8b7429cdexample74a:63n8765exmaple49asbcs56abc235784 | base64 --wrap=0 -

OCI Cloud Shell (CLI)でコマンドを実行します。OCIコンソール・ヘッダーの「クラウド・シェル」アイコンを選択し、「クラウド・シェル」を選択して、ブラウザ・ウィンドウでCLIインタフェースを開きます。コマンドを CLIに貼り付けてから、コマンドを実行します。

詳細は次のトピックを参照してください:

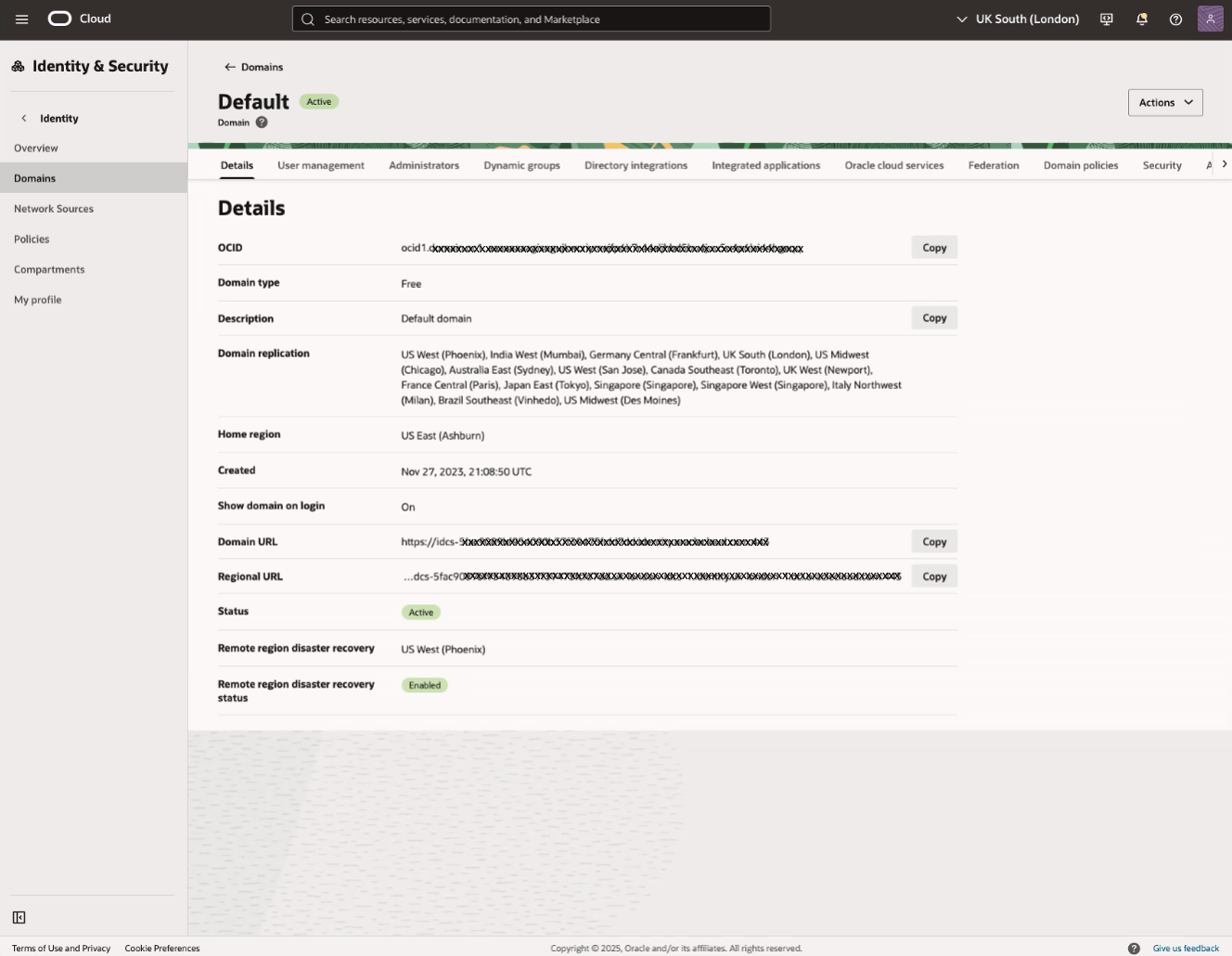

- ナビゲーション・メニューを開き、「アイデンティティおよびセキュリティ」を選択します。「アイデンティティ」で、「ドメイン」を選択します。

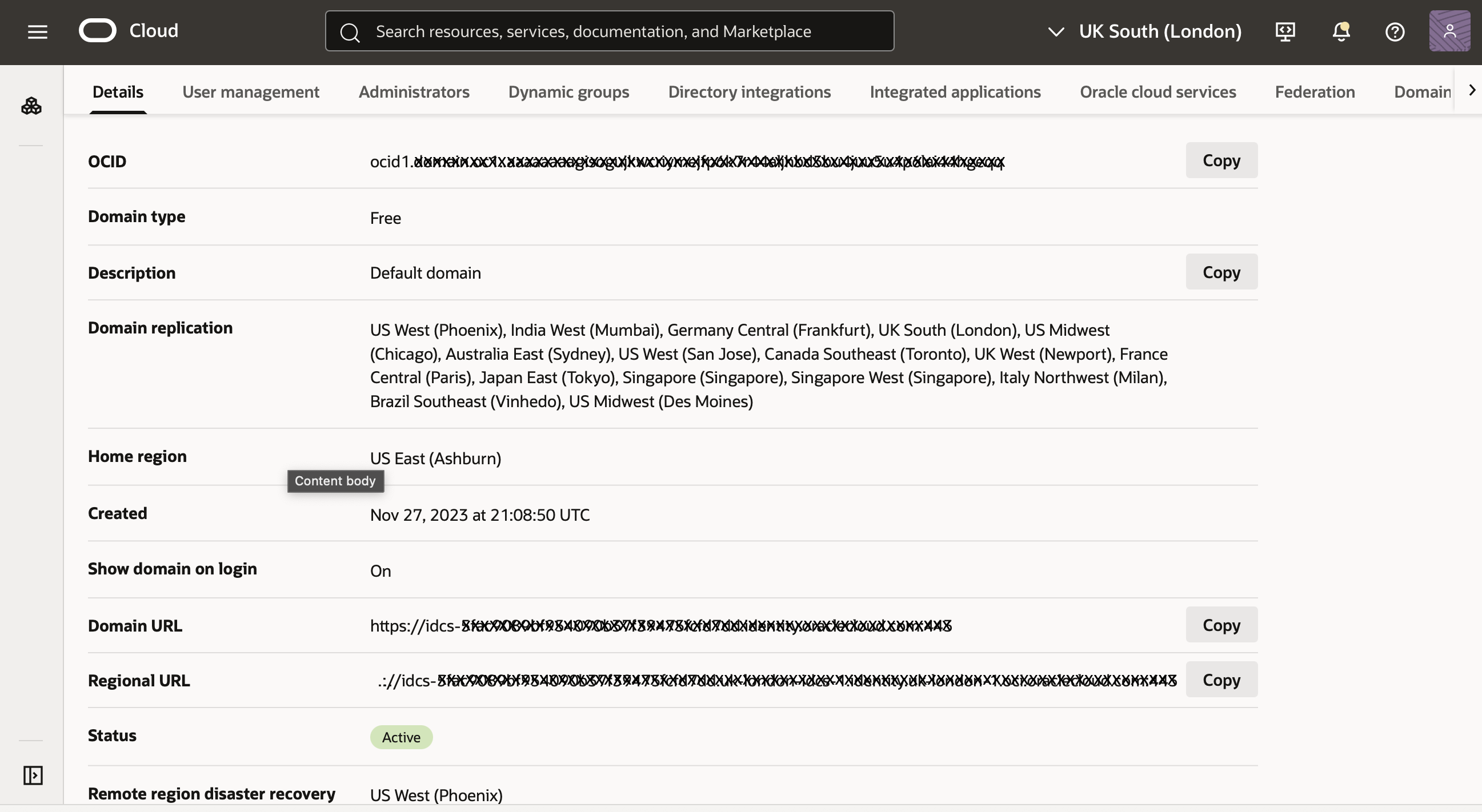

- 「デフォルト・ドメイン」を選択して、「デフォルト」ドメインの詳細ページを開きます。

-

ドメインの「概要」ページで、「ドメインURL」をノートパッドまたはコンピュータ上の他の場所にコピーします。

たとえば:

https://idcs-638a9b18aexampleb77becf0f123d691.identity.oraclecloud.com:443 -

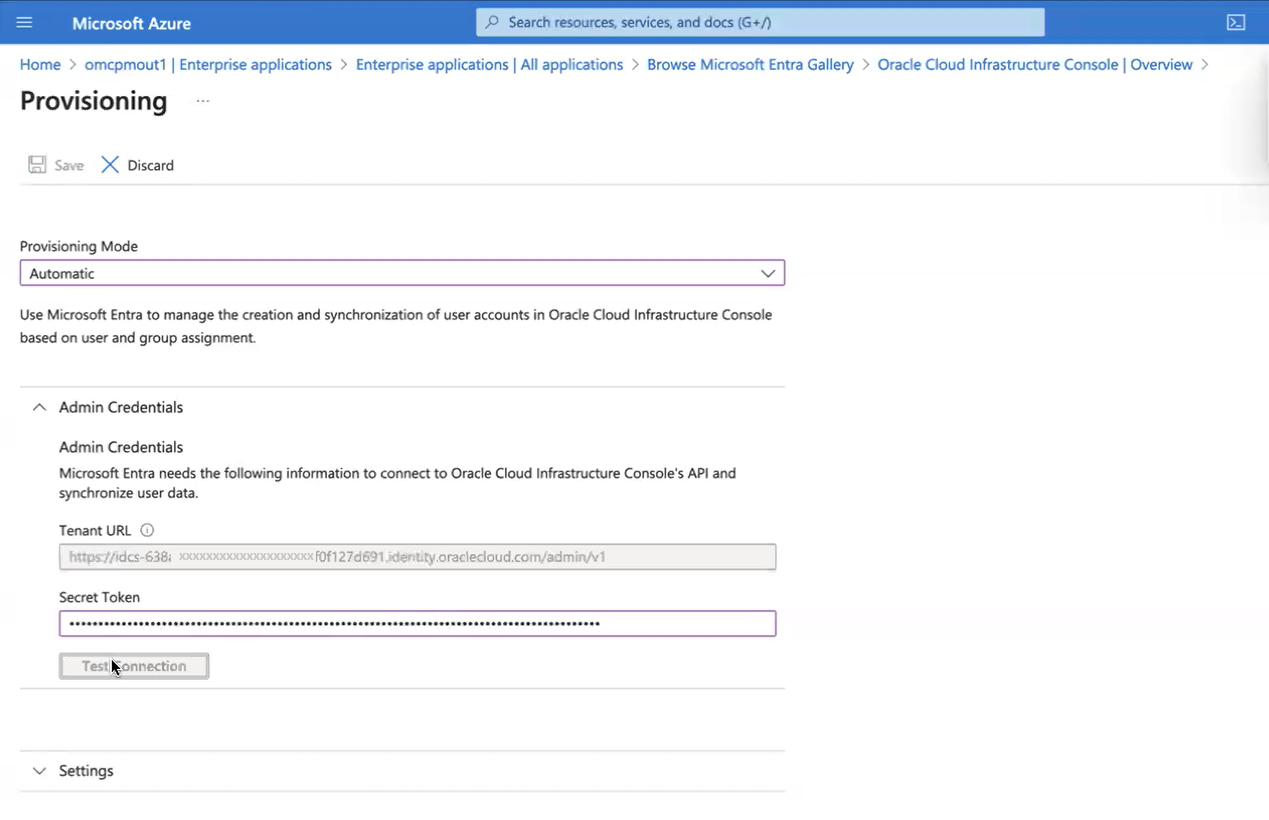

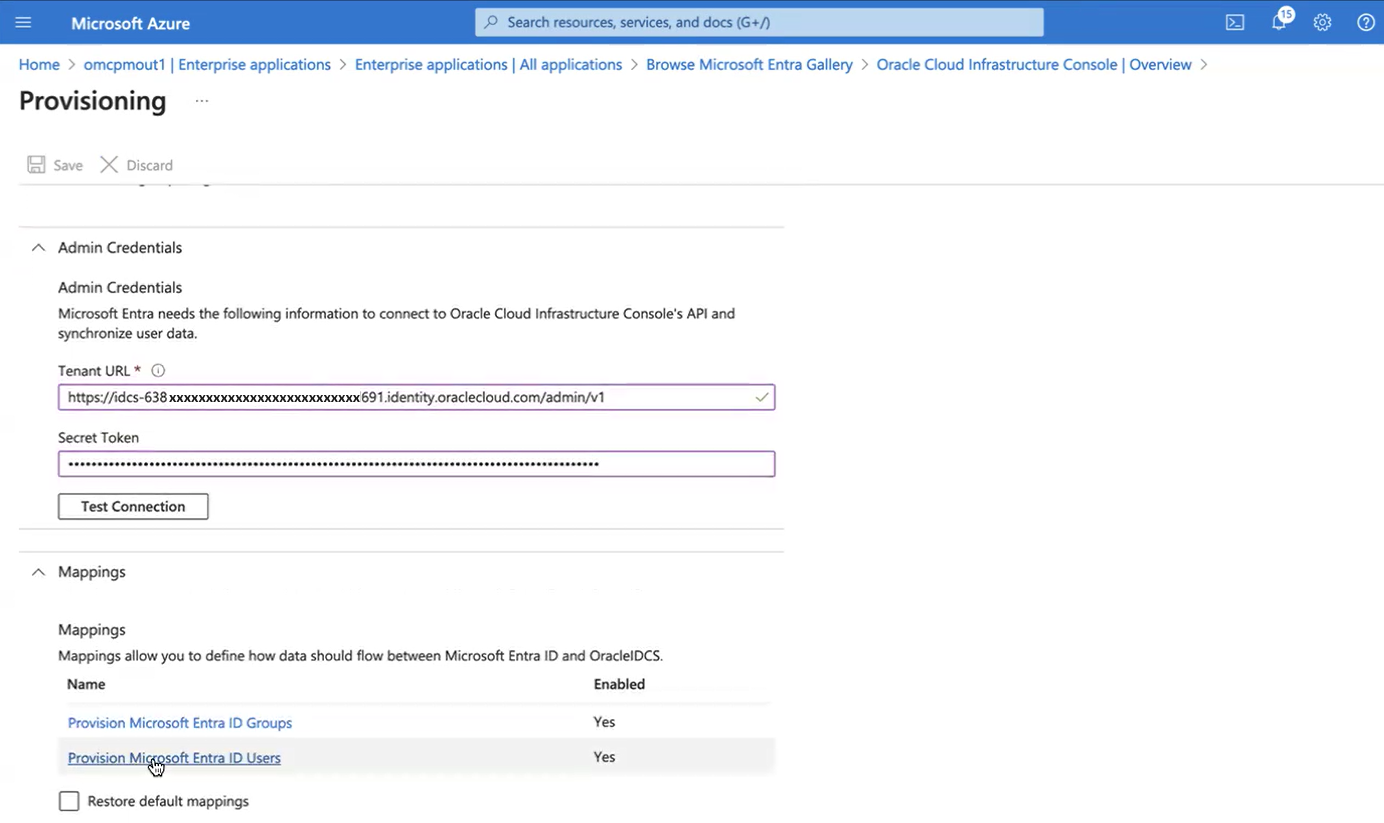

ステップ25に示すSAMLベースのサインオンの詳細が表示されたAzureポータルの「エンタープライズ・アプリケーション」ページに戻ります。「管理」セクションで「プロビジョニング」を選択します。

-

「プロビジョニング」ページで、次のように入力します。

- プロビジョニング・モード:自動

-

テナントURL:ステップ53からコピーしたURLを次のように編集します:

- URLの末尾から「:443」を削除

- URLの最後に「/admin/v1」を追加します。

たとえば:

https://idcs-638a9b18aexampleb77becf0f123d691.identity.oraclecloud.com/admin/v1URLを編集したら、「テナントURL」フィールドに貼り付けます。

- シークレット・トークン:ステップ49でOCIコンソールからコピーしたbase64暗号化シークレットを貼り付けます。

「接続のテスト」を選択し、「保存」を選択して続行します。

重要

接続が成功したことを確認するメッセージを待ちます。メッセージはページの右上隅に表示されます。 -

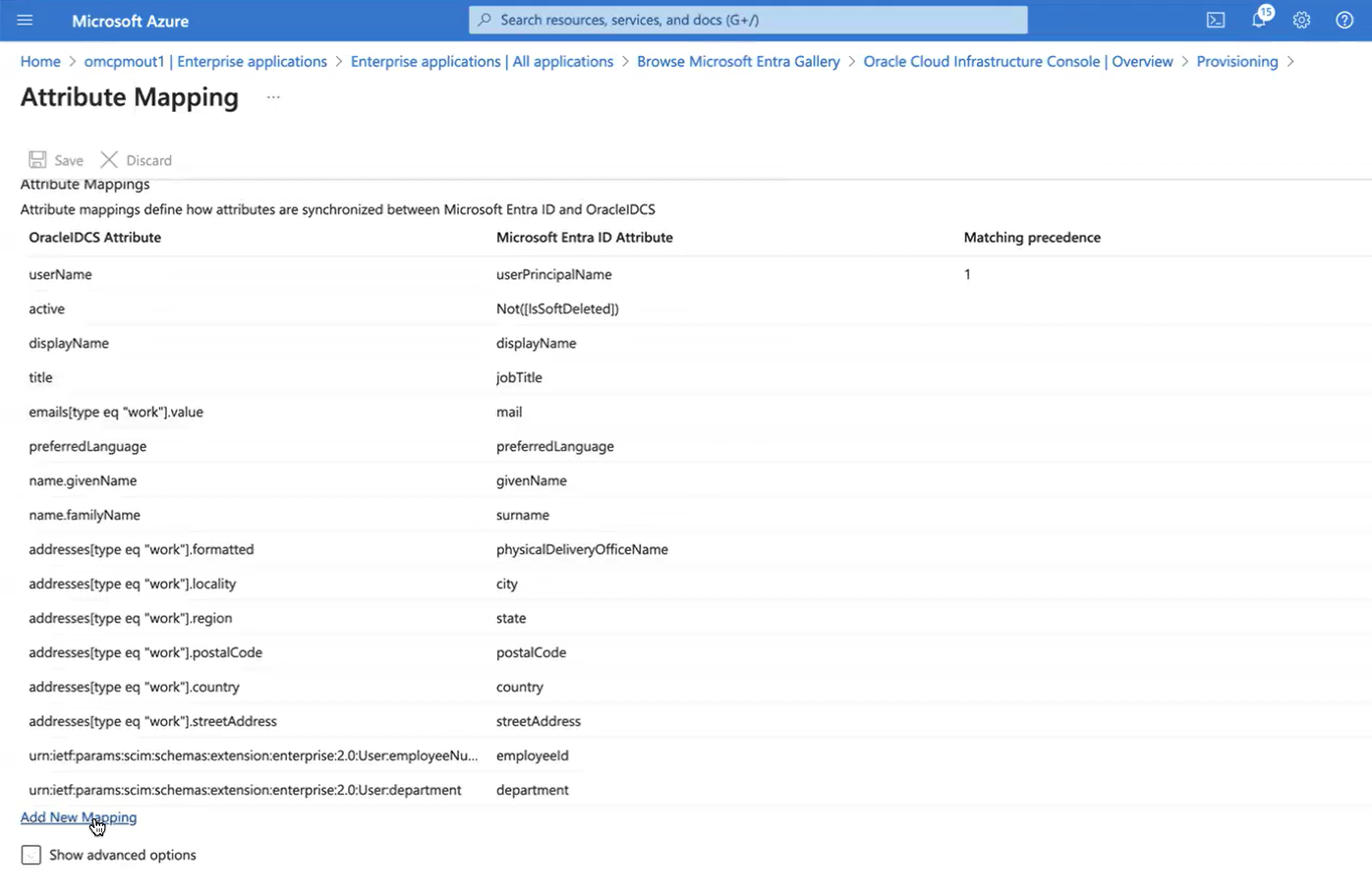

「プロビジョニング」ページで、「マッピング」セクションの「Microsoft Entra IDユーザーのプロビジョニング」を選択します。

-

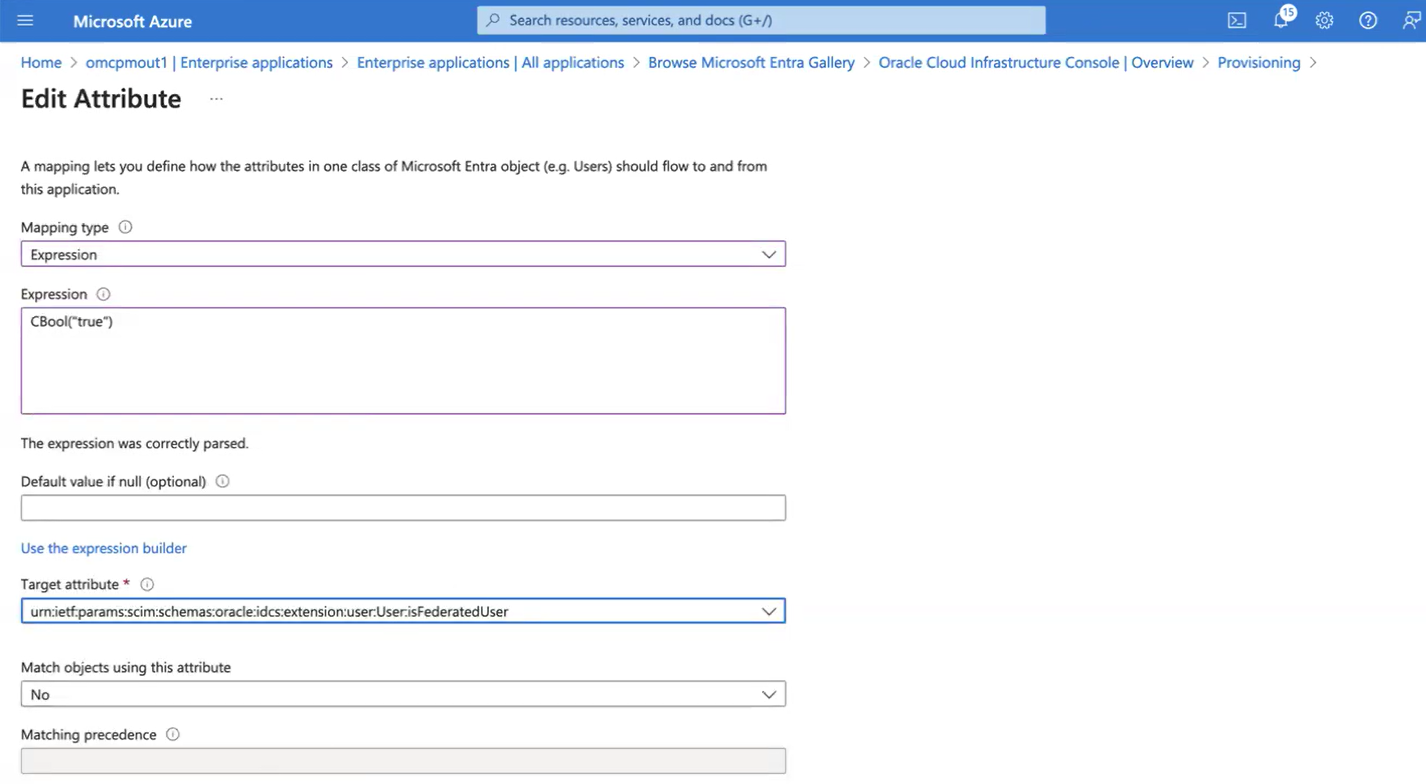

「属性マッピング」ページで、「マッピング」セクションを見つけて「新規マッピングの追加」を選択します。

-

「属性の編集」ページで、次のように入力します。

- マッピング・タイプ:式

- 式: CBool("true")

-

ターゲット属性:「:isFederatedUser」で終わる文字列を選択します。たとえば:

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:isFederateUser

「OK」を選択して続行します。

-

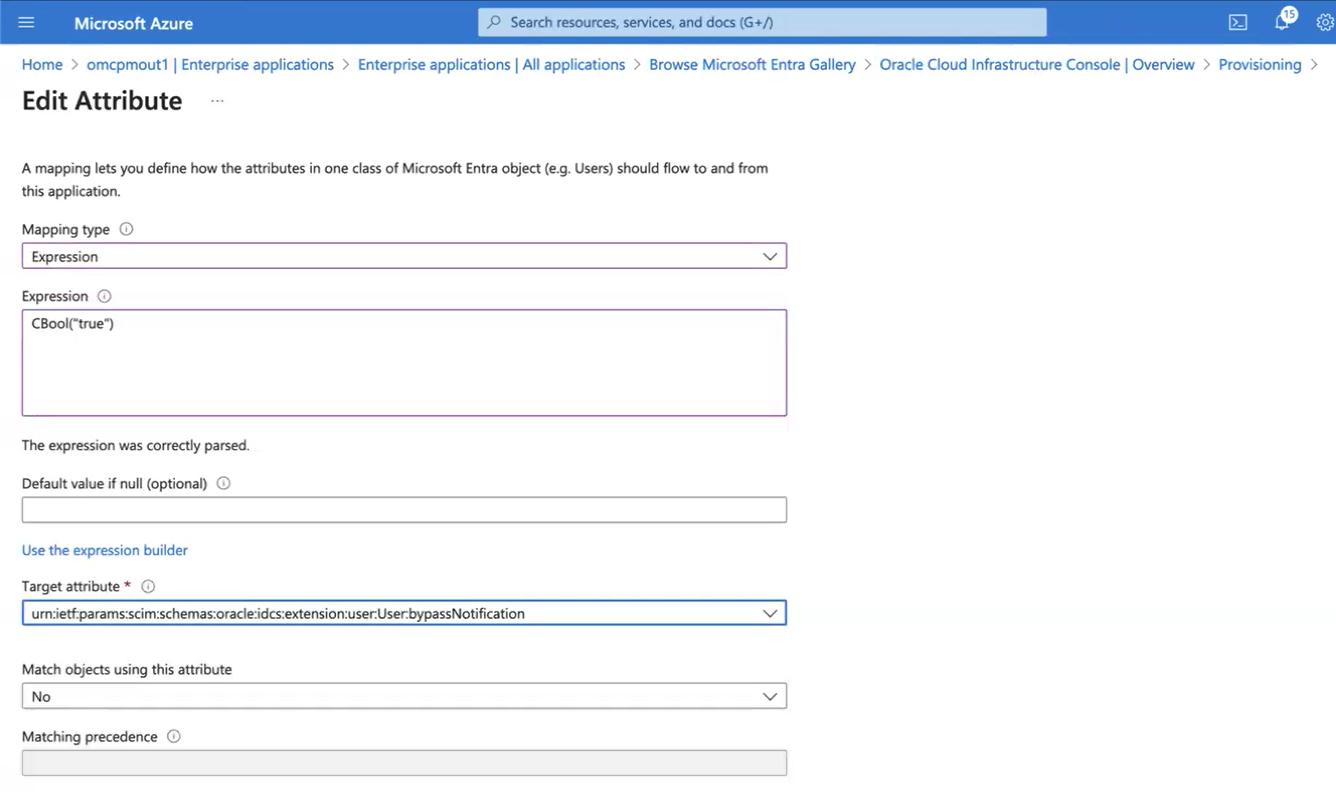

「属性マッピング」ページで、「新規マッピングの追加」を再度選択して2番目のマッピングを追加します。

-

「属性の編集」ページで、次のように入力します。

- マッピング・タイプ:式

- 式: CBool("true")

-

ターゲット属性:「:bypassNotification」で終わる文字列を選択します。たとえば:

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:bypassNotification

「OK」を選択して続行します。

-

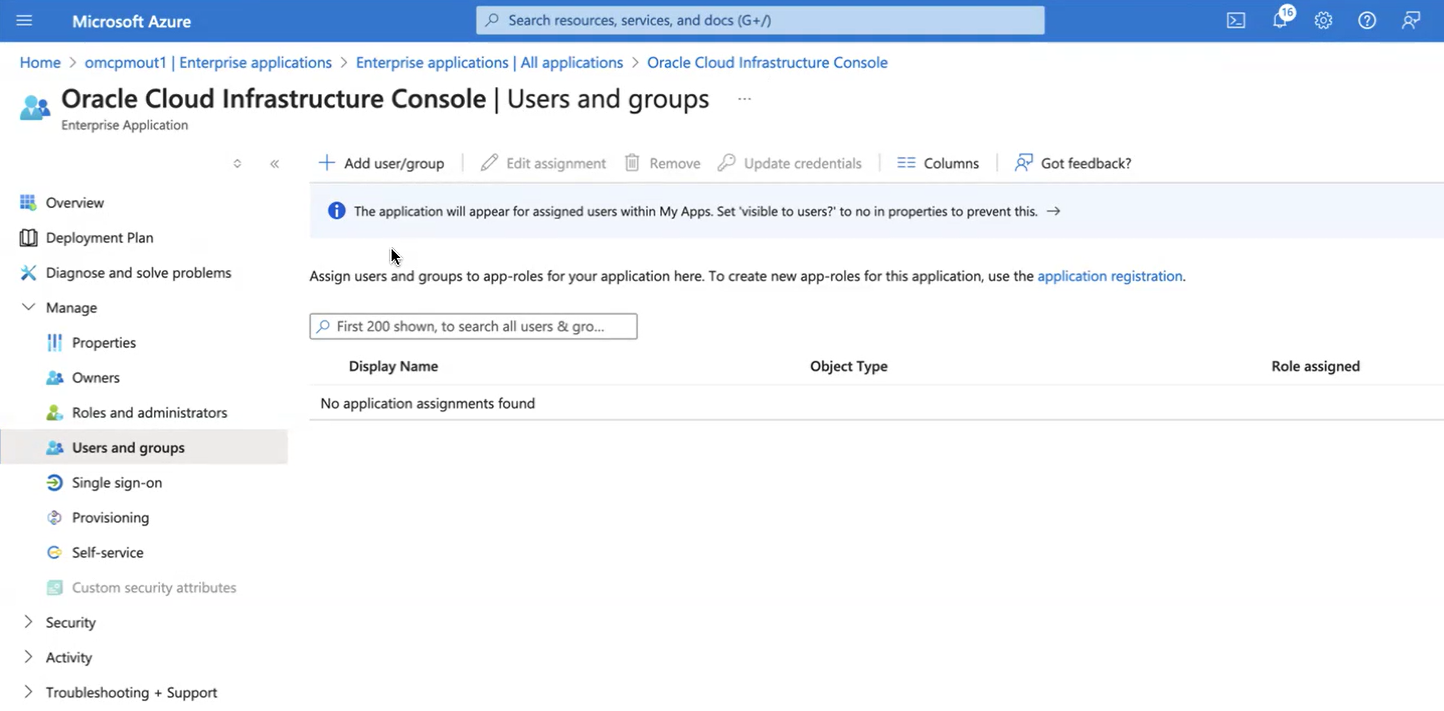

このタスクのステップ3から6で作成したアプリケーションのAzureの「エンタープライズ・アプリケーションの概要」ページに移動し、「ユーザーおよびグループの割当て」を選択します。

重要

すべてのユーザーに次のフィールド値を含めるか、OCIでのユーザー割当てが失敗します。

- 名

- 姓

- 表示名

- 電子メール・アドレス(OCIアイデンティティ・ドメインに電子メール・アドレスが必要な場合)

OCIアイデンティティ・ドメインで新規ユーザーを作成するために電子メール・アドレスが必要かどうかを確認するには、アカウント作成のためのユーザーの電子メール・アドレスの必要性を参照してください。

Azureユーザーの一意の識別子の構成の詳細は、このタスクのステップ24を参照してください。

-

「ユーザー/グループの追加」を選択し、アイデンティティ・フェデレーションに含めるユーザーおよびグループを追加します。ユーザーおよびグループを入力すると、OCIアカウントと同期されます。